This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "Peru"

m (→OWASP PERU) (Tag: Visual edit) |

|||

| Line 18: | Line 18: | ||

<li>[mailto:[email protected] '''John Vargas P.'''] Coordinator: Chapter Leader, Membership, </li> | <li>[mailto:[email protected] '''John Vargas P.'''] Coordinator: Chapter Leader, Membership, </li> | ||

<li>[mailto:[email protected] '''Mauricio Urizar'''] Coordinator: Education, Meetings/Conferences </li> | <li>[mailto:[email protected] '''Mauricio Urizar'''] Coordinator: Education, Meetings/Conferences </li> | ||

| − | |||

<li>[mailto:[email protected] '''Elysa Garcia'''] Coordinator: Social Network, PR/Marketing </li> | <li>[mailto:[email protected] '''Elysa Garcia'''] Coordinator: Social Network, PR/Marketing </li> | ||

| − | |||

</ul> | </ul> | ||

| Line 41: | Line 39: | ||

= '''Webinars''' = | = '''Webinars''' = | ||

| − | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | |

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

|- | |- | ||

| − | | align="center" height="30" style="background:#CCCCEE;" | + | | colspan="3" align="center" height="30" style="background:#CCCCEE;" | '''OWASP PERU CHAPTER MEETING''' |

|- | |- | ||

| − | | align="center" style="background:#EEEEEE;" | + | | colspan="3" align="center" style="background:#EEEEEE;" | |

== '''Webinar Junio - OWASP Perú ''' == | == '''Webinar Junio - OWASP Perú ''' == | ||

| Line 52: | Line 49: | ||

'''Junio 2016''' | '''Junio 2016''' | ||

|- | |- | ||

| − | | valign="center" bgcolor="#CCCCEE" align="center" | + | | colspan="3" valign="center" bgcolor="#CCCCEE" align="center" | '''Descripción y Objetivo''' |

|- | |- | ||

| − | | valign="left" height="80" bgcolor="#EEEEEE" align="left | + | | colspan="3" valign="left" height="80" bgcolor="#EEEEEE" align="left" | '''OWASP Chapter Meetings,''', Perú ya cuenta con eventos centrales de seguridad en el año y eso demuestra que se requieren seminarios frecuentes que refuercen los conocimientos e incentiven la investigación y desarrollo que todo profesional de la seguridad requiere. |

|- | |- | ||

|} | |} | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:50%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:50%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://www.owasp.org/index.php/Category:OWASP_WebScarab_Project OWASP WebScarab.] |

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/Alonso_ReYDeS Alonso Eduardo Caballero Quezada] |

| − | | style="width:50%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:50%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | OWASP WebScarab es un Framework para analizar aplicaciones web que se comunican utilizando los protocolos HTTP/HTTPS. Su uso más común es como un Proxy de Interceptación, el cual permite revisar y modificar las peticiones creadas por el navegador antes de ser enviados al servidor, además de revisar y modificar las respuestas devueltas antes de ser recibidas por el navegador. Contiene varios modos de operación, implementados por diferentes plugins. En este Webinar se expondrán las principales características de OWASP WebScarab, con el desarrollo de ejemplos prácticos.. |

|} | |} | ||

| Line 72: | Line 69: | ||

= '''Chapter Meetings''' = | = '''Chapter Meetings''' = | ||

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" |

|- | |- | ||

| − | | align="center" height="30" style="background:#CCCCEE;" | + | | colspan="3" align="center" height="30" style="background:#CCCCEE;" | '''OWASP PERU CHAPTER MEETINGS''' |

|- | |- | ||

| − | | align="center" style="background:#EEEEEE;" | + | | colspan="3" align="center" style="background:#EEEEEE;" | |

== '''0x11 OWASP Perú Chapter Meeting''' == | == '''0x11 OWASP Perú Chapter Meeting''' == | ||

| Line 84: | Line 81: | ||

|- | |- | ||

| − | | valign="center" bgcolor="#CCCCEE" align="center" | + | | colspan="3" valign="center" bgcolor="#CCCCEE" align="center" | '''Descripción y Objetivo''' |

|- | |- | ||

| − | | valign="left" height="80" bgcolor="#EEEEEE" align="left | + | | colspan="3" valign="left" height="80" bgcolor="#EEEEEE" align="left" | '''OWASP Chapter Meetings,''', son reuniones mensuales donde se difunden los diversos proyectos de seguridad que permitan reforzar los conocimientos e incentiven la investigación y desarrollo que todo profesional de la seguridad requiere. |

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Fecha y Hora''' |

| − | | style="width:50%" valign="middle" | + | | colspan="0" style="width:50%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Lugar''' |

| − | | style="width:30%" valign="middle" | + | | colspan="0" style="width:30%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Forma de registro''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | ''' Miércoles 23 de Noviembre<br> 7:00 PM ''' | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Miércoles 23 de Noviembre<br> 7:00 PM ''' | ||

| − | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Avantica Technologies <br> | + | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Avantica Technologies <br>''' |

| − | Avenida Andrés Aramburú 1005, Piso 3 - San Isidro (Cruce de Aramburú con Rep de Panamá, al costado del grifo)'''<br> | + | Avenida Andrés Aramburú 1005, Piso 3 - San Isidro (Cruce de Aramburú con Rep de Panamá, al costado del grifo)'''<br>''' |

Ver Mapa [https://goo.gl/l9VhsI Google Maps] | Ver Mapa [https://goo.gl/l9VhsI Google Maps] | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | ''' http://owaspperu.eventbrite.com ''' | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' http://owaspperu.eventbrite.com ''' | ||

|} | |} | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="60" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="60" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="25" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="25" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:30%" valign="middle" height="15" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="15" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="60 bgcolor= | + | | colspan="0" style="width:20%" valign="middle" height="60 bgcolor=" align="center" #EEEEEE" |Anatomía de un ataque ransomware |

| − | | style="width:15%" valign="middle" height="25" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="25" bgcolor="#EEEEEE" align="center" | [https://twitter.com/jacppe Jorge Cordova] |

| − | | style="width:30%" valign="middle" height="15" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="15" bgcolor="#EEEEEE" align="left" | [https://www.owasp.org/images/0/04/OWASP_-_Anatom%C3%ADa_de_un_ataque_ransomware_v2.pdf Descargar Presentación] |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="60" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="60" bgcolor="#EEEEEE" align="center" | Pentesting con OWASP Zed Attack Proxy (ZAP) |

| − | | style="width:15%" valign="middle" height="25" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="25" bgcolor="#EEEEEE" align="center" | [https://twitter.com/alonso_reydes Alonso Caballero] |

| − | | style="width:30%" valign="middle" height="15" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="15" bgcolor="#EEEEEE" align="left" | [https://www.owasp.org/images/4/43/OWASP_ZAP_Alonso_ReYDeS.pdf Descargar Presentación] |

|- | |- | ||

|} | |} | ||

| Line 124: | Line 121: | ||

'''Realizado el Lunes 31 de Octubre''' | '''Realizado el Lunes 31 de Octubre''' | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Introducción a Internet de las Cosas en el ámbito de la seguridad |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Janier Valdivia |

| − | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | [Descargar Aqui] | |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Estudio de Seguridad Web al Top 100 empresas de Perú |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://pe.linkedin.com/in/jose-francisco-garrido-rico-b62a3a58 Jose Garrido] |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | [Descargar Aqui] |

|- | |- | ||

|} | |} | ||

| Line 144: | Line 141: | ||

'''Realizado el Miércoles 28 de Septiembre 2016''' | '''Realizado el Miércoles 28 de Septiembre 2016''' | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Ciberataques por niveles y estrategias de protección |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/JPQ_ISSI Juan Pablo Quiñe] |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Information Security, Strategy, Innovation (ISSI). CISSP, ISO 27001 LA, Cobit Foundations, OSCP, OSWP, CPTE, ITIL, Lego Serious Play |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Desarrollo Profesional en Seguridad: ¿Qué es lo que sigue? |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/JPQ_ISSI Juan Pablo Quiñe] |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Information Security, Strategy, Innovation (ISSI). CISSP, ISO 27001 LA, Cobit Foundations, OSCP, OSWP, CPTE, ITIL, Lego Serious Play |

|- | |- | ||

|} | |} | ||

| − | |||

== '''0x05 OWASP Perú Chapter Meeting''' == | == '''0x05 OWASP Perú Chapter Meeting''' == | ||

'''Realizado el miércoles 23 de Julio''' | '''Realizado el miércoles 23 de Julio''' | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | WIFISTEIN 0.1 |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/rolynflores Fernando Flores] |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" |<nowiki> Ingeniero de Sistemas, participando activamente en Manejo de Incidentes, Pruebas de Intrusión (PenTest), Análisis Forense e investigación en Seguridad de la Información. También es docente en dos reconocidas universidades Peruanas. Cuenta con las certificaciones de EC Council C|EH, Offensive Security OSCP y OSWP y CPTS." </nowiki> |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Si creías que el Access Point era el único que emite señales, WIFISTEIN te mostrara los otros dispositivos que también lo hacen.. |

|- | |- | ||

| − | | style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | + | | colspan="0" style="width:20%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | WebHacking 101 |

| − | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/John_Vargas John Vargas] | |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Consultor especialista en Seguridad de la información, con 6 años de experiencia en la realización en hacking ético y pruebas de penetración tipo blackbox. Especialista en auditoría de sistemas de infraestructura, seguridad de información y aplicaciones web. |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Esta charla tiene por finalidad mostrar de forma práctica como desarrollar labores básicas de evaluación de aplicaciones web con las mismas técnicas utilizadas por los atacantes reales y así poder ejecutar actividades de análisis de vulnerabilidades y pruebas de penetración. |

|- | |- | ||

|} | |} | ||

| − | |||

== '''0x04 OWASP Perú Chapter Meeting''' == | == '''0x04 OWASP Perú Chapter Meeting''' == | ||

'''Realizado el Miércoles 24 de Junio''' | '''Realizado el Miércoles 24 de Junio''' | ||

| − | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' | |

| − | {| style="width:90%" | ||

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Presentación''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Fuzzing con WebSlayer. |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/SeguridadBlanca Camilo Galdos] |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Encontrar todos los recursos web es un trabajo tedioso si lo hacemos uno a uno de manera manual. WebSlayer es una herramienta de OWASP que permite encontrar recursos importantes dentro de una aplicación web: Archivos de configuración, Archivos vulnerables, Scripts de instalación, entre muchos otros. Asimismo, permite la realización de ataques de fuerza bruta en Autenticación básica y NTLM; fuzzing de parámetros para ubicar XSS y SQL; entre otras funcionalidades. En la charla de Camilo mostrará como usar esta herramienta en su máxima expresión para agilizar la labor del Pentesting. |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://www.owasp.org/images/f/fc/0x04_Peru_CGaldos_WebSlayer.odp Descargue Aquí.] |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Web Application exploiting and Reversing Shell |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/jroliva Juan Oliva] |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | La charla mostrará la actualidad de los diversos exploits que atacan a los sistemas Web, explicando las falencias que pueden ser explotadas y las brechas de seguridad que pueden generar al no ser fácilmente encontrados con el uso de herramientas automatizadas. Asimismo, de manera practica, se mostrarán aplicaciones web vulnerables las cuales que permiten el acceso y control inclusive del propio sistema operativo . |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://www.owasp.org/images/3/37/0x04_Peru_Joliva_web_exploiting_shell.pdf Descargue Aquí] |

|- | |- | ||

|} | |} | ||

| − | |||

| − | |||

== '''0x03 OWASP Perú Chapter Meeting''' == | == '''0x03 OWASP Perú Chapter Meeting''' == | ||

| Line 215: | Line 207: | ||

'''Realizado el martes 27 de Mayo''' | '''Realizado el martes 27 de Mayo''' | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Presentaciones''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Ataques DDoS |

| − | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/cesarfarro César Farro] | |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Está charla busca explicar las limitaciones |

de las arquitecturas de seguridad perimetral frente a ataques DDoS. Mecanismos para identificar fuentes de propagación de malware, botnets y ataques DDoS y técnicas de mitigación de ataques DDoS. | de las arquitecturas de seguridad perimetral frente a ataques DDoS. Mecanismos para identificar fuentes de propagación de malware, botnets y ataques DDoS y técnicas de mitigación de ataques DDoS. | ||

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | [https://www.owasp.org/images/6/6c/PeruMeeting0x03_Cesar_Farro_Ataques_DDoS_27May14.pdf Descargue la Presentación aquí]. |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Análisis Forense de un Ataque Web |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/MauricioUrizar Mauricio Urizar] |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | En esta charla se explicará de manera práctica como se realiza una investigacion forense sobre un servidor web que ha sido vulnerado. Para la revision del servidor vulnerado se utilizaran herramientas forenses especializadas de software libre siguiendo la metodología de Análisis Forense Digital recomendada por el Departamento de Justicia de los Estados Unidos para lograr establecer a que tipo de información pudo tener acceso el atacante y que otras acciones pudo haber ejecutado. |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | [https://www.owasp.org/images/7/75/PeruMeeting0x03_Mauricio_Urizar_WebForensics_27May14.pdf Descargue la Presentación aquí]. |

|- | |- | ||

|} | |} | ||

| Line 240: | Line 232: | ||

'''Realizado el miércoles 19 de Marzo''' | '''Realizado el miércoles 19 de Marzo''' | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Presentaciones''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | OWASP NAXSI Project |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/ricardosupo Ricardo Supo] |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Naxsi es un módulo de Web Application Firewall de código abierto para Nginx alto rendimiento. |

Dicho proyecto tiene como objetivo es ayudar a las personas asegurar las aplicaciones web contra ataques como inyecciones SQL, Cross Site Scripting, Cross Site Request Forgery, inclusiones de archivos locales y remotos. | Dicho proyecto tiene como objetivo es ayudar a las personas asegurar las aplicaciones web contra ataques como inyecciones SQL, Cross Site Scripting, Cross Site Request Forgery, inclusiones de archivos locales y remotos. | ||

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://www.owasp.org/images/f/f1/Naxsis_ricardo_supo_meeting_0x02.pdf Descargue la Presentación] |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Técnicas de Intrusión de Aplicaciones Web con WebScarab framework (OWASP) |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/MauricioUrizar Mauricio Urizar] |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="left" | Esta charla nos expondrá de manera práctica, como se realiza un ataque sobre una aplicación web, mediante el uso de "WebScarab framework (OWASP), se mostrara la explotación de vulnerabilidades más comunes y como se puede integrar con otras herramientas para conseguir mejores resultados. |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://www.owasp.org/images/5/56/Owasp-peru_Chapter_Meeting_20140319_Webscarab.pdf Descargue la Presentación] |

|- | |- | ||

|} | |} | ||

| Line 268: | Line 260: | ||

'''Realizado el miércoles 19 de Febrero''' | '''Realizado el miércoles 19 de Febrero''' | ||

| − | {| style="width:90%" | + | {| style="width:90%" bgcolor="#CCCCEE" align="center" valign="middle" height="40" colspan="6" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Expositor''' |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Detalles''' |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Presentaciones''' |

|- | |- | ||

| − | | style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:25%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Tú desarrollador! -> También defiendes |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/oscar_mrdc Oscar Martinez] |

| − | | style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:45%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Según las buenas prácticas en el desarrollo seguro de aplicaciones, se recomienda el uso de librerías ó APIs como ESAPI (Enterprise Security API - OWASP) la cual implementa una biblioteca de controles que facilita a los programadores a escribir aplicaciones web de menor riesgo. |

| − | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://www.owasp.org/images/8/87/0x01_owasp_peru_oscar_martinez.pdf Descargue la Presentación] |

|- | |- | ||

| − | | style="width:17%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:17%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Hacker o Chef : He ahí el dilema. |

| − | | style="width:13%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:13%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/wcu35745 Walter Cuestas] |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Dado que el tema de gastronomia es tan conocido en nuestro pais y nos ha dado tanto prestigio a nivel internacional, esta charla muestra un paralelo entre las habilidades, protocolos, rutinas, terminos y experiencias entre un hacker y un chef. |

De esta forma, se pretende motivar y desmitificar muchos aspectos del hacking para reforzar la capacidad de desarrollar profesionales en hacking etico en Perú dando valor, incluso, a frases como la conocida "Cualquiera puede cocinar" que se hizo popular en una pelicula animada relacionada a la gastronomia (Ratatouille) y llevarla a "Cualquiera puede hackear". | De esta forma, se pretende motivar y desmitificar muchos aspectos del hacking para reforzar la capacidad de desarrollar profesionales en hacking etico en Perú dando valor, incluso, a frases como la conocida "Cualquiera puede cocinar" que se hizo popular en una pelicula animada relacionada a la gastronomia (Ratatouille) y llevarla a "Cualquiera puede hackear". | ||

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [http://prezi.com/tsiqt4li7aod/hacker-o-chef/ Vea la Presentación] |

|- | |- | ||

|} | |} | ||

| Line 303: | Line 295: | ||

{{:LatamTour2017_Header}} | {{:LatamTour2017_Header}} | ||

== '''OWASP Latam Tour - Lima 2017''' == | == '''OWASP Latam Tour - Lima 2017''' == | ||

| − | |||

{| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" | ||

| Line 317: | Line 308: | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación | | colspan="0" style="width:25%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | OWASP Perú | | colspan="0" style="width:35%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | OWASP Perú | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | [[Media: | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | [[Media:LatamTour2017 JVP Membresia.pdf| Descargar Slides]] |

|- | |- | ||

| colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:00 am | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:00 am | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Presentación del evento - Proyectos OWASP | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Presentación del evento - Proyectos OWASP | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [https://twitter.com/John_Vargas John Vargas] | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [https://twitter.com/John_Vargas John Vargas] | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" |[[Media: | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" |[[Media:OWASP Latam Tour 2017 - Introducción JVP 1.pdf| Descargar Slides]] |

|- | |- | ||

| colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:30 am | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:30 am | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Atacando servicios web en el mundo real | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Atacando servicios web en el mundo real | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Luis Quispe | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Luis Quispe | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_LuisQuispe_AtacandoServiciosWeb.pdf | Descargar Slides ]] | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_LuisQuispe_AtacandoServiciosWeb.pdf | Descargar Slides]] |

|- | |- | ||

| colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 11:30 am | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 11:30 am | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Panorama de la ciberseguridad | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Panorama de la ciberseguridad | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Jorge Córdova | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Jorge Córdova | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_JorgeCordova_Panorama_de_la_Cyberseguridad.pdf | Descargar Slides ]] | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_JorgeCordova_Panorama_de_la_Cyberseguridad.pdf | Descargar Slides]] |

|- | |- | ||

| colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 12:30 pm | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 12:30 pm | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Iniciandome en el Desarrollo Seguro ¿Por dónde empiezo? | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Iniciandome en el Desarrollo Seguro ¿Por dónde empiezo? | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Gabriel Robalino | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Gabriel Robalino | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_GabrielRobalino_Iniciandome_SDLC.pdf | Descargar Slides ]] | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_GabrielRobalino_Iniciandome_SDLC.pdf | Descargar Slides]] |

|- | |- | ||

| Line 343: | Line 334: | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Prácticas seguras de criptografía en aplicaciones web | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Prácticas seguras de criptografía en aplicaciones web | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Henry Sanchez | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Henry Sanchez | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_HenrySanchez_Pr%C3%A1cticas_Criptograf%C3%ADa_Aplicaciones_WEB.pdf | Descargar Slides ]] | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_HenrySanchez_Pr%C3%A1cticas_Criptograf%C3%ADa_Aplicaciones_WEB.pdf | Descargar Slides]] |

|- | |- | ||

| Line 349: | Line 340: | ||

| colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | SQL Injection Deep Dive | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | SQL Injection Deep Dive | ||

| colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Mateo Martínez [OWASP Uruguay] | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Mateo Martínez [OWASP Uruguay] | ||

| − | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_MateoMartinez_SQL_Injection_DeepDive.pdf | Descargar Slides ]] | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_MateoMartinez_SQL_Injection_DeepDive.pdf | Descargar Slides]] |

|} | |} | ||

| Line 361: | Line 352: | ||

== '''Lima: April, 17th-18th 2015''' == | == '''Lima: April, 17th-18th 2015''' == | ||

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" |

|- | |- | ||

| − | | align="center" height="30" style="background:#CCCCEE;" | + | | colspan="2" align="center" height="30" style="background:#CCCCEE;" | '''TALLERES Y CONFERENCIAS''' |

|- | |- | ||

| − | | align="center" style="background:#EEEEEE;" | + | | colspan="2" align="center" style="background:#EEEEEE;" | |

== '''OWASP Latam Tour - Lima 2015''' == | == '''OWASP Latam Tour - Lima 2015''' == | ||

'''Viernes 17 de Abril''' ''(Talleres)'' <br>'''Sábado 18 de Abril''' ''(Conferencia)'' | '''Viernes 17 de Abril''' ''(Talleres)'' <br>'''Sábado 18 de Abril''' ''(Conferencia)'' | ||

|- | |- | ||

| − | | valign="center" bgcolor="#CCCCEE" align="center" | + | | colspan="2" valign="center" bgcolor="#CCCCEE" align="center" | '''Descripción y Objetivo''' |

|- | |- | ||

| − | | valign="left" height="80" bgcolor="#EEEEEE" align="left | + | | colspan="2" valign="left" height="80" bgcolor="#EEEEEE" align="left" | '''OWASP LATAM TOUR,''' es una gira por Latino América que promueve la seguridad en aplicaciones web en diversas instituciones como: universidades, organismos gubernamentales, empresas de TI y entidades financieras; buscando crear conciencia sobre la seguridad en las aplicaciones y puedan tomar decisiones informadas sobre los verdaderos riesgos de seguridad. |

*Además del OWASP Top 10, la mayoría de los [[:Category:OWASP_Project|Proyectos OWASP]] no son ampliamente utilizados en los ambientes corporativos. En la mayoría de los casos esto no es debido a una falta de calidad en los proyectos o la documentación disponible, sino por desconocer donde se ubicarán en un Ecosistema de Seguridad de Aplicaciones empresarial. | *Además del OWASP Top 10, la mayoría de los [[:Category:OWASP_Project|Proyectos OWASP]] no son ampliamente utilizados en los ambientes corporativos. En la mayoría de los casos esto no es debido a una falta de calidad en los proyectos o la documentación disponible, sino por desconocer donde se ubicarán en un Ecosistema de Seguridad de Aplicaciones empresarial. | ||

| Line 378: | Line 369: | ||

*Esta serie de talleres y conferencias tienen como objetivo cambiar esta situación proporcionando una explicación sobre los proyectos OWASP más maduros y listos para ser utilizados en el ámbito empresarial. | *Esta serie de talleres y conferencias tienen como objetivo cambiar esta situación proporcionando una explicación sobre los proyectos OWASP más maduros y listos para ser utilizados en el ámbito empresarial. | ||

|} | |} | ||

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" |

|- | |- | ||

| − | | align="center" style="background:#CCCCEE; | + | | colspan="2" align="center" style="background:#CCCCEE;" | <span style="color:#4B0082"> '''RESUMEN DE ACTIVIDADES'''</span> |

|- | |- | ||

| − | | align="center" style="background:#CCCCEE; | + | | colspan="2" align="center" style="background:#CCCCEE;" | <span style="color:#4B0082"> '''CONFERENCIAS (Sábado 18) <br> 100% Gratuitas'''</span> |

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Fecha''' |

| − | | style="width:80%" valign="middle" | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Lugar''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 18 de Abril''' | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 18 de Abril''' | ||

| valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del Perú - Esquina Av. 28 de Julio con Av. Petit Thouars, Lima – Perú''' | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del Perú - Esquina Av. 28 de Julio con Av. Petit Thouars, Lima – Perú''' | ||

|- | |- | ||

| − | | align="center" style="background:#CCCCEE; | + | | colspan="2" align="center" style="background:#CCCCEE;" | <span style="color:#4B0082"> '''TALLERES (Viernes 17)'''</span> |

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Fecha''' |

| − | | style="width:80%" valign="middle" | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Lugar''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | ||

| Line 399: | Line 390: | ||

|- | |- | ||

|} | |} | ||

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" |

| − | | align="center" style="background: #4B0082; | + | | colspan="2" align="center" style="background: #4B0082;" | <span style="color:#ffffff">'''LIMA PERÚ'''</span> |

|- | |- | ||

| − | | align="center" style="background:#4B0082; | + | | colspan="2" align="center" style="background:#4B0082;" | <span style="color:#ffffff"> '''TALLERES (Viernes 17)'''</span> |

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Fecha''' |

| − | | style="width:80%" valign="middle" | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Lugar''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | ||

| valign="middle" bgcolor="#EEEEEE" align="left" | ''' Calle Dean Valdivia 148 - Piso 13 - San Isidro ''' | | valign="middle" bgcolor="#EEEEEE" align="left" | ''' Calle Dean Valdivia 148 - Piso 13 - San Isidro ''' | ||

|- | |- | ||

| − | | align="center" style="background:#EEEEEE; | + | | colspan="2" align="center" style="background:#EEEEEE;" | Durante todo el OWASP LatamTour se estarán realizando talleres de capacitación dictados por destacados profesionales en la materia.<br> |

'''Duración:''' 8 horas<br> | '''Duración:''' 8 horas<br> | ||

'''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General).<br> | '''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General).<br> | ||

'''Para mayor informacion : ''' Por favor comuníquese al correo [email protected]<br> | '''Para mayor informacion : ''' Por favor comuníquese al correo [email protected]<br> | ||

| − | '''Link de Registro''': ['''REGISTRATION IS CLOSE'''] '''<br> | + | '''Link de Registro''': ['''REGISTRATION IS CLOSE'''] '''<br>''' |

|- | |- | ||

| − | | align="center" style="background: #4B0082; | + | | colspan="2" align="center" style="background: #4B0082;" | <span style="color:#ffffff">'''TALLER 1'''</span> |

|- | |- | ||

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Taller''' |

| − | | style="width:80%" valign="middle" | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''De 0 a Ninja con Metasploit''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Dragonjar.jpg|150px]] | | valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Dragonjar.jpg|150px]] | ||

| Line 450: | Line 441: | ||

* '''Para mayor información : ''' Por favor comuníquese al correo [email protected] | * '''Para mayor información : ''' Por favor comuníquese al correo [email protected] | ||

| − | * '''Link de Registro''': ['''REGISTRO CERRADO '''] '''<br> <br> | + | * '''Link de Registro''': ['''REGISTRO CERRADO '''] '''<br> <br>''' |

|- | |- | ||

| − | | align="center" style="background: #4B0082; | + | | colspan="2" align="center" style="background: #4B0082;" | <span style="color:#ffffff">'''TALLER 2'''</span> |

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Taller''' |

| − | | style="width:80%" valign="middle" | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Introducción a la Seguridad en Aplicaciones Web''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Cerullof.jpg|150px]] | | valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Cerullof.jpg|150px]] | ||

| Line 503: | Line 494: | ||

* '''Para mayor información : ''' Por favor comuníquese al correo [email protected] | * '''Para mayor información : ''' Por favor comuníquese al correo [email protected] | ||

| − | * '''Link de Registro''': [https://www.regonline.com/owasplatamtour15lima'''REGISTRO CERRADO!'''] '''<br> <br> | + | * '''Link de Registro''': [https://www.regonline.com/owasplatamtour15lima '''REGISTRO CERRADO!'''] '''<br> <br>''' |

|- | |- | ||

|} | |} | ||

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" |

|- | |- | ||

| − | | align="center" style="background:#4B0082; | + | | colspan="2" align="center" style="background:#4B0082;" | <span style="color:#ffffff"> '''CONFERENCIAS (Sábado 18)'''</span> |

|- | |- | ||

| − | | style="width:20%" valign="middle" | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Fecha''' |

| − | | style="width:80%" valign="middle" | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Lugar''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 18 de Abril''' | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 18 de Abril''' | ||

| valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del Perú - Esquina Av. 28 de Julio con Av. Petit Thouars, Lima – Perú''' | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del Perú - Esquina Av. 28 de Julio con Av. Petit Thouars, Lima – Perú''' | ||

|- | |- | ||

| − | | align="center" style="background:#CCCCEE; | + | | colspan="2" align="center" style="background:#CCCCEE;" | '''Precio y Registro''' |

|- | |- | ||

| − | | align="center" style="background:#EEEEEE; | + | | colspan="2" align="center" style="background:#EEEEEE;" | El ingreso a las conferencias es '''100% GRATUITO''' - El proceso de registro lo podrá ubicar en el siguiente link : <br> |

| − | [https://www.regonline.com/owasplatamtour15lima'''EL REGISTRO SE ENCUENTRA ABIERTO!'''] | + | [https://www.regonline.com/owasplatamtour15lima '''EL REGISTRO SE ENCUENTRA ABIERTO!'''] |

<br> | <br> | ||

|- | |- | ||

| − | | align="center" style="background:#CCCCEE; | + | | colspan="2" align="center" style="background:#CCCCEE;" | '''Promociones''' |

|- | |- | ||

| − | | valign="left" height="80" bgcolor="#EEEEEE" align="center | + | | colspan="2" valign="left" height="80" bgcolor="#EEEEEE" align="center" | OFERTA ESPECIAL - Durante todo el OWASP Latam Tour el costo de la membresía anual es de solamente U$D 20. Utilice el código de descuento "LATAM" durante el proceso de registro electrónico como miembro individual en el enlace disponible a continuación.<br> |

[http://myowasp.force.com/memberappregion Hágase MIEMBRO DE OWASP AQUÍ] <br> | [http://myowasp.force.com/memberappregion Hágase MIEMBRO DE OWASP AQUÍ] <br> | ||

'''Si usted aun no es miembro OWASP, por favor considere unirse a nuestra organización.''' | '''Si usted aun no es miembro OWASP, por favor considere unirse a nuestra organización.''' | ||

| Line 530: | Line 521: | ||

<br> | <br> | ||

| − | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" |

|- | |- | ||

| − | | style="width:90%" valign="middle" height="40" bgcolor="#CCCCEE" align="center | + | | colspan="6" style="width:90%" valign="middle" height="40" bgcolor="#CCCCEE" align="center" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | ''' Horario ''' |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Tema''' |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#CCCCEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" | '''Ponente''' |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" | 9:30 am |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" | Acreditación |

| − | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" | OWASP PERU | |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 10:00 am |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Presentación del evento |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Representante OEA - Pablo Zuñiga <br> |

OWASP Perú [https://twitter.com/John_Vargas John Vargas] | OWASP Perú [https://twitter.com/John_Vargas John Vargas] | ||

|- | |- | ||

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 10:30 am |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Cyber War in Web and Mobile Applications |

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/stinguer88 Jesús González (ESP)] |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 11:20 am |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Seguridad en Aplicaciones Móviles |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" |[https://twitter.com/pITea_security Juan Pablo Quiñe (PER)] |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 12:10 pm |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | ¿Por qué la seguridad en el software es importante? |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Sergio Carranza (PER) |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 14:40 pm |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Todos a Sh3ll34r! |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/gabsitus Gabriel Lazo (PER)] |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 15:30 pm |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Desarrollo Rápido y Seguro de Aplicaciones - ¿Es posible tener las dos cosas? |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/fcerullo Fabio Cerullo (ARG)] |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 16:20 pm |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Browser hijacking 4 fun'n profit! |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/NoxOner Josué Rojas (PER)] |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 17:00 |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Desde una Credencial hasta el Domain Admin en un solo día |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/ricardosupo Ricardo Supo (PER)] |

|- | |- | ||

| − | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | 17:40 |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | Hackeando Carros en Latinoamérica |

| − | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" | [https://twitter.com/DragonJAR Andrés Restrepo (COL) (DragonJAR)] |

|} | |} | ||

| − | |||

= '''OWASP Latam Tour 2014''' = | = '''OWASP Latam Tour 2014''' = | ||

| Line 693: | Line 683: | ||

'''Owasp Membership Perú''' | '''Owasp Membership Perú''' | ||

| − | En este momento un grupo de profesionales que ayudaron a formar [http://lists.owasp.org/mailman/listinfo/owasp-Peru OWASP-Perú] estamos en comunicaciones con Universidades Locales para que formen parte de [http://www.owasp.org/index.php/Membership OWASP ]como miembros oficiales, para mayor información las personas de contacto son las siguientes: | + | En este momento un grupo de profesionales que ayudaron a formar [http://lists.owasp.org/mailman/listinfo/owasp-Peru OWASP-Perú] estamos en comunicaciones con Universidades Locales para que formen parte de [http://www.owasp.org/index.php/Membership OWASP] como miembros oficiales, para mayor información las personas de contacto son las siguientes: |

*Ricardo Supo ([email protected]) | *Ricardo Supo ([email protected]) | ||

| Line 703: | Line 693: | ||

Pronto tendremos mas novedades al respecto. | Pronto tendremos mas novedades al respecto. | ||

| − | ==================================================================<br> | + | <nowiki>==================================================================</nowiki><br> |

'''Ubicación de reuniones''' | '''Ubicación de reuniones''' | ||

Revision as of 12:00, 6 December 2018

- OWASP PERU

- Webinars

- Chapter Meetings

- Patrocinio

- Membresía

- OWASP Latam Tour 2017

- OWASP Latam Tour 2016

- OWASP Latam Tour 2015

- OWASP Latam Tour 2014

- OWASP Latam Tour 2013

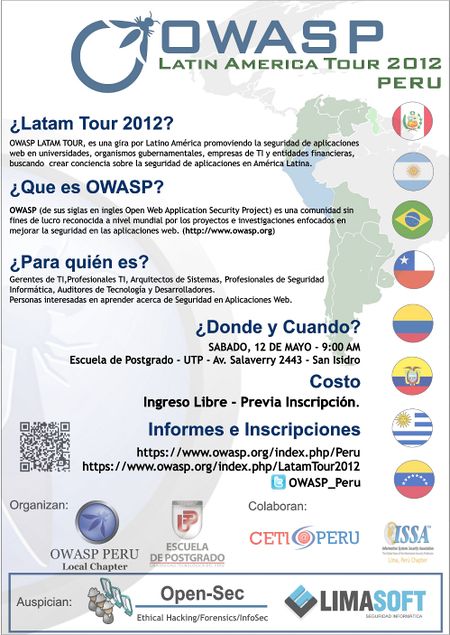

- OWASP Latam Tour 2012

- OWASP Latam Tour 2011

- Archivo

- Noticias Pasada

El Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), es una comunidad de nivel mundial abierta y libre, enfocada en mejorar la seguridad en las aplicaciones de software. Nuestra misión es hacer la seguridad en aplicaciones "visible", de manera que las organizaciones pueden hacer decisiones informadas sobre los riesgos en la seguridad de aplicaciones

PARTICIPA DE OWASP PERU

En OWASP Peru, queremos compartir conocimiento, generar proyectos en el ámbito de la seguridad, actualmente estamos en la búsqueda de personas interesadas en participar, aprender y compartir junto con nosotros experiencia, técnicas, enseñanzas y todo aquello que nos sirva para hacer de OWASP Perú una gran comunidad.

Local Chapters Staff:

- John Vargas P. Coordinator: Chapter Leader, Membership,

- Mauricio Urizar Coordinator: Education, Meetings/Conferences

- Elysa Garcia Coordinator: Social Network, PR/Marketing

Redes Sociales

También te invitamos a seguirnos en twitter y Facebook:

|

|

Lista de Correo

Inscribete Aquí

Archivo

Archivo de correos de la lista OWASP-Peru

| OWASP PERU CHAPTER MEETING | ||

Webinar Junio - OWASP PerúJunio 2016 | ||

| Descripción y Objetivo | ||

| OWASP Chapter Meetings,, Perú ya cuenta con eventos centrales de seguridad en el año y eso demuestra que se requieren seminarios frecuentes que refuercen los conocimientos e incentiven la investigación y desarrollo que todo profesional de la seguridad requiere. |

| Tema | Expositor | Detalles |

| OWASP WebScarab. | Alonso Eduardo Caballero Quezada | OWASP WebScarab es un Framework para analizar aplicaciones web que se comunican utilizando los protocolos HTTP/HTTPS. Su uso más común es como un Proxy de Interceptación, el cual permite revisar y modificar las peticiones creadas por el navegador antes de ser enviados al servidor, además de revisar y modificar las respuestas devueltas antes de ser recibidas por el navegador. Contiene varios modos de operación, implementados por diferentes plugins. En este Webinar se expondrán las principales características de OWASP WebScarab, con el desarrollo de ejemplos prácticos.. |

| OWASP PERU CHAPTER MEETINGS | ||

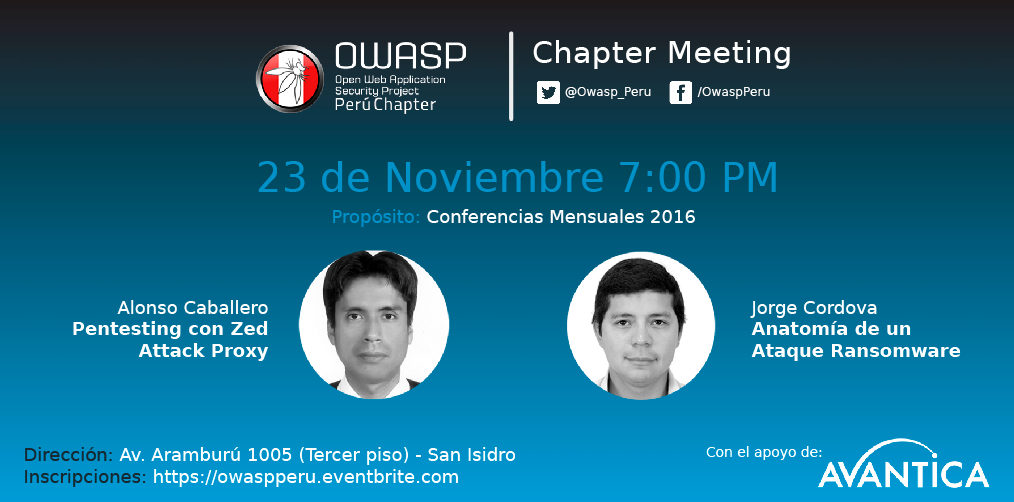

0x11 OWASP Perú Chapter MeetingMiércoles 23 de Noviembre  | ||

| Descripción y Objetivo | ||

| OWASP Chapter Meetings,, son reuniones mensuales donde se difunden los diversos proyectos de seguridad que permitan reforzar los conocimientos e incentiven la investigación y desarrollo que todo profesional de la seguridad requiere. | ||

| Fecha y Hora | Lugar | Forma de registro |

| Miércoles 23 de Noviembre 7:00 PM |

Avantica Technologies Avenida Andrés Aramburú 1005, Piso 3 - San Isidro (Cruce de Aramburú con Rep de Panamá, al costado del grifo) |

http://owaspperu.eventbrite.com |

| Tema | Expositor | Detalles |

| Anatomía de un ataque ransomware | Jorge Cordova | Descargar Presentación |

| Pentesting con OWASP Zed Attack Proxy (ZAP) | Alonso Caballero | Descargar Presentación |

Educational Supporters

Reuniones Pasadas

0x10 OWASP Perú Chapter Meeting

Realizado el Lunes 31 de Octubre

| Tema | Expositor | Detalles |

| Introducción a Internet de las Cosas en el ámbito de la seguridad | Janier Valdivia | [Descargar Aqui] |

| Estudio de Seguridad Web al Top 100 empresas de Perú | Jose Garrido | [Descargar Aqui] |

0x09 OWASP Perú Chapter Meeting

Realizado el Miércoles 28 de Septiembre 2016

| Tema | Expositor | Detalles |

| Ciberataques por niveles y estrategias de protección | Juan Pablo Quiñe | Information Security, Strategy, Innovation (ISSI). CISSP, ISO 27001 LA, Cobit Foundations, OSCP, OSWP, CPTE, ITIL, Lego Serious Play |

| Desarrollo Profesional en Seguridad: ¿Qué es lo que sigue? | Juan Pablo Quiñe | Information Security, Strategy, Innovation (ISSI). CISSP, ISO 27001 LA, Cobit Foundations, OSCP, OSWP, CPTE, ITIL, Lego Serious Play |

0x05 OWASP Perú Chapter Meeting

Realizado el miércoles 23 de Julio

| Tema | Expositor | Detalles |

| WIFISTEIN 0.1 | Fernando Flores | Ingeniero de Sistemas, participando activamente en Manejo de Incidentes, Pruebas de Intrusión (PenTest), Análisis Forense e investigación en Seguridad de la Información. También es docente en dos reconocidas universidades Peruanas. Cuenta con las certificaciones de EC Council C|EH, Offensive Security OSCP y OSWP y CPTS." | Si creías que el Access Point era el único que emite señales, WIFISTEIN te mostrara los otros dispositivos que también lo hacen.. |

| WebHacking 101 | John Vargas | Consultor especialista en Seguridad de la información, con 6 años de experiencia en la realización en hacking ético y pruebas de penetración tipo blackbox. Especialista en auditoría de sistemas de infraestructura, seguridad de información y aplicaciones web. | Esta charla tiene por finalidad mostrar de forma práctica como desarrollar labores básicas de evaluación de aplicaciones web con las mismas técnicas utilizadas por los atacantes reales y así poder ejecutar actividades de análisis de vulnerabilidades y pruebas de penetración. |

0x04 OWASP Perú Chapter Meeting

Realizado el Miércoles 24 de Junio

| Tema | Expositor | Detalles | Presentación |

| Fuzzing con WebSlayer. | Camilo Galdos | Encontrar todos los recursos web es un trabajo tedioso si lo hacemos uno a uno de manera manual. WebSlayer es una herramienta de OWASP que permite encontrar recursos importantes dentro de una aplicación web: Archivos de configuración, Archivos vulnerables, Scripts de instalación, entre muchos otros. Asimismo, permite la realización de ataques de fuerza bruta en Autenticación básica y NTLM; fuzzing de parámetros para ubicar XSS y SQL; entre otras funcionalidades. En la charla de Camilo mostrará como usar esta herramienta en su máxima expresión para agilizar la labor del Pentesting. | Descargue Aquí. |

| Web Application exploiting and Reversing Shell | Juan Oliva | La charla mostrará la actualidad de los diversos exploits que atacan a los sistemas Web, explicando las falencias que pueden ser explotadas y las brechas de seguridad que pueden generar al no ser fácilmente encontrados con el uso de herramientas automatizadas. Asimismo, de manera practica, se mostrarán aplicaciones web vulnerables las cuales que permiten el acceso y control inclusive del propio sistema operativo . | Descargue Aquí |

0x03 OWASP Perú Chapter Meeting

Realizado el martes 27 de Mayo

| Tema | Expositor | Detalles | Presentaciones |

| Ataques DDoS | César Farro | Está charla busca explicar las limitaciones

de las arquitecturas de seguridad perimetral frente a ataques DDoS. Mecanismos para identificar fuentes de propagación de malware, botnets y ataques DDoS y técnicas de mitigación de ataques DDoS. |

Descargue la Presentación aquí. |

| Análisis Forense de un Ataque Web | Mauricio Urizar | En esta charla se explicará de manera práctica como se realiza una investigacion forense sobre un servidor web que ha sido vulnerado. Para la revision del servidor vulnerado se utilizaran herramientas forenses especializadas de software libre siguiendo la metodología de Análisis Forense Digital recomendada por el Departamento de Justicia de los Estados Unidos para lograr establecer a que tipo de información pudo tener acceso el atacante y que otras acciones pudo haber ejecutado. | Descargue la Presentación aquí. |

0x02 OWASP Perú Chapter Meeting

Realizado el miércoles 19 de Marzo

| Tema | Expositor | Detalles | Presentaciones |

| OWASP NAXSI Project | Ricardo Supo | Naxsi es un módulo de Web Application Firewall de código abierto para Nginx alto rendimiento.

Dicho proyecto tiene como objetivo es ayudar a las personas asegurar las aplicaciones web contra ataques como inyecciones SQL, Cross Site Scripting, Cross Site Request Forgery, inclusiones de archivos locales y remotos. |

Descargue la Presentación |

| Técnicas de Intrusión de Aplicaciones Web con WebScarab framework (OWASP) | Mauricio Urizar | Esta charla nos expondrá de manera práctica, como se realiza un ataque sobre una aplicación web, mediante el uso de "WebScarab framework (OWASP), se mostrara la explotación de vulnerabilidades más comunes y como se puede integrar con otras herramientas para conseguir mejores resultados. | Descargue la Presentación |

0x01 OWASP Perú Chapter Meeting

Realizado el miércoles 19 de Febrero

| Tema | Expositor | Detalles | Presentaciones |

| Tú desarrollador! -> También defiendes | Oscar Martinez | Según las buenas prácticas en el desarrollo seguro de aplicaciones, se recomienda el uso de librerías ó APIs como ESAPI (Enterprise Security API - OWASP) la cual implementa una biblioteca de controles que facilita a los programadores a escribir aplicaciones web de menor riesgo. | Descargue la Presentación |

| Hacker o Chef : He ahí el dilema. | Walter Cuestas | Dado que el tema de gastronomia es tan conocido en nuestro pais y nos ha dado tanto prestigio a nivel internacional, esta charla muestra un paralelo entre las habilidades, protocolos, rutinas, terminos y experiencias entre un hacker y un chef.

De esta forma, se pretende motivar y desmitificar muchos aspectos del hacking para reforzar la capacidad de desarrollar profesionales en hacking etico en Perú dando valor, incluso, a frases como la conocida "Cualquiera puede cocinar" que se hizo popular en una pelicula animada relacionada a la gastronomia (Ratatouille) y llevarla a "Cualquiera puede hackear". |

Vea la Presentación |

OWASP Latam Tour - Lima 2017

| DETALLES DE LA JORNADA | |||||

| Horario | Tema | Ponente | Presentación | ||

| 9:00 am | Acreditación | OWASP Perú | Descargar Slides | ||

| 10:00 am | Presentación del evento - Proyectos OWASP | John Vargas | Descargar Slides | ||

| 10:30 am | Atacando servicios web en el mundo real | Luis Quispe | Descargar Slides | ||

| 11:30 am | Panorama de la ciberseguridad | Jorge Córdova | Descargar Slides | ||

| 12:30 pm | Iniciandome en el Desarrollo Seguro ¿Por dónde empiezo? | Gabriel Robalino | Descargar Slides | ||

| 15:00 pm | Prácticas seguras de criptografía en aplicaciones web | Henry Sanchez | Descargar Slides | ||

| 16:00 pm | SQL Injection Deep Dive | Mateo Martínez [OWASP Uruguay] | Descargar Slides | ||

Lima: April, 15th-16th 2016

| CONFERENCIAS | |

OWASP Latam Tour - Lima 2016Viernes 15 de Abril (Talleres) | |

| Descripción y Objetivo | |

OWASP LATAM TOUR, es una gira por Latino América que promueve la seguridad en aplicaciones web en diversas instituciones como: universidades, organismos gubernamentales, empresas de TI y entidades financieras; buscando crear conciencia sobre la seguridad en las aplicaciones y puedan tomar decisiones informadas sobre los verdaderos riesgos de seguridad.

| |

| LIMA PERÚ | |

| TALLERES (Viernes 15) | |

| Fecha | Lugar |

| Viernes 15 de Abril | Universidad Champagnat |

| Durante todo el OWASP LatamTour se estarán realizando talleres de capacitación dictados por destacados profesionales en la materia. Duración: 8 horas | |

| LIMA PERÚ | |

| TALLER 1 | |

| Taller: Metasploit de la A a la Z en 8 horas. | |

| Este taller mostrará a los estudiantes cómo aplicar las sorprendentes funciones de Metasploit Framework, basado en laboratorios con escenarios similares a los realizados en una prueba de penetración y explotación de la vulnerabilidades más comunes.

Los estudiantes que completen el curso tendrán una sólida comprensión de cómo Metasploit Framework puede acoplarse en sus pruebas de penetración y las actividades de evaluación. El curso proporcionará una comprensión en profundidad de Metasploit Framework mucho más allá de simplemente mostrar a los asistentes cómo explotar un sistema remoto. La clase cubrirá la explotación, reconocimiento del host y la red posterior a la explotación, post-explotación con elevación de privilegios, uso de módulos para extracción de contraseñas de la RAM, ataques de phishing y todo el conjunto de las mejores funcionalidades de Meterpreter, un entorno de línea de comandos (shell) creada especialmente para la explotación y análisis de fallos de seguridad. El curso también cubrirá muchos de los problemas que un aparato pueda encontrar al utilizar Metasploit Framework y como gestión de "jobs", uso de sesiones en background, handlers, etc Muchas empresas hoy en día requieren de personal con perfiles de seguridad informática solida para evaluaciones periódicas de pruebas de penetración y vulnerabilidades, muchos pentesters no comprenden las funcionalidades completas y la forma de aplicarlas en una metodología de prueba de nivel profesional. Sácale el máximo provecho a Metasploit Framework e inscribirte al taller para compartir con ustedes los detalles de esta fabulosa herramienta gratuita.

Mauricio Urizar , Más de 15 años de experiencia en la gestión de Tecnología Informática (IT), de los cuales los últimos 10 de años enfocado específicamente en evaluaciones de seguridad informática como parte de un equipo de hacker éticos, llevando a cabo procesos de hackeo ético, pruebas de penetración y computación forense en organizaciones lideres del sector gobierno, financiero y comercial de Perú, Ecuador y Estados Unidos. Especializado en pruebas de penetración en aplicaciones web, cajeros automáticos, sistemas bancarios, y revisión de código fuente.

| |

| TALLER 2 | |

| Taller: De 0 a Ninja con Kali Linux | |