This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "LatamTour2017"

(→TALLER) (Tag: Visual edit) |

|||

| (143 intermediate revisions by 19 users not shown) | |||

| Line 9: | Line 9: | ||

* April, 5-6: Montevideo, Uruguay - [https://www.eventbrite.com/e/owasp-latam-tour-2017-uruguay-chapter-tickets-32991450316 REGISTRATE AQUÍ]<br> | * April, 5-6: Montevideo, Uruguay - [https://www.eventbrite.com/e/owasp-latam-tour-2017-uruguay-chapter-tickets-32991450316 REGISTRATE AQUÍ]<br> | ||

* April, 6-7: República Dominicana - [https://www.eventbrite.com/e/owasp-latam-tour-2017-republica-dominicana-tickets-32594480970 REGÍSTRATE AQUÍ]<br> | * April, 6-7: República Dominicana - [https://www.eventbrite.com/e/owasp-latam-tour-2017-republica-dominicana-tickets-32594480970 REGÍSTRATE AQUÍ]<br> | ||

| − | * April, 8: Quito, Ecuador -[https://www.eventbrite.com/e/owasp- | + | * April, 8: Quito, Ecuador <br> |

| − | + | * April, 19: Córdoba, Argentina - [https://www.eventbrite.com/e/owasp-cordoba-tickets-33669370995 REGISTRARSE AQUI] <br> | |

* April, 21: Patagonia, Argentina - [https://owasp-patagonia-latamtour17.eventbrite.com REGISTRARSE AQUI] <br> | * April, 21: Patagonia, Argentina - [https://owasp-patagonia-latamtour17.eventbrite.com REGISTRARSE AQUI] <br> | ||

* April, 21: San José, Costa Rica <br> | * April, 21: San José, Costa Rica <br> | ||

| − | * April, | + | * April, 22: Lima, Perú [https://latamtour2017peru.eventbrite.com REGISTRARSE AQUI] <br> |

| − | * April, 21-22: Santa Cruz, Bolivia <br> | + | * April, 21-22: Santa Cruz, Bolivia -[https://www.eventbrite.com/e/owasp-latam-tour-2017-santa-cruz-bolivia-tickets-32593932329 REGISTRARSE AQUI] <br> |

* April, 22: Cancun, Mexico<br> | * April, 22: Cancun, Mexico<br> | ||

| − | |||

* April, 25: San Salvador, El Salvador - [https://www.eventbrite.com/e/owasp-latam-tour-2017-el-salvador-tickets-32678763060 Registrarse aquí]<br> | * April, 25: San Salvador, El Salvador - [https://www.eventbrite.com/e/owasp-latam-tour-2017-el-salvador-tickets-32678763060 Registrarse aquí]<br> | ||

| + | * April, 26: Guatemala, Guatemala <br> | ||

* April, 26-27: Santiago de Chile <br> | * April, 26-27: Santiago de Chile <br> | ||

| − | * April, 27: Caracas, Venezuela -[https://www.eventbrite.com/e/owasp-latam-tour-2017-caracas-venezuela-tickets-32595739735 | + | * April, 27: Caracas, Venezuela -[https://www.eventbrite.com/e/owasp-latam-tour-2017-caracas-venezuela-tickets-32595739735 CANCELADO] <br> |

* April, 28: Buenos Aires, Argentina - [https://www.eventbrite.com/e/owasp-latam-tour-2017-buenos-aires-argentina-tickets-32594072749 REGISTRARSE AQUI] <br> | * April, 28: Buenos Aires, Argentina - [https://www.eventbrite.com/e/owasp-latam-tour-2017-buenos-aires-argentina-tickets-32594072749 REGISTRARSE AQUI] <br> | ||

| Line 83: | Line 83: | ||

* '''Honduras''' : Gustavo Solano [[email protected]] | * '''Honduras''' : Gustavo Solano [[email protected]] | ||

* '''Rep.Dominicana''' : Jonathan Correa [[email protected]] | * '''Rep.Dominicana''' : Jonathan Correa [[email protected]] | ||

| − | |||

* '''Uruguay''' (Montevideo): [https://docs.google.com/forms/d/e/1FAIpQLSd_Lfd7XnCJ-9wULUWGtm8gfg4ggdAoSD6YvioCyHoKaCHkrA/viewform Submit your talk here] | * '''Uruguay''' (Montevideo): [https://docs.google.com/forms/d/e/1FAIpQLSd_Lfd7XnCJ-9wULUWGtm8gfg4ggdAoSD6YvioCyHoKaCHkrA/viewform Submit your talk here] | ||

* '''Venezuela''' (Caracas): Edgar Salazar [[email protected]] | * '''Venezuela''' (Caracas): Edgar Salazar [[email protected]] | ||

| Line 134: | Line 133: | ||

|- | |- | ||

! 09:45 - 10:30 | ! 09:45 - 10:30 | ||

| − | | | + | | Danilo Anatoli Mercado Oudalova |

| − | | ''' | + | | '''FRAMEWORK GALINA''' |

| − | | | + | | Santa Cruz, Bolivia |

|- | |- | ||

! 10:30 - 11:00 | ! 10:30 - 11:00 | ||

| Line 155: | Line 154: | ||

|- | |- | ||

! 14:00 - 14:45 | ! 14:00 - 14:45 | ||

| − | | | + | | William Duabyakosky |

| − | | ''' | + | | '''Seguridad en App Móviles con owasp''' |

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

|- | |- | ||

| Line 168: | Line 167: | ||

|- | |- | ||

! 16:00 - 16:45 | ! 16:00 - 16:45 | ||

| − | | | + | | Jaime Ivan Mendoza |

| − | | ''' | + | | '''IoT internet''' |

| − | | | + | | Santa Cruz, Bolivia |

|- | |- | ||

! 16:45 - 17:30 | ! 16:45 - 17:30 | ||

| Line 207: | Line 206: | ||

|- | |- | ||

! 11:00 - 11:45 | ! 11:00 - 11:45 | ||

| − | | Israel Aràoz | + | | Israel Aràoz Severiche |

| '''El salto del León ( win32 Exploiting )''' | | '''El salto del León ( win32 Exploiting )''' | ||

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

|- | |- | ||

! 11:45 - 12:30 | ! 11:45 - 12:30 | ||

| − | | | + | | Nolberto Zabala Quiroz |

| − | | ''' | + | | '''Seguridad en equipos Mikrotik''' |

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

|- | |- | ||

| Line 220: | Line 219: | ||

|- | |- | ||

! 14:00 - 14:45 | ! 14:00 - 14:45 | ||

| − | | Richard Villca | + | | Richard Villca Apaza |

| '''Desarrollo de Exploits''' | | '''Desarrollo de Exploits''' | ||

| Oruro, Bolivia | | Oruro, Bolivia | ||

| Line 233: | Line 232: | ||

|- | |- | ||

! 16:00 - 16:45 | ! 16:00 - 16:45 | ||

| − | | Boris Murillo | + | | Boris Murillo y Gabriel Bergel |

| '''"MAFIA inc. How bad guys own our money ...and data"''' | | '''"MAFIA inc. How bad guys own our money ...and data"''' | ||

| − | | | + | | Chile |

|- | |- | ||

! 16:45 - 17:30 | ! 16:45 - 17:30 | ||

| Line 245: | Line 244: | ||

<br> | <br> | ||

| − | ===''' | + | ==='''TALLER'''=== |

<br> | <br> | ||

| Line 260: | Line 259: | ||

| '''[https://www.linkedin.com/in/ricardo-supo-pic%C3%B3n-270a243/ Ing. Ricardo Supo Picon]''' | | '''[https://www.linkedin.com/in/ricardo-supo-pic%C3%B3n-270a243/ Ing. Ricardo Supo Picon]''' | ||

Co-lider del Capítulo Peruano de OWASP, CTO & Founder de INZAFE S.A. (Brasil - Chile - Perú), Ingeniero de Sistemas por la Universidad de Lima y Postgrado en Seguridad Informática por la UOC España. Reconocido por el gobierno peruano por su apoyo a combatir el Cybercrimen. Dispone de más de 10 años de experiencia en el sector bancario latinoamericano especializándose en los temas de ethical hacking, análisis forense, pentesting web, programación segura, ingeniería reversa, análisis de malware, optimización, revisión de código, criptografía y fraude bancario. | Co-lider del Capítulo Peruano de OWASP, CTO & Founder de INZAFE S.A. (Brasil - Chile - Perú), Ingeniero de Sistemas por la Universidad de Lima y Postgrado en Seguridad Informática por la UOC España. Reconocido por el gobierno peruano por su apoyo a combatir el Cybercrimen. Dispone de más de 10 años de experiencia en el sector bancario latinoamericano especializándose en los temas de ethical hacking, análisis forense, pentesting web, programación segura, ingeniería reversa, análisis de malware, optimización, revisión de código, criptografía y fraude bancario. | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

|} | |} | ||

| Line 289: | Line 274: | ||

==='''REGISTRO '''=== | ==='''REGISTRO '''=== | ||

| − | + | [https://www.eventbrite.com/e/owasp-cordoba-tickets-33669370995 Registro gratuito!] | |

| + | |||

| + | <br> | ||

| + | |||

| + | ===''' AGENDA'''=== | ||

| + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" | ||

| + | |- | ||

| + | | colspan="2" style="background:#e88a49;" align="center" | <span style="color:#ffffff"> '''CONFERENCIA: 19 de Abril de 2017'''</span> | ||

| + | | | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#e88a49" align="center" | '''Fecha''' | ||

| + | | colspan="0" style="width:80%" valign="middle" bgcolor="#e88a49" align="center" | '''Lugar''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | 19 de Abril | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Av Fuerza Aérea 6500 Argentina [https://goo.gl/maps/43wW2PkKsgQ2 Ver mapa]'''<br /> | ||

| + | |||

| + | |- | ||

| + | | colspan="2" style="background:#e88a49;" align="center" | '''Precio y Registro''' | ||

| + | |- | ||

| + | | colspan="2" style="background:#EEEEEE;" align="center" | El ingreso al evento es '''GRATUITO''' - El proceso de registro lo podrá ubicar en el siguiente link <br> | ||

| + | '''Link de Registro al OWASP LATAM TOUR 2017 - CORDOBA''': [https://www.eventbrite.com/e/owasp-cordoba-tickets-33669370995 Registro Gratuito al OWASP LATAM TOUR 2017 - CORDOBA]'''<br>''' | ||

| + | |- | ||

| + | |<br> | ||

| + | |- | ||

| + | |} | ||

<br> | <br> | ||

| + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" | ||

| + | |- | ||

| + | | colspan="6" style="width:90%" valign="middle" bgcolor="#00549e" align="center" height="40" | '''DETALLES DE LA JORNADA''' | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Horario''' | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Modulo''' | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Ponente''' | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Detalles''' | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 9:00-9:20 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 9:20 - 9:35 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Bienvenida | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Eduardo Casanovas (OWASP Cordoba) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Presentación de OWASP y Proyectos | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 9:35 - 10:25 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | OWASP en Soluciones Corporativas de Seguridad de la Información | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" |<nowiki> Andres More | Nicolas Guini (McAfee)</nowiki> | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:25 - 10:50 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Introducción a OWASP | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Martín Tartarelli (Infobyte) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" | 10:50 - 11:20 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" | Café | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" | Café | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" | Café | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 11:20 - 12:10 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Stealing company data via Android apps | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Juan Urbano (ESET) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 12:10 - 13:00 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | How you web framework deals with CSRF | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Federico Iachetti (IUA) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" |13:00 - 14:10 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Almuerzo | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Almuerzo | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Almuerzo | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 14:10 - 15:00 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Web Goat como herramienta para training de seguridad | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Santiago Gimenez (OLAPIC) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 15:00 - 15:50 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | WAF: estado del arte y prevención para el Top10 de OWASP | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" |<nowiki> Carlos Tapia (Claro) | Santiago Alasia (Mercado Libre)</nowiki> | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" |15:50 - 16:20 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Café | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Café | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Café | ||

| + | |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 16:20 - 17:00 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | SDLC presente y futuro | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Martín Tartarelli (InfoByte) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | | ||

| + | |- |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 17:00 - 17:50 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | CIO Vs CISO OWASP al rescate | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Mauro Graziosi (SmartFense) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | | ||

| + | |- |- | ||

| + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 17:50 - 18:00 | ||

| + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Cierre del evento | ||

| + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Eduardo Casanovas (IUA) | ||

| + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | | ||

| + | |- | ||

| + | |} | ||

==='''UBICACION'''=== | ==='''UBICACION'''=== | ||

| Line 298: | Line 387: | ||

Córdoba, Argentinac<br> | Córdoba, Argentinac<br> | ||

<br> | <br> | ||

| − | |||

| − | |||

| − | |||

| − | |||

=='''ORGANIZA: OWASP Chapter Córdoba'''== | =='''ORGANIZA: OWASP Chapter Córdoba'''== | ||

| Line 311: | Line 396: | ||

<br> | <br> | ||

| − | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" |

|- | |- | ||

| colspan="2" style="background:#00549e;" align="center" height="30" | '''TALLER Y CONFERENCIAS - OWASP LATAM TOUR 2017''' | | colspan="2" style="background:#00549e;" align="center" height="30" | '''TALLER Y CONFERENCIAS - OWASP LATAM TOUR 2017''' | ||

| Line 318: | Line 403: | ||

'''Miércoles 5 de Abril''' ''(Talleres - A definir)'' <br>'''Jueves 6 de Abril''' ''(Conferencia - En Facultad de Ingenieria - UDELAR)'' | '''Miércoles 5 de Abril''' ''(Talleres - A definir)'' <br>'''Jueves 6 de Abril''' ''(Conferencia - En Facultad de Ingenieria - UDELAR)'' | ||

|- | |- | ||

| − | | colspan="2" bgcolor="#e88a49" align | + | | colspan="2" valign="center" bgcolor="#e88a49" align="center" | '''Descripcion y Objetivo''' |

|- | |- | ||

| − | | colspan="2" bgcolor="#EEEEEE" align | + | | colspan="2" valign="left" bgcolor="#EEEEEE" align="left" height="80" | |

El evento más importante de la región llega nuevamente a Uruguay, '''OWASP Latam tour 2017!'''. <br>Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. | El evento más importante de la región llega nuevamente a Uruguay, '''OWASP Latam tour 2017!'''. <br>Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. | ||

|} | |} | ||

<br> | <br> | ||

| − | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" |

|- | |- | ||

| colspan="2" style="background:#00549e;" align="center" | <span style="color:#ffffff"> '''TALLER: Miércoles 5 de Abril'''</span> | | colspan="2" style="background:#00549e;" align="center" | <span style="color:#ffffff"> '''TALLER: Miércoles 5 de Abril'''</span> | ||

| Line 334: | Line 419: | ||

|- | |- | ||

| − | | bgcolor="#EEEEEE" align="center" valign="middle" | + | | valign="middle" bgcolor="#EEEEEE" align="center" | |

| − | + | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Owasp top 10 hands on trainings''' | |

Este entrenamiento ayuda a los desarrolladores a conocer sobre seguridad en el desarrollo web de forma adecuada. | Este entrenamiento ayuda a los desarrolladores a conocer sobre seguridad en el desarrollo web de forma adecuada. | ||

| Line 362: | Line 447: | ||

|- | |- | ||

| − | | colspan="0" style="width:20%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#e88a49" align="center" | '''Fecha''' |

| − | | colspan="0" style="width:80%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#e88a49" align="center" | '''Lugar''' |

|- | |- | ||

| − | | bgcolor="#EEEEEE" align="center | + | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' TALLER: Miércoles 5 de Abril ''' |

| − | | bgcolor="#EEEEEE" align="left | + | | valign="middle" bgcolor="#EEEEEE" align="left" | Hotel IBIS |

|- | |- | ||

| colspan="2" style="background:#e88a49;" align="center" | '''Precio y Registro''' | | colspan="2" style="background:#e88a49;" align="center" | '''Precio y Registro''' | ||

| Line 376: | Line 461: | ||

|}<br> | |}<br> | ||

| − | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" |

|- | |- | ||

| colspan="2" style="background:#e88a49;" align="center" | <span style="color:#ffffff"> '''CONFERENCIA: Jueves 6 de Abril'''</span> | | colspan="2" style="background:#e88a49;" align="center" | <span style="color:#ffffff"> '''CONFERENCIA: Jueves 6 de Abril'''</span> | ||

| | | | ||

|- | |- | ||

| − | | colspan="0" style="width:20%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#e88a49" align="center" | '''Fecha''' |

| − | | colspan="0" style="width:80%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:80%" valign="middle" bgcolor="#e88a49" align="center" | '''Lugar''' |

|- | |- | ||

| − | | bgcolor="#EEEEEE" align="center | + | | valign="middle" bgcolor="#EEEEEE" align="center" | Miércoles 6 de Abril |

| − | | bgcolor="#EEEEEE" align="center | + | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Auditorio Massera - Universidad de la República'''<br /> |

[[File:Aulario_UDeLaR.jpg|center|400px|Auditorio Massera - Universidad de la República]] | [[File:Aulario_UDeLaR.jpg|center|400px|Auditorio Massera - Universidad de la República]] | ||

Pasaje Landoni y J.Herrera y Reissig, Montevideo, Uruguay - www.fing.edu.uy | Pasaje Landoni y J.Herrera y Reissig, Montevideo, Uruguay - www.fing.edu.uy | ||

| Line 398: | Line 483: | ||

|} | |} | ||

<br> | <br> | ||

| − | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" |

|- | |- | ||

| − | | colspan="6" style="width:90%" bgcolor="#00549e" align="center | + | | colspan="6" style="width:90%" valign="middle" bgcolor="#00549e" align="center" height="40" | '''DETALLES DE LA JORNADA''' |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Horario''' |

| − | | colspan="0" style="width:27%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Modulo''' |

| − | | colspan="0" style="width:23%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Ponente''' |

| − | | colspan="0" style="width:40%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" | '''Detalles''' |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 9:00-9:30 |

| − | | colspan="0" style="width:27%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación |

| − | | colspan="0" style="width:23%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación |

| − | | colspan="0" style="width:40%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 9:30 - 10:30 |

| − | | colspan="0" style="width:27%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Bienvenida |

| − | | colspan="0" style="width:23%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Mateo Martínez (OWASP Uruguay) |

| − | | colspan="0" style="width:40%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Presentación de OWASP y Proyectos |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 10:30 - 11:30 |

| − | | colspan="0" style="width:27%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | [https://speakerdeck.com/andresriancho/esoteric-web-application-vulnerabilities-1 Esoteric Web Application Vulnerabilities] |

| − | | colspan="0" style="width:23%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | [https://andresriancho.com/ Andrés Riancho] |

| − | | colspan="0" style="width:40%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Una interesante charla que muestra casos practicos de vulnerabilidades complejas (que no se ven todos los dias). |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 11:30 - 12:30 |

| − | | colspan="0" style="width:27%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | OWASP Security Knowledge Framework |

| − | | colspan="0" style="width:23%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Edgar Salazar |

| − | | colspan="0" style="width:40%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | OWASP SKF pretende ser una herramienta que se utiliza como guía para construir y verificar software seguro. También se puede utilizar para entrenar a los desarrolladores sobre la seguridad de las aplicaciones. La educación es el primer paso en el ciclo de vida de desarrollo de software seguro. |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" | 12:30 - 14:00 |

| − | | colspan="0" style="width:27%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" | Corte |

| − | | colspan="0" style="width:23%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" | Almuerzo |

| − | | colspan="0" style="width:40%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" | Almuerzo |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 14:00 - 14:45 |

| − | | colspan="0" style="width:27%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Hacking con ZAP |

| − | | colspan="0" style="width:23%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Santiago Vazquez (Paraguay) |

| − | | colspan="0" style="width:40%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Presentaremos diversas técnicas para hacer hacking de apliaciones usando ZAP |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 14:45 - 15:30 |

| − | | colspan="0" style="width:27%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Hacking and Bitcoins (not hacking BITCOINS) |

| − | | colspan="0" style="width:23%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Alberto Hill |

| − | | colspan="0" style="width:40%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Presentaremos los problemas de seguridad mas importantes en la historia de cryptomonedas, en particular bitcoins, evaluacion de la seguridad en bitcoins, y resumen donde los problemas son basicamente los mismos de hace 15 años en portales web, y no en el diseño de blockchain/bitcoins, donde la seguridad fue contempleada desde el diseño. Se termina con un mapeo del owasp top 10 2013 y los incidentes mencionados asi como un caso real de hacke de sitio administrador de bitcoins. |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#e88a49" align="center" height="30" |15:30 - 16:00 |

| − | | colspan="0" style="width:27%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Break |

| − | | colspan="0" style="width:23%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Break |

| − | | colspan="0" style="width:40%" bgcolor="#e88a49" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#e88a49" align="center" height="30" |Break |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 16:00 - 16:45 |

| − | | colspan="0" style="width:27%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | (fr)Agile Security Testing |

| − | | colspan="0" style="width:23%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Felipe Zipitria |

| − | | colspan="0" style="width:40%" bgcolor="#CCEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Descripcion |

|- | |- | ||

| − | | colspan="0" style="width:10%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:10%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 16:45 - 17:30 |

| − | | colspan="0" style="width:27%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:27%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | OWASP ASVS - Cómo me puede servir |

| − | | colspan="0" style="width:23%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:23%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Gerardo Canedo |

| − | | colspan="0" style="width:40%" bgcolor="#EEEEEE" align="center | + | | colspan="0" style="width:40%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Charla de Difusión del OWASP ASVS, Entry level. Contaré nuestra experiencia de utilizarlo como requerimientos de seguridad. |

|- | |- | ||

|} | |} | ||

| Line 484: | Line 569: | ||

Se encuentra abierto el llamado a conferencistas!! ([https://docs.google.com/forms/d/e/1FAIpQLSdLgWPXaAaHBe8n74fiNcANra7Oq_1DxnNT6-8Usqecyvi9Pg/viewform Call for papers is open!])<br> | Se encuentra abierto el llamado a conferencistas!! ([https://docs.google.com/forms/d/e/1FAIpQLSdLgWPXaAaHBe8n74fiNcANra7Oq_1DxnNT6-8Usqecyvi9Pg/viewform Call for papers is open!])<br> | ||

| − | <table class="wikitable" | + | <table class="wikitable" cellspacing="0" cellpadding="0" width="761" border="1"> |

<tr style="background-color: #30608f; color:#FFF;"> | <tr style="background-color: #30608f; color:#FFF;"> | ||

<td><b>Hora</b></td> | <td><b>Hora</b></td> | ||

| Line 491: | Line 576: | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <td width="100">9: | + | <td width="100">9:20</td> |

<td width="491">[http://docdro.id/CvpFkKu Introducción a OWASP]</td> | <td width="491">[http://docdro.id/CvpFkKu Introducción a OWASP]</td> | ||

| − | <td width="200">Martín Tartarelli / Andrés Riancho</td> | + | <td width="200">Martín Tartarelli / [https://andresriancho.com/ Andrés Riancho]</td> |

| − | </tr><tr><td></td><td></td><td></td></tr><tr><td></td><td></td><td></td></tr><tr><td></td><td></td><td></td></tr></table> | + | </tr><tr><td>9:35 |

| + | </td><td>[https://speakerdeck.com/andresriancho/string-compare-timing-attacks String comparison timing attacks]</td><td>[https://andresriancho.com/ Andrés Riancho]</td></tr><tr><td>10:25 | ||

| + | </td><td>Análisis de aplicaciones móviles [Android]</td><td>Juan Urbano Stordeur</td></tr><tr><td>10:50</td><td>'''Cafe'''</td><td></td></tr><tr><td>11:20</td><td>[http://slides.com/artssec/http2-overview-a-journey-by-rfc#/ HTTP/2 - Un viaje por el RFC]</td><td>[http://www.artssec.com/ Maximiliano Soler]</td></tr><tr><td>11:45</td><td>Are we safe with No SQL? The answer is NO!</td><td>Maximiliano Berrutto</td></tr><tr><td>12:35</td><td>'''Almuerzo'''</td><td></td></tr><tr><td>13:55</td><td>[https://www.owasp.org/images/f/fa/Securetia-malas-companias.pdf Malas Compañías]</td><td>[https://www.securetia.com/ Fabian Martinez Portantier]</td></tr><tr><td>14:20</td><td>[https://www.owasp.org/images/1/1a/Seguridad_en_WordPress_con_WPHardening.pdf Seguridad en WordPress con WPHardening]</td><td>[https://github.com/elcodigok/wphardening Daniel Maldonado]</td></tr><tr><td>15:10</td><td>'''Cafe'''</td><td></td></tr><tr><td>15:40</td><td>[https://www.owasp.org/images/c/ce/BB84.pdf Quantum Key Distribution - BB84]</td><td>[https://www.linkedin.com/in/j-sus/ Nicolas Videla]</td></tr><tr><td>16:05</td><td>[https://www.owasp.org/images/f/f2/Certificate-Transparency.pdf La Oscuridad de Certificate Transparency]</td><td>[http://blog.elevenpaths.com/2017/03/elevenpaths-crea-un-addon-para-hacer.html Cristian Borghello]</td></tr><tr><td>16:30</td><td>[https://www.owasp.org/images/e/ea/SDLC_Framework_-_MELI.pdf Seguridad automatizada en SDLC]</td><td>Alejandro Iacobelli<br />Alexander Campos</td></tr><tr><td>17:20</td><td>''Cierre del evento''</td><td>Martin Tartarelli</td></tr></table> | ||

<br><br> | <br><br> | ||

| Line 544: | Line 631: | ||

|- | |- | ||

| 8:15 -9:15 | | 8:15 -9:15 | ||

| − | | Keynote:Threat Modeling | + | | '''Keynote:'''Threat Modeling with PASTA - Risk Centric Application Threat Modeling Case Studies |

| Tony UcedaVelez Atlanta, Georgia | | Tony UcedaVelez Atlanta, Georgia | ||

| Developers needs prescriptive guidance on preemptive design and coding techniques. This can be done blindly or in alignment to both application use cases and the context of abuse cases or threats. This talk will speak to case studies in risk centric threat modeling using the PASTA (Process for Attack Simulation & Threat Analysis) methodology and provide 3 use cases of IoT, E-Commerce, and Mobile Applications. | | Developers needs prescriptive guidance on preemptive design and coding techniques. This can be done blindly or in alignment to both application use cases and the context of abuse cases or threats. This talk will speak to case studies in risk centric threat modeling using the PASTA (Process for Attack Simulation & Threat Analysis) methodology and provide 3 use cases of IoT, E-Commerce, and Mobile Applications. | ||

| Line 550: | Line 637: | ||

This talk will assume that a basic understanding of data flow diagramming, pen testing, security architecture, and threat analytics is understood by the audience. This talk also centers around the idea of modeling threats for applications based upon a higher propensity of threat intelligence, how to harvest and correlate threat patterns to your threat model and also how to correlate a threat model to defining preemptive controls and countermeasures to include in the overall design. | This talk will assume that a basic understanding of data flow diagramming, pen testing, security architecture, and threat analytics is understood by the audience. This talk also centers around the idea of modeling threats for applications based upon a higher propensity of threat intelligence, how to harvest and correlate threat patterns to your threat model and also how to correlate a threat model to defining preemptive controls and countermeasures to include in the overall design. | ||

| − | This talk will focus on walking attendees through the PASTA threat modeling methodology over 3 different deployment models for technology: IoT, E-Commerce, and Mobile. The talk will place specific emphasis on phases II (Technology Enumeration), phase III (Application Decomposition), and phase IV (threat analysis). Although all 7 phases of the PASTA threat modeling methodology will be exemplified, discussions around what tools and techniques around phases II, III, and IV will be discussed in detail since many industry professionals find it challenging to know the various application components that make up the various tiers of an application model. I will be exemplifying some tools to enumerate technical components across various application levels (ex: fingerprinting service PIDs on different apps or systems across IoT, Mobile, eCommerce) as each of these types of system environments are different. Another emphasis on the talk will be around defining trust boundaries while data flow diagramming and identifying what possible countermeasures to introduce from an architectural level. We'll review security architectural best practices from SABSA and TOGAF and how it can fortify secure design patterns. Stage/ Phase IV (Threat Analysis) will also be a key focus as we speak on practical ways in which threat data can be harvested as well as collected from external threat sources. We'll be integrating STIX and TAXII considerations on how to have infrastructure that can feed relevant data points to your threat model. The actual threat modeling methodology can be found here: www.versprite.com/PASTA-abstract.pdf | + | This talk will focus on walking attendees through the PASTA threat modeling methodology over 3 different deployment models for technology: IoT, E-Commerce, and Mobile. The talk will place specific emphasis on phases II (Technology Enumeration), phase III (Application Decomposition), and phase IV (threat analysis). Although all 7 phases of the PASTA threat modeling methodology will be exemplified, discussions around what tools and techniques around phases II, III, and IV will be discussed in detail since many industry professionals find it challenging to know the various application components that make up the various tiers of an application model. I will be exemplifying some tools to enumerate technical components across various application levels (ex: fingerprinting service PIDs on different apps or systems across IoT, Mobile, eCommerce) as each of these types of system environments are different. Another emphasis on the talk will be around defining trust boundaries while data flow diagramming and identifying what possible countermeasures to introduce from an architectural level. We'll review security architectural best practices from SABSA and TOGAF and how it can fortify secure design patterns. Stage/ Phase IV (Threat Analysis) will also be a key focus as we speak on practical ways in which threat data can be harvested as well as collected from external threat sources. We'll be integrating STIX and TAXII considerations on how to have infrastructure that can feed relevant data points to your threat model. The actual threat modeling methodology can be found here: https://www.versprite.com/PASTA-abstract.pdf |

| Salón #1 | | Salón #1 | ||

|- | |- | ||

| Line 562: | Line 649: | ||

|- | |- | ||

| 9:20 - 10:15 | | 9:20 - 10:15 | ||

| − | | | + | | DevOps: Primeros Pasos |

| Martin Flores González Costa Rica | | Martin Flores González Costa Rica | ||

| − | | Bugs are the main source of vulnerabilities in software; being able to quickly and seamlessly deploy fixes all the way to production should be one of the main goals of any development team; practices allowing towards that goal; by means of removing silos and barriers, need to be embraced by organizations of all sizes. DevOps movement has gain momentum, learning about its spirit, main practices and the overall journey; could enable software development organizations to find what is needed so they could start their journey too. Join us for this presentation were we will cover some of the history of DevOps, its practices and process | + | | Bugs are the main source of vulnerabilities in software; being able to quickly and seamlessly deploy fixes all the way to production should be one of the main goals of any development team; practices allowing towards that goal; by means of removing silos and barriers, need to be embraced by organizations of all sizes. DevOps movement has gain momentum, learning about its spirit, main practices and the overall journey; could enable software development organizations to find what is needed so they could start their journey too. Join us for this presentation were we will cover some of the history of DevOps, its practices and process. |

| Salón #2 | | Salón #2 | ||

|- | |- | ||

| Line 580: | Line 667: | ||

|- | |- | ||

| 11:30-12:30 | | 11:30-12:30 | ||

| − | | Protecting your | + | | Protecting your Web sites and applications through the cloud |

| Luis Diego Raga Costa Rica | | Luis Diego Raga Costa Rica | ||

| − | | Every day we see more and more companies adopting cloud technologies to protect their web sites and applications from external threats such a DDoS and application layer attacks. There are several benefits of using a cloud solution to augment your security controls and security perimeter, but the main one is that you can drop malicious traffic on the cloud, saving you from processing and inspecting this traffic. In this talk we will cover some of the technologies that can be applied using cloud technologies to protect your websites and Internet facing applications | + | | Every day we see more and more companies adopting cloud technologies to protect their web sites and applications from external threats such a DDoS and application layer attacks. There are several benefits of using a cloud solution to augment your security controls and security perimeter, but the main one is that you can drop malicious traffic on the cloud, saving you from processing and inspecting this traffic. In this talk we will cover some of the technologies that can be applied using cloud technologies to protect your websites and Internet facing applications. |

| Salón #1 | | Salón #1 | ||

|- | |- | ||

| Line 592: | Line 679: | ||

|- | |- | ||

| 1:30-2:30 | | 1:30-2:30 | ||

| − | | Keynote:Hassle Free Security Automation with Free and Open Source tools | + | | '''Keynote''':Hassle Free Security Automation with Free and Open Source tools |

| Anderson Dadario Sao Paulo, Brazil | | Anderson Dadario Sao Paulo, Brazil | ||

| Security personnel headcount is always behind IT departments, thus security automation is mandatory to maximize the efficiency of the information security department. However automation is tricky, time-consuming and hard to maintain. Especially if the information security team is small. That said, I'd like to present how to tackle the most important points with the least effort using free and/or open source technologies like Docker, Intelligence Gathering scripts, Slack, Mozilla tools, OWASP tools and others to maximize the security investment. On the other hand the security industry has some limitation when it comes to security software focused on security automation, hence I'll also discuss those limitations to show opportunities. And last but not least, I will release some public code on GitHub related with automation as well. [ Disclaimer: I work for Gauntlet, a service related to this talk, but although there is a free service on there, I won't discuss it in the talk. I'm willing to share my knowledge only and keep it vendor agnostic. If you have any doubts, just ask me or check my past slides in my website and you'll see that there are no slides covering Gauntlet in the middle of the talk expect on 'Who I am' slides. Thank you. | | Security personnel headcount is always behind IT departments, thus security automation is mandatory to maximize the efficiency of the information security department. However automation is tricky, time-consuming and hard to maintain. Especially if the information security team is small. That said, I'd like to present how to tackle the most important points with the least effort using free and/or open source technologies like Docker, Intelligence Gathering scripts, Slack, Mozilla tools, OWASP tools and others to maximize the security investment. On the other hand the security industry has some limitation when it comes to security software focused on security automation, hence I'll also discuss those limitations to show opportunities. And last but not least, I will release some public code on GitHub related with automation as well. [ Disclaimer: I work for Gauntlet, a service related to this talk, but although there is a free service on there, I won't discuss it in the talk. I'm willing to share my knowledge only and keep it vendor agnostic. If you have any doubts, just ask me or check my past slides in my website and you'll see that there are no slides covering Gauntlet in the middle of the talk expect on 'Who I am' slides. Thank you. | ||

| Line 604: | Line 691: | ||

|- | |- | ||

| 2:30-3:30 | | 2:30-3:30 | ||

| − | | | + | | IoT-Mirai-Shodan (Consecuencias) |

| − | | Kenneth Monge Quirós | + | | Kenneth Monge Quirós |

| − | | | + | Comisión Ciberseguridad CPIC |

| + | | IoT ha llegado para quedarse y algunas personas han visto algo más que una manera más cómoda de llevar el día a día, como el desarrollo del Malware Mirai y Shodan, el buscador de IoT, que nos da una referencia importante de su alcance , y tuvo un impacto significativo como el ataque DDoS al IPS DyNDNS | ||

| Salón #2 | | Salón #2 | ||

|- | |- | ||

| Line 642: | Line 730: | ||

! style="background-color: #30608f; color:#FFF;" align="center" width="150" | Pais | ! style="background-color: #30608f; color:#FFF;" align="center" width="150" | Pais | ||

|- | |- | ||

| − | | style="text-align: center;" | | + | | 09:00 - 10:00 |

| − | | | + | | style="text-align: center;" | Acreditación |

| − | | style="text-align: center;" | | + | | |

| − | | | + | | |

| + | |- | ||

| + | | 10:00 - 10:15 | ||

| + | | style="text-align: center;" | Presentación | ||

| + | | Gaston Toth | ||

| + | | General Roca, Arg | ||

|- | |- | ||

| − | | style="text-align: center;" | + | | 10:15 - 10:55 |

| − | | Donde | + | | style="text-align: center;" | Donde esta mi Dinero!! - Casos reales en cyber crimen de ATM's |

| − | | | + | | Camilo Fernandez |

| Guatemala | | Guatemala | ||

|- | |- | ||

| − | | style="text-align: center;" | | + | | 10:55 - 11:25 |

| − | | | + | | style="text-align: center;" | Pausa para café |

| − | | | + | | |

| − | | | + | | |

| − | |- | + | |- |

| − | | style="text-align: center;" | + | | 11:25 - 12:05 |

| − | | Sysadmin Fails - El despertar de root | + | | style="text-align: center;" | Sysadmin Fails - El despertar de root |

| − | | | + | | Ramon Arias |

| Santiago, Chile | | Santiago, Chile | ||

|- | |- | ||

| − | | | + | | 12:05 - 12:30 |

| − | + | | style="text-align: center;" | Mobile pentesting | |

| − | | style="text-align: center;" | | + | | Juan Urbano Stordeur |

| − | | Buenos Aires, | + | | Buenos Aires, Arg |

|- | |- | ||

| − | | style="text-align: center;" | | + | | 12:30 - 14:00 |

| − | | | + | | style="text-align: center;" | Almuerzo |

| − | | style="text-align: center;" | | + | | |

| − | | Neuquen, | + | | |

| + | |- | ||

| + | | 14:00 - 14:20 | ||

| + | | style="text-align: center;" | Remote wars phantom menace | ||

| + | | Pablo Torres | ||

| + | | Buenos Aires, Arg | ||

| + | |- | ||

| + | | 14:20 - 15:00 | ||

| + | | style="text-align: center;" | Hacking a NFC/RFID | ||

| + | | Nahuel Grisolia | ||

| + | | Buenos Aires, Arg | ||

| + | |- | ||

| + | | 15:00 - 15:30 | ||

| + | | style="text-align: center;" | Pausa para café | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | | 15:30 - 15:50 | ||

| + | | style="text-align: center;" | Seguridad Informática en las Universidades | ||

| + | | Jorge Sznek | ||

| + | | Neuquen, Arg | ||

|- | |- | ||

| − | | style="text-align: center;" | + | | 15:50 - 16:10 |

| − | | Internet de las cosas, Botnet y Seguridad | + | | style="text-align: center;" | Internet de las cosas, Botnet y Seguridad |

| − | | | + | | Natalia Toranzo |

| − | | Neuquen, | + | | Neuquen, Arg |

|- | |- | ||

| − | | | + | | 16:10 - 16:25 |

| − | + | | style="text-align: center;" | Pausa para café | |

| − | | style="text-align: center;" | | + | | |

| − | | | + | | |

|- | |- | ||

| − | | style="text-align: center;" | + | | 16:25 - 16:55 |

| − | | Es posible hackear un | + | | style="text-align: center;" | Es posible hackear un país? |

| − | | | + | | Camilo Fernandez |

| Guatemala | | Guatemala | ||

|} | |} | ||

| Line 691: | Line 804: | ||

'''Viernes 21'''<br> | '''Viernes 21'''<br> | ||

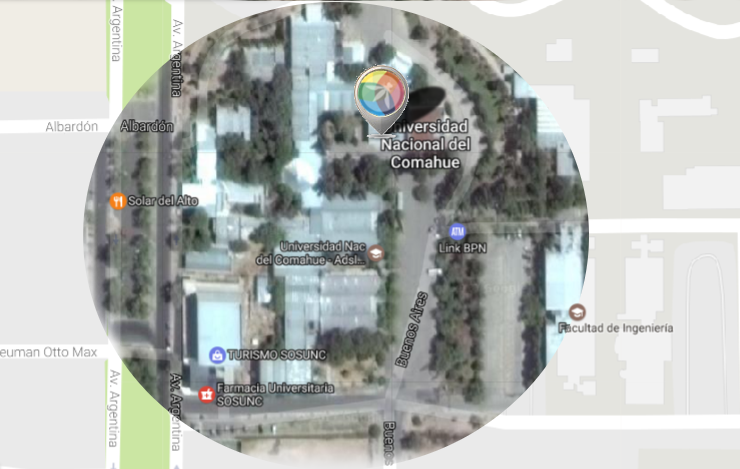

| − | Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén<br> | + | Aula Magna, Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén<br> |

| − | [[File: | + | [[File:AulaMagna.png|link=https://www.google.com.ar/maps/place/Buenos+Aires+1400,+8300+Neuqu%C3%A9n/@-38.9401457,-68.0595519,17z/data=!3m1!4b1!4m5!3m4!1s0x960a33dd0e3e4b11:0x61ef0da0ee6bbf8c!8m2!3d-38.9401499!4d-68.0573579]] |

| + | ==Afiche para difusión== | ||

| + | [[File:Poster_Latamtour_2017.jpg|link=https://www.owasp.org/images/7/71/Poster_Latamtour_2017.pdf]]<br> | ||

| + | (''Gracias Mariano Sckerl por el diseño!'') | ||

| + | <br><br> | ||

=ECUADOR= | =ECUADOR= | ||

| Line 703: | Line 820: | ||

<br> | <br> | ||

| − | El registro a las charlas es gratuito. | + | El registro a las charlas es gratuito. |

Sábado 8 de abril, Quito-Ecuador. | Sábado 8 de abril, Quito-Ecuador. | ||

| Line 714: | Line 831: | ||

Ladrón De Guevara E11-253- Universidad "Escuela Politécnica Nacional"<br> | Ladrón De Guevara E11-253- Universidad "Escuela Politécnica Nacional"<br> | ||

PO•Box: 17-01-2759<br> | PO•Box: 17-01-2759<br> | ||

| − | + | Edificio Earme, Auditorio 2 , 5to piso | |

Quito, Ecuador<br> | Quito, Ecuador<br> | ||

<br> | <br> | ||

| + | |||

===''' AGENDA'''=== | ===''' AGENDA'''=== | ||

| − | + | Este evento solo se puede llevar a cabo gracias a la inmensa generosidad y apoyo de nuestros patrocinadores: | |

| + | * Escuela Politecnica Nacional | ||

| + | * Kaspersky Lab | ||

| + | * Krakensec | ||

<br> | <br> | ||

| + | ¿Te gustaría apoyar a nuestro evento? [mailto:[email protected] Contactanos]. | ||

| + | |||

| + | =='''ORGANIZA: OWASP ECUADOR'''== | ||

| + | |||

| + | Te invitamos a ser parte del capítulo OWASP ECUADOR. | ||

| + | |||

| + | ====''' CHARLAS'''==== | ||

| + | El acceso a las conferencias es gratuito. | ||

| + | <table cellspacing="0" cellpadding="0" width="761" border="1"> | ||

| + | <tr style="background-color: #30608f; color:#FFF;"> | ||

| + | <td><b>Hora</b></td> | ||

| + | <td><b>Título</b></td> | ||

| + | <td><b>Conferencista</b></td> | ||

| + | <td><b>Pais</b></td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">08:30</td> | ||

| + | <td width="491">Registro - Acreditación</td> | ||

| + | <td width="300"> </td> | ||

| + | <td width="200"> </td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">09:00</td> | ||

| + | <td width="491">Introducción al capítulo OWASP Ecuador</td> | ||

| + | <td width="300">Fernando Vela, Roberto Andrade, Ramiro Pulgar</td> | ||

| + | <td width="200">Ecuador</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">09:15</td> | ||

| + | <td width="491">Normas de seguridad PCI & Hackeando Apache</td> | ||

| + | <td width="300">Jorge Torres</td> | ||

| + | <td width="200">Colombia</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">10:15</td> | ||

| + | <td width="491">Hackeando WebServices </td> | ||

| + | <td width="300">Alejandro Quiroz</td> | ||

| + | <td width="200">Ecuador</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">11:15</td> | ||

| + | <td width="491">Virtualizacion Segura</td> | ||

| + | <td width="300">Victor Chisava</td> | ||

| + | <td width="200">Colombia</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">12:15</td> | ||

| + | <td width="491">Spear-phishing (suplantación de identidad) detecta, evita y denuncia</td> | ||

| + | <td width="300">Fernando Vela</td> | ||

| + | <td width="200">Ecuador</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">13:00</td> | ||

| + | <td width="491">Break</td> | ||

| + | <td width="300"></td> | ||

| + | <td width="200"></td> | ||

| + | </tr> <tr> | ||

| + | <td width="100">13:45</td> | ||

| + | <td width="491">Érase una vez cuando hackearon un NIC </td> | ||

| + | <td width="300">Ricardo Supo Picon</td> | ||

| + | <td width="200">Peru</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">14:45</td> | ||

| + | <td width="491">Comunicaciones Seguras VOIP</td> | ||

| + | <td width="300">Cristian Palacios</td> | ||

| + | <td width="200">Ecuador</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">15:45</td> | ||

| + | <td width="491">Ransomware Amenaza despiadada</td> | ||

| + | <td width="300">Nahum Deavila</td> | ||

| + | <td width="200">Colombia</td> | ||

| + | |||

| + | </tr> | ||

| + | <tr> | ||

| + | |||

| + | </table> | ||

=='''ORGANIZA: OWASP Chapter Ecuador'''== | =='''ORGANIZA: OWASP Chapter Ecuador'''== | ||

| Line 736: | Line 935: | ||

¿Quieres tener presencia en el evento? [https://goo.gl/IL7kuL Call For Sponsors] | ¿Quieres tener presencia en el evento? [https://goo.gl/IL7kuL Call For Sponsors] | ||

| − | ¿Tienes una plática o taller que compartir? [https://goo.gl/forms/sVizcu23iLYjuM9L2 Call For Papers] | + | ¿Tienes una plática o taller que compartir? [https://goo.gl/forms/sVizcu23iLYjuM9L2 Call For Papers] (CFP CERRADO) |

==='''REGISTRO '''=== | ==='''REGISTRO '''=== | ||

| Line 752: | Line 951: | ||

====''' CONFERENCIAS (Sábado 22 de abril)'''==== | ====''' CONFERENCIAS (Sábado 22 de abril)'''==== | ||

El acceso a las conferencias es gratuito con previo registro. | El acceso a las conferencias es gratuito con previo registro. | ||

| − | <table | + | |

| + | '''Update''': Ya se subieron los [https://goo.gl/q7XBWt slides de las presentaciones]. | ||

| + | |||

| + | <table cellspacing="0" cellpadding="0" width="761" border="1"> | ||

<tr style="background-color: #30608f; color:#FFF;"> | <tr style="background-color: #30608f; color:#FFF;"> | ||

<td><b>Hora</b></td> | <td><b>Hora</b></td> | ||

<td><b>Título</b></td> | <td><b>Título</b></td> | ||

<td><b>Conferencista</b></td> | <td><b>Conferencista</b></td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">9:00</td> | ||

| + | <td width="491">REGISTRO</td> | ||

| + | <td width="300"></td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 775: | Line 982: | ||

<tr> | <tr> | ||

<td width="100">11:45</td> | <td width="100">11:45</td> | ||

| − | <td width="491"> | + | <td width="491">[https://docs.google.com/document/d/1xDh7Uq8SXC05NrfpyFbvI0ZZYXAsp36tgdokeV37Qdo/edit#heading=h.2g8pc9nz3hhn Más allá de OWASP TOP 10: Fallos no convencionales con impacto en la seguridad]</td> |

| − | <td width="300"></td> | + | <td width="300">Alejandro Hernandez ([https://twitter.com/nitr0usmx nitr0usmx])</td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 816: | Line 1,023: | ||

====''' TALLERES (Viernes 21 de abril) '''==== | ====''' TALLERES (Viernes 21 de abril) '''==== | ||

| − | + | <table cellspacing="0" cellpadding="0" width="761" border="1"> | |

| − | <table | ||

<tr style="background-color: #30608f; color:#FFF;"> | <tr style="background-color: #30608f; color:#FFF;"> | ||

<td><b>Hora</b></td> | <td><b>Hora</b></td> | ||

| Line 824: | Line 1,030: | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <td width="100"> | + | <td width="100">10:00-18:00</td> |

| − | <td width="491">OWASP TOP 10 Web - Desde descubrimiento a explotación</td> | + | <td width="491">[https://drive.google.com/open?id=0BzPR8exG0kt6c3ZSVUhYeW9OVE0 OWASP TOP 10 Web - Desde descubrimiento a explotación]</td> |

| − | <td width="200">Edgar Baldemar Ramos ([https://twitter.com/edgarbaldemarmx edgarbaldemarmx])</td> | + | <td width="200">Edgar Baldemar Ramos |

| + | ([https://twitter.com/edgarbaldemarmx edgarbaldemarmx]) | ||

| + | </td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

<td width="100">10:00-18:00</td> | <td width="100">10:00-18:00</td> | ||

| − | <td width="491">OWASP TOP 10 Móvil - Desde descubrimiento a explotación</td> | + | <td width="491">[https://drive.google.com/open?id=0BzPR8exG0kt6NHpuek1EZEtENmc OWASP TOP 10 Móvil - Desde descubrimiento a explotación]</td> |

| − | <td width="200">Victor Hugo Ramos Alvarez ([https://twitter.com/vhramosa vhramosa])</td> | + | <td width="200">Victor Hugo Ramos Alvarez |

| + | ([https://twitter.com/vhramosa vhramosa]) | ||

| + | </td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| − | <td width="100"> | + | <td width="100">16:00-20:00</td> |

| − | <td width="491">Metasploit 101 (TALLER GRATUITO)</td> | + | <td width="491">Metasploit 101 |

| − | <td width="200">Jacobo Tibaquira ([https://twitter.com/jjtibaquira jjtibaquira])</td> | + | (TALLER GRATUITO PARA ASISTENTES REGISTRADOS) |

| + | </td> | ||

| + | <td width="200">Jacobo Tibaquira | ||

| + | ([https://twitter.com/jjtibaquira jjtibaquira]) | ||

| + | </td> | ||

</tr> | </tr> | ||

</table> | </table> | ||

| − | + | * El costo de los talleres "OWASP TOP 10 Web - Desde descubrimiento a explotación" y "OWASP TOP 10 Móvil - Desde descubrimiento a explotación" es de 250 usd por persona. El acceso a los talleres también da acceso a las charlas. [https://www.eventbrite.com/e/owasp-latam-tour-2017-cancun-mexico-tickets-32595246259 Registrate aquí]. | |

| + | * El taller de "Metasploit 101" es gratuito para los que ya se han registrado al evento. | ||

===''' PATROCINADORES'''=== | ===''' PATROCINADORES'''=== | ||

| Line 848: | Line 1,063: | ||

* [http://www.cyberopsec.com.mx CyberOPSEC México] | * [http://www.cyberopsec.com.mx CyberOPSEC México] | ||

* [http://www.dragonjar.org DragonJAR] | * [http://www.dragonjar.org DragonJAR] | ||

| − | * [ | + | * [https://www.fortinet.com Fortinet] |

| − | + | * [http://optimiti.com.mx Optimiti] | |

| − | * [http:// | ||

* [http://papajohnspizzacancun.com Papa Johns Cancun] | * [http://papajohnspizzacancun.com Papa Johns Cancun] | ||

* [http://www.pricetravel.com.mx Pricetravel] | * [http://www.pricetravel.com.mx Pricetravel] | ||

| Line 858: | Line 1,072: | ||

* [http://techgarage.mx/ Tech Garage Cancun] | * [http://techgarage.mx/ Tech Garage Cancun] | ||

* [https://tropicode.net Tropicode] | * [https://tropicode.net Tropicode] | ||

| − | |||

* [http://websec.mx Websec México] | * [http://websec.mx Websec México] | ||

| Line 874: | Line 1,087: | ||

==='''REGISTRO '''=== | ==='''REGISTRO '''=== | ||

| − | La entrada a las conferencias es gratuita. Los asistentes únicamente deberán registrarse en la [https:// | + | La entrada a las conferencias es gratuita. Los asistentes únicamente deberán registrarse en la [https://dragonjar.leadpages.co/owasp-manizales/ lista de asistencia].<br> |

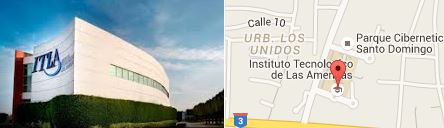

==='''FECHA Y UBICACION'''=== | ==='''FECHA Y UBICACION'''=== | ||

| Line 883: | Line 1,096: | ||

====''' CHARLAS'''==== | ====''' CHARLAS'''==== | ||

El acceso a las conferencias es gratuito. | El acceso a las conferencias es gratuito. | ||

| − | <table | + | <table cellspacing="0" cellpadding="0" width="761" border="1"> |

<tr style="background-color: #30608f; color:#FFF;"> | <tr style="background-color: #30608f; color:#FFF;"> | ||

<td><b>Hora</b></td> | <td><b>Hora</b></td> | ||

| Line 896: | Line 1,109: | ||

<tr> | <tr> | ||

<td width="100">10:00</td> | <td width="100">10:00</td> | ||

| − | <td width="491"> | + | <td width="491">Hackeando APIs REST</td> |

| − | <td width="300"> | + | <td width="300">Juan Castro</td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 906: | Line 1,119: | ||

<tr> | <tr> | ||

<td width="100">11:30</td> | <td width="100">11:30</td> | ||

| − | <td width="491"> | + | <td width="491">Ingenieria Social enfocada en Seguridad Web</td> |

| − | <td width="300"> | + | <td width="300">Hugo Bayona</td> |

| − | </td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 932: | Line 1,144: | ||

<tr> | <tr> | ||

<td width="100">16:30</td> | <td width="100">16:30</td> | ||

| − | <td width="491"> | + | <td width="491">Sorpresas de la seguridad informatica</td> |

| − | <td width="300"> | + | <td width="300">Santiago Bernal</td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 956: | Line 1,168: | ||

| − | = | + | =PERÚ= |

| − | =='''Lima, Perú: 22 de Abril de 2017 (Conferencia de Seguridad Gratuita)''' == | + | == '''Lima, Perú: 22 de Abril de 2017 (Conferencia de Seguridad Gratuita)''' == |

| − | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" | |

| + | |- | ||

| + | | colspan="2" style="background:#CCCCEE;" align="center" height="30" | '''CONFERENCIAS''' | ||

| + | |- | ||

| + | | colspan="2" style="background:#EEEEEE;" align="center" | | ||

| + | == '''OWASP Latam Tour - Lima 2017''' == | ||

| − | ===''' | + | '''Sábado 22 de Abril ''' ''(Conferencia)'' |

| − | + | |- | |

| + | | valign="center" bgcolor="#CCCCEE" align="center" | '''Descripción y Objetivo''' | ||

| + | |- | ||

| + | | valign="left" bgcolor="#EEEEEE" align="left" | El evento más importante de la región llega a Lima, Perú, '''OWASP Latam Tour 2017!'''. <br>Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. '''OWASP LATAM TOUR,''' es una gira por Latinoamérica que promueve la seguridad en aplicaciones web en diversas instituciones como: universidades, organismos gubernamentales, empresas de TI y entidades financieras; buscando crear conciencia sobre la seguridad en las aplicaciones y puedan tomar decisiones informadas sobre los verdaderos riesgos de seguridad. | ||

| − | + | *Además del OWASP Top 10, la mayoría de los [[:Category:OWASP_Project|Proyectos OWASP]] no son ampliamente utilizados en los ambientes corporativos. En la mayoría de los casos esto no es debido a una falta de calidad en los proyectos o la documentación disponible, sino por desconocer donde se ubicarán en un Ecosistema de Seguridad de Aplicaciones empresarial. | |

| − | + | *Esta serie de talleres y conferencias tienen como objetivo cambiar esta situación proporcionando una explicación sobre los proyectos OWASP más maduros y listos para ser utilizados en el ámbito empresarial. | |

| + | |} | ||

| − | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" | |

| + | |- | ||

| + | | colspan="2" style="background:#4B0082;" align="center" | <span style="color:#ffffff"> '''CONFERENCIAS (Sábado 22)'''</span> | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Fecha''' | ||

| + | | colspan="0" style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" | '''Lugar''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 22 de Abril <br> 9:00 am''' | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | ''' UTEC - Universidad de Ingeniería y Tecnología <br>''' | ||

| + | Jr. Medrano Silva 165, Barranco <br> | ||

| + | Lima - Perú ''' <br>''' | ||

| + | [[Image:Utec_ubicación.png|400px|link=https://goo.gl/maps/SPjTbRX35PL2]] | ||

| + | |- | ||

| + | | colspan="2" style="background:#CCCCEE;" align="center" | '''Precio y Registro''' | ||

| + | |- | ||

| + | | colspan="2" style="background:#EEEEEE;" align="center" | El ingreso a las conferencias es '''100% GRATUITO''' - El proceso de registro lo podrá ubicar en el siguiente link : <br> | ||

| + | [https://latamtour2017peru.eventbrite.com '''EL REGISTRO SE ENCUENTRA ABIERTO!'''] | ||

| + | <br> | ||

| + | |- | ||

| + | | colspan="2" style="background:#CCCCEE;" align="center" | '''Promociones''' | ||

| + | |- | ||

| + | | colspan="2" valign="left" bgcolor="#EEEEEE" align="center" height="80" | OFERTA ESPECIAL - Durante todo el OWASP Latam Tour el costo de la membresía anual es de solamente U$D 20. Utilice el código de descuento "LATAM" durante el proceso de registro electrónico como miembro individual en el enlace disponible a continuación.<br> | ||

| + | [http://myowasp.force.com/memberappregion Hágase MIEMBRO DE OWASP AQUÍ] <br> | ||

| + | '''Si usted aun no es miembro OWASP, por favor considere unirse a nuestra organización.''' | ||

| + | |} | ||

<br> | <br> | ||

| − | ===''' | + | {| style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" cellspacing="5" align="center" |

| + | |- | ||

| + | | colspan="6" style="width:90%" valign="middle" bgcolor="#CCCCEE" align="center" height="40" | '''DETALLES DE LA JORNADA''' | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" height="30" | ''' Horario ''' | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#CCCCEE" align="center" height="30" | '''Tema''' | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#CCCCEE" align="center" height="30" | '''Ponente''' | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" height="30" | '''Presentación''' | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | 9:00 am | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | Acreditación | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | OWASP Perú | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#CCEEEE" align="center" height="30" | [[Media:LatamTour2017_JVP_Membresia.pdf| Descargar Slides]] | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:00 am | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Presentación del evento - Proyectos OWASP | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [https://twitter.com/John_Vargas John Vargas] | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" |[[Media:OWASP_Latam_Tour_2017_-_Introducci%C3%B3n_JVP_1.pdf| Descargar Slides]] | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 10:30 am | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Atacando servicios web en el mundo real | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Luis Quispe | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_LuisQuispe_AtacandoServiciosWeb.pdf | Descargar Slides]] | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 11:30 am | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Panorama de la ciberseguridad | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Jorge Córdova | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_JorgeCordova_Panorama_de_la_Cyberseguridad.pdf | Descargar Slides]] | ||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 12:30 pm | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Iniciandome en el Desarrollo Seguro ¿Por dónde empiezo? | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Gabriel Robalino | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_GabrielRobalino_Iniciandome_SDLC.pdf | Descargar Slides]] | ||

| + | |||

| + | |- | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 15:00 pm | ||

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Prácticas seguras de criptografía en aplicaciones web | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Henry Sanchez | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_HenrySanchez_Pr%C3%A1cticas_Criptograf%C3%ADa_Aplicaciones_WEB.pdf | Descargar Slides]] | ||

| − | + | |- | |

| − | [ | + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | 16:00 pm |

| + | | colspan="0" style="width:25%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | SQL Injection Deep Dive | ||

| + | | colspan="0" style="width:35%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | Mateo Martínez [OWASP Uruguay] | ||

| + | | colspan="0" style="width:20%" valign="middle" bgcolor="#EEEEEE" align="center" height="30" | [[Media:LatamTour2017_MateoMartinez_SQL_Injection_DeepDive.pdf | Descargar Slides]] | ||

| − | + | |} | |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

=BOGOTÁ= | =BOGOTÁ= | ||

| Line 1,001: | Line 1,282: | ||

==='''FECHA Y UBICACION'''=== | ==='''FECHA Y UBICACION'''=== | ||

| − | El 3 de Abril en la [http://www.unipiloto.edu.co/ Universidad Piloto de Colombia], ubicada en la Carrera 9 No. 45A - 44 en Bogotá, Colombia. | + | El 3 de Abril en el Auditorio Principal de la [http://www.unipiloto.edu.co/ Universidad Piloto de Colombia], ubicada en la Carrera 9 No. 45A - 44 en Bogotá, Colombia. |

=== '''AGENDA''' === | === '''AGENDA''' === | ||

| Line 1,018: | Line 1,299: | ||

!08:25 - 08:40 | !08:25 - 08:40 | ||

| style="text-align: center;" |Giovanni Cruz Forero | | style="text-align: center;" |Giovanni Cruz Forero | ||

| − | |'''Esto es OWASP''' | + | | style="text-align: center;" |'''Esto es OWASP''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

!08:40 - 10:40 | !08:40 - 10:40 | ||

| style="text-align: center;" |Ricardo Supo Picón | | style="text-align: center;" |Ricardo Supo Picón | ||

| − | |'''Del Top 10 OWASP al Cumplimiento de PCI-DSS v 3.2 - Workshop''' | + | | style="text-align: center;" |'''Del Top 10 OWASP al Cumplimiento de PCI-DSS v 3.2 - Workshop''' |

| − | |Perú | + | | style="text-align: center;" |Perú |

|- | |- | ||

!10:40 - 11:05 | !10:40 - 11:05 | ||

| − | | style="text-align: center;" | | + | | style="text-align: center;" |Jeffrey Steve Borbón Sanabria |

| − | |''' | + | | style="text-align: center;" |'''¿Y cómo editamos sistemas legados que nadie sabe como sirven?''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

!11:05 - 11:30 | !11:05 - 11:30 | ||

| colspan="3" style="text-align: center;" |Break | | colspan="3" style="text-align: center;" |Break | ||

|- | |- | ||

| − | !11:30 - 12: | + | !11:30 - 12:00 |

| − | | style="text-align: center;" | | + | | style="text-align: center;" |Juan Pablo Arévalo - Andrés Vega |

| − | |''' | + | | style="text-align: center;" |'''OWASP Mobile Project and Internet of Things''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

| − | !12: | + | !12:00 - 12:40 |

| − | | style="text-align: center;" | | + | | style="text-align: center;" |Hugo Alvarez - Maria Alejandra Blanco |

| − | |''' | + | | style="text-align: center;" |'''Offensive Web Testing Framework (OWTF)''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

!12:40 - 13:40 | !12:40 - 13:40 | ||

| Line 1,049: | Line 1,330: | ||

!13:45 - 14:30 | !13:45 - 14:30 | ||

| style="text-align: center;" |Edgar Felipe Duarte Porras | | style="text-align: center;" |Edgar Felipe Duarte Porras | ||

| − | |'''Malware: Burlando los antivirus con JavaScripts''' | + | | style="text-align: center;" |'''Malware: Burlando los antivirus con JavaScripts''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

!14:30 - 14:55 | !14:30 - 14:55 | ||

| style="text-align: center;" |Tatiana Higuera - Nicolas Moreno | | style="text-align: center;" |Tatiana Higuera - Nicolas Moreno | ||

| − | |'''OWASP SeraphimDroid Project''' | + | | style="text-align: center;" |'''OWASP SeraphimDroid Project''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

!14:55 - 15:40 | !14:55 - 15:40 | ||

| − | | style="text-align: center;" | | + | | style="text-align: center;" |Oscar Mondragon |

| − | |''' | + | | style="text-align: center;" |'''Antidefacement Web''' |

| − | | | + | | style="text-align: center;" |Colombia |

|- | |- | ||

!15:40 - 16:10 | !15:40 - 16:10 | ||

| colspan="3" style="text-align: center;" |Break | | colspan="3" style="text-align: center;" |Break | ||

|- | |- | ||

| − | !16:10 - 16: | + | !16:10 - 16:45 |

| − | | | + | | style="text-align: center;" |David Useche – Maria Paula Bueno |

| − | |''' | + | | style="text-align: center;" |'''The OWASP Enterprise Security API (ESAPI): Security Control Library''' |

| − | |Colombia | + | | style="text-align: center;" |Colombia |

|- | |- | ||

| − | !16: | + | !16:45 - 17:30 |

| − | | | + | | style="text-align: center;" |Jonathan Maderos |

| − | |''' | + | | style="text-align: center;" |'''Hackeando una Elección''' |

| − | | | + | | style="text-align: center;" |Venezuela |