This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Category:OWASP JBroFuzz/es

| PROJECT INFORMATION | |||||||

|---|---|---|---|---|---|---|---|

| Project Name | OWASP JBroFuzz Project | ||||||

| Short Project Description |

This project is a stateless network protocol fuzzer that emerged from the needs of penetration testing. Written in Java, it allows for the identification of certain classess of security vulnerabilities, by means of creating malformed data and having the network protocol in question consume the data. | ||||||

|

Key Project Information |

Project Leader |

Project Contibutors |

Mailing List |

Project Type |

Sponsors | ||

| Release Status | Main Links | Related Projects |

|---|---|---|

|

|

Inicio Rápido

Probado sobre Mac OSX, Win32, RHEL 4, Centos 4.x, Backtrack 3 (beta). La versión actual es 0.9. Obténgala desde la Sección de descarga.

Últimas características

Barra de herramientas, ToolBar, SplashScreen, Tutoriales de ayuda, nuevos generadores XSS, soporte de SSL, recuperación de base de datos.

Tutorial en video

Vea (mediana calidad) o descargue (alta calidad) el tutorial en flash que lo llevará a través de algunas tácticas básicas de fuzzing y sniffing. Este tutorial esta en jbrofuzz-0.2.jar; los pasos también puedes ser hechos en la última versión.

Descripción General

JBroFuzz es un protocolo de red fuzzer sin estado que surgió de la necesidad de pruebas de penetración. Escrito en Java, permite la identificación de ciertas clases de vulnerabilidades de seguridad, por medio de la creación de datos malformados y teniendo un protocolo de red en cuestión que consuma los datos.

Metas

El propósito de esta aplicación es proveer una única y portátil aplicación que ofrezca un protocolo de capacidades de red fuzzing estable. Una serie de marcos así como APIs existen para fuzzing; estos requieren un cierto nivel de habilidades para ser entendidos y usados, que usualmente actúa como una barrera cuando se esta limitado por el tiempo.

¡Si no puedes “fuzzear” con esta versión de JBroFuzz, probablemente no quieras fuzzear!!

Ultimadamente, la meta superior si ayuda a incrementar la sensibilización alrededor del tema de fuzzing y como puede ser usado para comparar y ayudar en la seguridad de aplicaciones que usan esos protocolos.

Descargas

Puede descargar la ultima versión de JBroFuzz desde SourceForge la Página de JBroFuzz.

El tutorial típicamente sirve como un muy buen punto de partida para cualquier nuevo usuario este o no familiarizado con fuzzing.

Documentación de Java, el código fuente y la última construcción se pueden obtener desde el repositorio de Subversión de SourceForge.

Debido a que JBroFuzz es una aplicación basada en Java requiere que un ambiente Java 1.6 este presente para correr la aplicación.

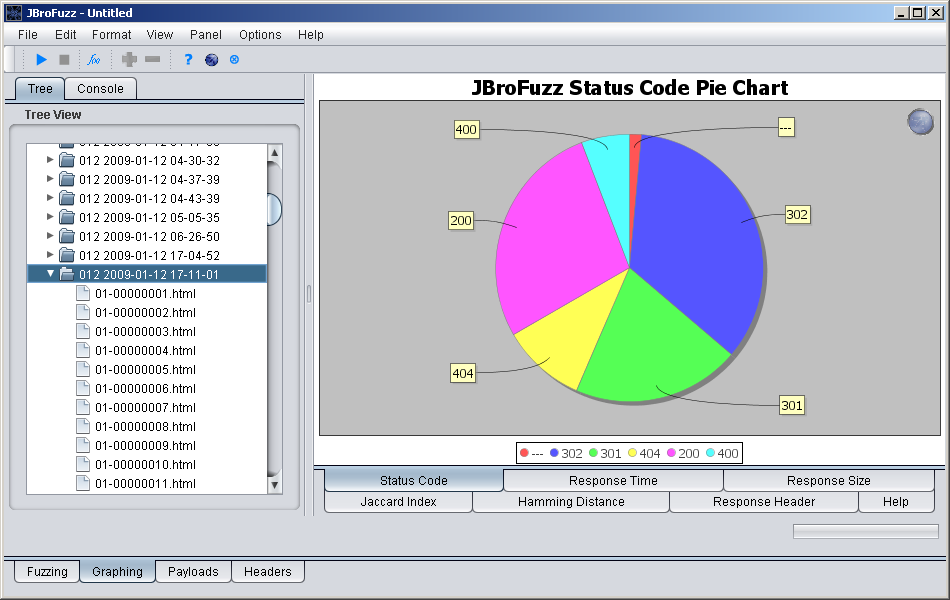

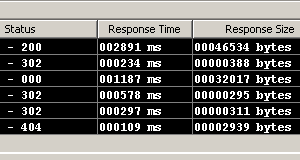

Características y Capturas de Pantallas

* Funcionalidad para graficar se a incluido a la ficha de fuzzing * Una lista de ~58000 directorios populares se ha proveído * Revisiones básicas de cross site scripting (XSS) * Revisiones básicas de inyección SQL (SQL) * Revisiones de sobrecarga de Buffer (BFO) * Revisión de errores de formato de cadenas (FSE) * Revisiones de sobrecarga de Enteros (INT) * Temas de ayuda * Preguntas Frecuentes (¡envíe sus preguntas!) * Preferencias

Noticias

JBroFuzz esta comenzando a tener forma de capacidades de marco. Con la adición de una nueva interfaz de núcleo, JbroFuzz ofrece un API, escrito en java 1.6 para fuzzing. Esta información requiere antecedentes del programador en java:

* org.owasp.jbrofuzz.core

A través de este paquete, un Fuzzer puede ser creado por medio de un Iterador, dado el ID generador y le tamaño requerido. El siguiente ejemplo de código java ilustra como JbroFuzz puede ser usado para implementar cualquier número de generadores, con sus respectivas cargas útiles, como parte de un iterador normal de java:

import org.owasp.jbrofuzz.core.*;

public class MyFuzzerPrintingToTheScreen {

public static void main(String[] args) {

/*

System.out.println("\nTesting Database...\n");

Database db = new Database();

db.test();

System.out.println("\nTesting Fuzzer...\n");

*/

try {

for(Fuzzer f = new Fuzzer("NUM-HEX", 4); f.hasNext();) {

// Get the next payload value...

System.out.println(f.getId() + " " + f.next());

}

} catch (NoSuchFuzzerException e) {

System.out.println("Could not find fuzzer " + e.getMessage());

}

}

}

Por otra parte, editando el archive generators.jbrofuzz dentro del archive jar, un desarrollador puede incluir una lista de nuevas cargas útiles que generan nuevos generadores de Fuzzers.

Mapa de Camino

Con la liberación de JBroFuzz 0.8, una serie de adiciones con foco en HTTP/S han sido implementadas. Basada en los requerimientos de SpoC 2007, las etiquetas clave propuestas para ser agregadas durante la primavera de codificación 2007 fueron:

* [Hecho] Etiqueta de código abierto * [xxxx] Etiqueta NTLM fuerza bruta sobre HTTP/S * [Hecho] HTTP/S Fuzzing puro usando un cliente HTTP * [Hecho] Etiqueta Inyección ciega SQL Fuzzing (vía la implementación de un nuevo Generador de Base de Datos)

Al mismo tiempo, las siguientes etiquetas tuvieron que ser actualizadas y se hicieron mas robustas (detalles en la siguiente sección):

* [Hecho] Etiqueta TCP Fuzzing permitiendo salidas gráficas * [Hecho] Etiqueta TCP Sniffing de actualización de hilo de Agente de Cola * [Hecho] Actualizar formato de archivo de generadores * [Hecho] Incluir SOAP y XML fuzzing

Ahora una sola etiqueta "Fuzzing" ha sido implementada, dando una mayor atención al mensaje POST, tamaño de bytes de respuesta y la habilidad de agregar generadores de forma mas intuitiva. De este modo, en vez de añadir más etiquetas, las características han sido agregadas para mejorar la forma en que las cargas útiles de fuzzing son agregadas a las solicitud.

Retroalimentación y Participación

Esperamos que encuentre el proyecto OWASP JBroFuzz útil. Por favor contribuya a ayudar al proyecto participando voluntariamente para alguna de las Tareas, enviando sus comentarios, preguntas y sugerencias a [email protected]. Para unirse a la lista de correo del proyecto OWASP JBroFuzz o ver los archivos, por favor visite la página de subscripción.

Colaboradores del Proyecto

El proyecto es liderado por [email protected]

This category currently contains no pages or media.