This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "Montréal"

m |

(Enlever nom julien) (Tag: Visual edit) |

||

| Line 1: | Line 1: | ||

== Welcome & Bienvenue to the OWASP Montréal chapter == | == Welcome & Bienvenue to the OWASP Montréal chapter == | ||

| − | <br/> | + | <br /> |

[[Image:OWASP-Montreal-Logo.png|Logo OWASP Montréal]] | [[Image:OWASP-Montreal-Logo.png|Logo OWASP Montréal]] | ||

| − | The OWASP Foundation was established in 2001 as an open community and software security resource. Since then, OWASP has grown to be globally recognized as a credible source for application security standards. <br/><br/> | + | The OWASP Foundation was established in 2001 as an open community and software security resource. Since then, OWASP has grown to be globally recognized as a credible source for application security standards. <br /><br /> |

| − | OWASP is an open community dedicated to enabling organizations to conceive, develop, acquire, operate, and maintain applications that can be trusted. All of the OWASP tools, documents, forums, and chapters are free and open to anyone interested in improving application security. We advocate approaching application security as a people, process, and technology problem because the most effective approaches to application security include improvements in all of these areas. <br/><br/> | + | OWASP is an open community dedicated to enabling organizations to conceive, develop, acquire, operate, and maintain applications that can be trusted. All of the OWASP tools, documents, forums, and chapters are free and open to anyone interested in improving application security. We advocate approaching application security as a people, process, and technology problem because the most effective approaches to application security include improvements in all of these areas. <br /><br /> |

| − | OWASP is open to anyone. Anyone can attend OWASP's vendor agnostic local chapter meetings, participate in regional and global conferences, and contribute to the many OWASP projects. And anyone can start a new project, form a new chapter, or lend their expertise to help an OWASP Global Committee.<br/><br/> | + | OWASP is open to anyone. Anyone can attend OWASP's vendor agnostic local chapter meetings, participate in regional and global conferences, and contribute to the many OWASP projects. And anyone can start a new project, form a new chapter, or lend their expertise to help an OWASP Global Committee.<br /><br /> |

| − | <b>On parle français aussi ! Le chapitre de Montréal organise plusieurs activités gratuites afin de partager les connaissances en sécurité applicative avec la communauté de développeurs et gestionnaires. Suivez-nous sur les réseaux sociaux pour connaître les dates des conférences du midi et des workshops !</b><br/><br/> | + | <b>On parle français aussi ! Le chapitre de Montréal organise plusieurs activités gratuites afin de partager les connaissances en sécurité applicative avec la communauté de développeurs et gestionnaires. Suivez-nous sur les réseaux sociaux pour connaître les dates des conférences du midi et des workshops !</b><br /><br /> |

Top documentation from OWASP includes: | Top documentation from OWASP includes: | ||

| Line 14: | Line 14: | ||

* [https://www.owasp.org/images/3/33/OWASP_Application_Security_Verification_Standard_3.0.1.pdf OWASP ASVS : Application Security Verification Standard] | * [https://www.owasp.org/images/3/33/OWASP_Application_Security_Verification_Standard_3.0.1.pdf OWASP ASVS : Application Security Verification Standard] | ||

| − | * [https://www.owasp.org/images/5/52/OWASP_Testing_Guide_v4.pdf OWASP Testing Guide : Penetration Testing Framework ] | + | * [https://www.owasp.org/images/5/52/OWASP_Testing_Guide_v4.pdf OWASP Testing Guide : Penetration Testing Framework] |

| − | * [https://www.owasp.org/images/7/78/OWASP_AlphaRelease_CodeReviewGuide2.0.pdf OWASP Code Review Guide : Source Code Analysis Framework ] | + | * [https://www.owasp.org/images/7/78/OWASP_AlphaRelease_CodeReviewGuide2.0.pdf OWASP Code Review Guide : Source Code Analysis Framework] |

| − | * [https://www.owasp.org/index.php/OWASP_Cheat_Sheet_Series OWASP Cheat Sheet : Best practices guidelines for developers ] | + | * [https://www.owasp.org/index.php/OWASP_Cheat_Sheet_Series OWASP Cheat Sheet : Best practices guidelines for developers] |

| − | * [https://www.owasp.org OWASP Global ] | + | * [https://www.owasp.org OWASP Global] |

| Line 29: | Line 29: | ||

* [mailto:hugo.genesse(at)owasp.org Hugo Genesse], Web content and production manager/Site internet et Production | * [mailto:hugo.genesse(at)owasp.org Hugo Genesse], Web content and production manager/Site internet et Production | ||

* [mailto:olivier.arteau(at)owasp.org Olivier Arteau], Logistic manager/Logistique | * [mailto:olivier.arteau(at)owasp.org Olivier Arteau], Logistic manager/Logistique | ||

| − | <br/> | + | <br /> |

Special thanks to / Remerciements : | Special thanks to / Remerciements : | ||

* Simon Lacasse, Web content / Site internet | * Simon Lacasse, Web content / Site internet | ||

| Line 39: | Line 39: | ||

Suivez les activités du chapitre OWASP Montréal via les réseaux sociaux, inscrivez-vous aux activités, visualisez les anciennes présentations et plus encore! | Suivez les activités du chapitre OWASP Montréal via les réseaux sociaux, inscrivez-vous aux activités, visualisez les anciennes présentations et plus encore! | ||

| − | <br/><b>[http://lists.owasp.org/mailman/listinfo/owasp-montreal Click here] to join the local chapter mailing list. | + | <br /><b>[http://lists.owasp.org/mailman/listinfo/owasp-montreal Click here] to join the local chapter mailing list. |

| − | <br/>[http://lists.owasp.org/mailman/listinfo/owasp-montreal Inscrivez-vous ici] à la liste de courriels du chapitre afin de recevoir les dernières nouvelles!</b> | + | <br />[http://lists.owasp.org/mailman/listinfo/owasp-montreal Inscrivez-vous ici] à la liste de courriels du chapitre afin de recevoir les dernières nouvelles!</b> |

Want to be part of the community ? | Want to be part of the community ? | ||

| Line 54: | Line 54: | ||

[[Image:Spacer-horiz.gif]] | [[Image:Spacer-horiz.gif]] | ||

| − | <br/> | + | <br /> |

[[Image:Twitter-bird-cropped-onwhite.png|@owaspmontreal on Twitter|link=https://twitter.com/owaspmontreal]] | [[Image:Twitter-bird-cropped-onwhite.png|@owaspmontreal on Twitter|link=https://twitter.com/owaspmontreal]] | ||

[[Image:FacebookSquareLogo.png|OWASP Montreal Facebook page|link=https://www.facebook.com/owasp.montreal]] | [[Image:FacebookSquareLogo.png|OWASP Montreal Facebook page|link=https://www.facebook.com/owasp.montreal]] | ||

| Line 75: | Line 75: | ||

== Chapter Supporters / Commanditaires du chapitre == | == Chapter Supporters / Commanditaires du chapitre == | ||

| − | [https://www.owasp.org/images/9/91/OWASP_Membership_Flyer_Montreal.png All details available here / Pour tous les détails ] [[File:Chapter-supporter-owasp-montreal.png|200px|link= | + | [https://www.owasp.org/images/9/91/OWASP_Membership_Flyer_Montreal.png All details available here / Pour tous les détails] [[File:Chapter-supporter-owasp-montreal.png|200px|link=]] |

| Line 84: | Line 84: | ||

[[Image:Spacer-horiz.gif]] | [[Image:Spacer-horiz.gif]] | ||

[[File:Desjardins2-400x400.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[File:Desjardins2-400x400.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

=== Gold / Or === | === Gold / Or === | ||

| Line 91: | Line 91: | ||

[[Image:ImmunioLogo.jpg|Immunio|link=https://www.immun.io/]] | [[Image:ImmunioLogo.jpg|Immunio|link=https://www.immun.io/]] | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

= Lunch & Learn / Workshops 2017 = | = Lunch & Learn / Workshops 2017 = | ||

| Line 100: | Line 100: | ||

[[Image:Cas_dattaques_vecus-r.jpg ]] | [[Image:Cas_dattaques_vecus-r.jpg ]] | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

June 19th 2017 | June 19th 2017 | ||

| Line 106: | Line 106: | ||

Espace Desjardins | Espace Desjardins | ||

| − | Pour clore la saison printanière 2017, OWASP Montréal est fier d'accueillir au Midi Conférence, M. Christian Shink qui fera un survol de cas d'attaques vécus, des techniques utilisées et des acteurs impliqués dans ces attaques.<br/><br/> | + | Pour clore la saison printanière 2017, OWASP Montréal est fier d'accueillir au Midi Conférence, M. Christian Shink qui fera un survol de cas d'attaques vécus, des techniques utilisées et des acteurs impliqués dans ces attaques.<br /><br /> |

| − | L'incorporation généralisée de dispositifs «intelligents» dans les objets de la vie de tous les jours modifie la façon dont les gens et les machines interagissent les uns avec les autres. Cette incorporation offre une promesse d'une meilleure qualité de vie, une meilleure efficacité. En contrepartie, leur déploiement introduit également des vulnérabilités à la fois dans l'infrastructure qu'ils soutiennent et sur lesquels ils comptent, ainsi que dans les processus qu'ils guident. Que ce soit au niveau applicatif ou des infrastructures, ces vulnérabilités sont exploitées par des acteurs malicieux pour générer des attaques de déni de service massives et sophistiquées. Nous tenterons également de tirer des leçons afin de tenter de minimiser ce type d'attaques dans le futur.<br/><br/> | + | L'incorporation généralisée de dispositifs «intelligents» dans les objets de la vie de tous les jours modifie la façon dont les gens et les machines interagissent les uns avec les autres. Cette incorporation offre une promesse d'une meilleure qualité de vie, une meilleure efficacité. En contrepartie, leur déploiement introduit également des vulnérabilités à la fois dans l'infrastructure qu'ils soutiennent et sur lesquels ils comptent, ainsi que dans les processus qu'ils guident. Que ce soit au niveau applicatif ou des infrastructures, ces vulnérabilités sont exploitées par des acteurs malicieux pour générer des attaques de déni de service massives et sophistiquées. Nous tenterons également de tirer des leçons afin de tenter de minimiser ce type d'attaques dans le futur.<br /><br /> |

Christian Shink possède plus d’une dizaine d’années d’expérience en développement et sécurité d’applications. Avant de se joindre à Radware, Christian était à l’emploi d'une firme conseil où il a conseillé de nombreuses entreprises, dont de grandes banques américaines et Casinos. Il détient une certification CSSLP et est membre de l'ordre des ingénieurs du Québec. | Christian Shink possède plus d’une dizaine d’années d’expérience en développement et sécurité d’applications. Avant de se joindre à Radware, Christian était à l’emploi d'une firme conseil où il a conseillé de nombreuses entreprises, dont de grandes banques américaines et Casinos. Il détient une certification CSSLP et est membre de l'ordre des ingénieurs du Québec. | ||

| − | <br/> | + | <br /> |

== HOW TO! Threat Modeling Toolkit == | == HOW TO! Threat Modeling Toolkit == | ||

| Line 117: | Line 117: | ||

[[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/threat-modeling-toolkit]] [https://speakerdeck.com/owaspmontreal/threat-modeling-toolkit See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/threat-modeling-toolkit]] [https://speakerdeck.com/owaspmontreal/threat-modeling-toolkit See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

May 23rd, 2017 | May 23rd, 2017 | ||

| Line 141: | Line 141: | ||

[[Image:Security testing hybrid approach-r 3.jpg ]] | [[Image:Security testing hybrid approach-r 3.jpg ]] | ||

[[Image:Security testing hybrid approach-r 4.jpg ]] | [[Image:Security testing hybrid approach-r 4.jpg ]] | ||

| − | <br/> | + | <br /> |

[[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/hybrid-approach-to-security-testing]] [https://speakerdeck.com/owaspmontreal/hybrid-approach-to-security-testing See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/hybrid-approach-to-security-testing]] [https://speakerdeck.com/owaspmontreal/hybrid-approach-to-security-testing See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

April 24th, 2017 | April 24th, 2017 | ||

| Line 162: | Line 162: | ||

[[Image:Howto_ctf.jpg]] | [[Image:Howto_ctf.jpg]] | ||

| − | <br/> | + | <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://docs.google.com/presentation/d/1zEsCcX-Nvq8Nz0k-B1zHejCDNT2oGZx8oUBgMbvvMM0/edit#slide=id.p ]] [https://docs.google.com/presentation/d/1zEsCcX-Nvq8Nz0k-B1zHejCDNT2oGZx8oUBgMbvvMM0/edit#slide=id.p | + | [[Image:Presentation-link.png | Slides | link=https://docs.google.com/presentation/d/1zEsCcX-Nvq8Nz0k-B1zHejCDNT2oGZx8oUBgMbvvMM0/edit#slide=id.p ]] [https://docs.google.com/presentation/d/1zEsCcX-Nvq8Nz0k-B1zHejCDNT2oGZx8oUBgMbvvMM0/edit#slide=id.p See the slides / Voir la présentation (Laurent Desaulniers)] |

| − | [[Image:Presentation-link.png | Slides | link=https://docs.google.com/presentation/d/1c1P1d2mKe767j1Y0V9cK6De5cpnK4I7GI-ORiodbg1A/edit#slide=id.p ]] [https://docs.google.com/presentation/d/1c1P1d2mKe767j1Y0V9cK6De5cpnK4I7GI-ORiodbg1A/edit#slide=id.p | + | [[Image:Presentation-link.png | Slides | link=https://docs.google.com/presentation/d/1c1P1d2mKe767j1Y0V9cK6De5cpnK4I7GI-ORiodbg1A/edit#slide=id.p ]] [https://docs.google.com/presentation/d/1c1P1d2mKe767j1Y0V9cK6De5cpnK4I7GI-ORiodbg1A/edit#slide=id.p See the slides / Voir la présentation (Charles Hamilton)] |

| − | [[Image:Presentation-link.png | Slides | link=http://obilodeau.github.io/slides/2017-04-04_how-not-to-suck-at-ctfs/ ]] [http://obilodeau.github.io/slides/2017-04-04_how-not-to-suck-at-ctfs/ | + | [[Image:Presentation-link.png | Slides | link=http://obilodeau.github.io/slides/2017-04-04_how-not-to-suck-at-ctfs/ ]] [http://obilodeau.github.io/slides/2017-04-04_how-not-to-suck-at-ctfs/ See the slides / Voir la présentation (Olivier Bilodeau)] |

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

April 4th, 2017 | April 4th, 2017 | ||

| Line 201: | Line 201: | ||

== NorthSec - Applied Security Event == | == NorthSec - Applied Security Event == | ||

| − | [[Image:Nsec_2017_midi_conf.jpg]]<br/> | + | [[Image:Nsec_2017_midi_conf.jpg]]<br /> |

[[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/northsec-applied-security-event]] [https://speakerdeck.com/owaspmontreal/northsec-applied-security-event See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/northsec-applied-security-event]] [https://speakerdeck.com/owaspmontreal/northsec-applied-security-event See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

April 4th, 2017 | April 4th, 2017 | ||

| Line 225: | Line 225: | ||

La présentation couvrira: | La présentation couvrira: | ||

| − | - Le plan pour 2017<br/> | + | - Le plan pour 2017<br /> |

| − | - Ce qui différencie NorthSec<br/> | + | - Ce qui différencie NorthSec<br /> |

| − | - Comment équilibrer une compétition pour les débutants et les experts<br/> | + | - Comment équilibrer une compétition pour les débutants et les experts<br /> |

| − | - Comment bâtir une infrastructure basée sur les conteneurs qui gère 50 équipes dans quelques serveurs sans qu’ils ne se partagent de machines virtuelles<br/> | + | - Comment bâtir une infrastructure basée sur les conteneurs qui gère 50 équipes dans quelques serveurs sans qu’ils ne se partagent de machines virtuelles<br /> |

| − | - Comment faire du pain au levain à grande échelle<br/> | + | - Comment faire du pain au levain à grande échelle<br /> |

| − | - Présentation de quelques défis et solutions<br/> | + | - Présentation de quelques défis et solutions<br /> |

Les présentateurs: | Les présentateurs: | ||

| − | - Gabriel Tremblay, Président, Delve Labs<br/> | + | - Gabriel Tremblay, Président, Delve Labs<br /> |

| − | - Olivier Bilodeau, VP Formations, Co-fondateur MontréHack, GoSecure<br/> | + | - Olivier Bilodeau, VP Formations, Co-fondateur MontréHack, GoSecure<br /> |

| − | - Pierre-David Oriol, VP Conférences, Delve Labs<br/> | + | - Pierre-David Oriol, VP Conférences, Delve Labs<br /> |

| − | - Benoit Guérette, VP Partenaires, Desjardins<br/> | + | - Benoit Guérette, VP Partenaires, Desjardins<br /> |

| − | - Laurent Desaulniers, Tisserand de drapeaux, Bell Canada<br/> | + | - Laurent Desaulniers, Tisserand de drapeaux, Bell Canada<br /> |

| Line 245: | Line 245: | ||

== Sécurité des applications : Les fondements == | == Sécurité des applications : Les fondements == | ||

| − | [[Image:Tanya.jpeg]]<br/> | + | [[Image:Tanya.jpeg]]<br /> |

[[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/securite-des-applications-les-fondements]] [https://speakerdeck.com/owaspmontreal/securite-des-applications-les-fondements See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/securite-des-applications-les-fondements]] [https://speakerdeck.com/owaspmontreal/securite-des-applications-les-fondements See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

March 20th, 2017 | March 20th, 2017 | ||

| Line 276: | Line 276: | ||

| − | OWASP Montreal vous invite à un atelier portant sur la sécurité des applications web supportant les moteurs de template (Template Engine). Le principe de séparation entre la présentation du site (code HTML statique) et de son contenu dynamique facilite la création de documents HTML et la capacité à modifier l'apparence du site sans mélanger le traitement et le rendu de la page. L'utilisation de moteurs de template amène de nouveaux enjeux de sécurité. Les vulnérabilités de type Server Side Template Injection (SSTI) sont exploitables à travers les données (non fiables) fournies par l'utilisateur et conduisent à l'exécution de code arbitraire (RCE) sur le serveur hébergeant l'application web.<br/><br/> | + | OWASP Montreal vous invite à un atelier portant sur la sécurité des applications web supportant les moteurs de template (Template Engine). Le principe de séparation entre la présentation du site (code HTML statique) et de son contenu dynamique facilite la création de documents HTML et la capacité à modifier l'apparence du site sans mélanger le traitement et le rendu de la page. L'utilisation de moteurs de template amène de nouveaux enjeux de sécurité. Les vulnérabilités de type Server Side Template Injection (SSTI) sont exploitables à travers les données (non fiables) fournies par l'utilisateur et conduisent à l'exécution de code arbitraire (RCE) sur le serveur hébergeant l'application web.<br /><br /> |

Ce workshop a pour but d'introduire cette classe de vulnérabilité à travers différents cas d'implémentation (php, java, python). | Ce workshop a pour but d'introduire cette classe de vulnérabilité à travers différents cas d'implémentation (php, java, python). | ||

Nous verrons comment identifier et exploiter ces vulnérabilités et de quelle manière un attaquant peut | Nous verrons comment identifier et exploiter ces vulnérabilités et de quelle manière un attaquant peut | ||

| − | s'y prendre pour exécuter du code arbitraire sur le serveur afin d'en prendre le contrôle.<br/><br/> | + | s'y prendre pour exécuter du code arbitraire sur le serveur afin d'en prendre le contrôle.<br /><br /> |

| − | Niveau : Intermédiaire<br/> | + | Niveau : Intermédiaire<br /> |

Matériel requis : | Matériel requis : | ||

* Votre portable | * Votre portable | ||

| Line 290: | Line 290: | ||

Ce workshop est gratuit ! Un lunch et breuvage sont inclus. | Ce workshop est gratuit ! Un lunch et breuvage sont inclus. | ||

Places limitées. Si le participant inscrit ne s'est pas présenté à 18h30, sa place sera remise à une autre personne présente. | Places limitées. Si le participant inscrit ne s'est pas présenté à 18h30, sa place sera remise à une autre personne présente. | ||

| − | Veuillez prendre note que votre nom et prénom seront fournis à Shopify pour l'événement.<br/><br/> | + | Veuillez prendre note que votre nom et prénom seront fournis à Shopify pour l'événement.<br /><br /> |

| − | Présentateur : Gérôme Dieu<br/> | + | Présentateur : Gérôme Dieu<br /> |

Gérôme Dieu cumule plus de 7 années d’expérience en technologies de l’information et en sécurité. | Gérôme Dieu cumule plus de 7 années d’expérience en technologies de l’information et en sécurité. | ||

| − | Il œuvre à titre de conseiller senior en sécurité de l’information au sein de la firme OKIOK. Ces dernières années, il a acquis une expertise dans le domaine de la sécurité des applications web aussi bien d'un point de vue offensif que défensif. En plus de réaliser des tests d’intrusion pour des clients internationaux, Gérôme s’implique dans la recherche et développement afin de maintenir à la fine pointe de la technologie les tests d'intrusion et d'analyse de vulnérabilités. <br/><br/> | + | Il œuvre à titre de conseiller senior en sécurité de l’information au sein de la firme OKIOK. Ces dernières années, il a acquis une expertise dans le domaine de la sécurité des applications web aussi bien d'un point de vue offensif que défensif. En plus de réaliser des tests d’intrusion pour des clients internationaux, Gérôme s’implique dans la recherche et développement afin de maintenir à la fine pointe de la technologie les tests d'intrusion et d'analyse de vulnérabilités. <br /><br /> |

| − | Merci à Shopify d'héberger l'événement !<br/> | + | Merci à Shopify d'héberger l'événement !<br /> |

[[Image:Shopify Logo-r.png| Shopify | link=https://www.shopify.com/]] | [[Image:Shopify Logo-r.png| Shopify | link=https://www.shopify.com/]] | ||

== Le courriel en 2017 – risques et menaces pour tous == | == Le courriel en 2017 – risques et menaces pour tous == | ||

| Line 302: | Line 302: | ||

[[Image:Zero spam 2.jpg|Le courriel en 2017 – risques et menaces pour tous]] | [[Image:Zero spam 2.jpg|Le courriel en 2017 – risques et menaces pour tous]] | ||

| − | [[Image:Video-link.png | Link to video | link=https://www.youtube.com/watch?v=HX2vcijcCWw ]] [https://www.youtube.com/watch?v=HX2vcijcCWw Watch the conference / Regarder la conférence ]<br/> | + | [[Image:Video-link.png | Link to video | link=https://www.youtube.com/watch?v=HX2vcijcCWw ]] [https://www.youtube.com/watch?v=HX2vcijcCWw Watch the conference / Regarder la conférence] <br /> |

[[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | ||

| Line 311: | Line 311: | ||

Espace Desjardins | Espace Desjardins | ||

| − | Monsieur Poellhuber nous brossera un tableau du phénomène grandissant du rançongiciels et de l'hameçonnage, personnification.<br/> | + | Monsieur Poellhuber nous brossera un tableau du phénomène grandissant du rançongiciels et de l'hameçonnage, personnification.<br /> |

| − | - Par les années passées, la menace courriel se résumait principalement en un fort volume de contenu simplement indésirable. Aujourd’hui la menace a passablement évolué. Quels sont les véritables risques actuels associés au courriel ? Rançongiciels, hameçonnage, personnification. Cette conférence présentera les nouveaux défis de sécurité pour les organisations qui doivent composer avec des attaques de plus en plus sophistiquées et de plus en plus ciblées tout en protégeant leur réputation. Des exemples biens réels, drôles et moins drôles seront disséqués pour bien dessiner l’ampleur de l’enjeu.<br/> | + | - Par les années passées, la menace courriel se résumait principalement en un fort volume de contenu simplement indésirable. Aujourd’hui la menace a passablement évolué. Quels sont les véritables risques actuels associés au courriel ? Rançongiciels, hameçonnage, personnification. Cette conférence présentera les nouveaux défis de sécurité pour les organisations qui doivent composer avec des attaques de plus en plus sophistiquées et de plus en plus ciblées tout en protégeant leur réputation. Des exemples biens réels, drôles et moins drôles seront disséqués pour bien dessiner l’ampleur de l’enjeu.<br /> |

| − | M. David Poellhuber, Chef de l’exploitation, ZEROSPAM Sécurité Inc<br/> | + | M. David Poellhuber, Chef de l’exploitation, ZEROSPAM Sécurité Inc<br /> |

| − | Note biographique :<br/> | + | Note biographique :<br /> |

| − | Monsieur David Poellhuber oeuvre dans l’industrie de la sécurité informatique depuis quinze ans. Il a été conférencier dans plusieurs forums de sécurité au Canada et est maintenant reconnu comme une autorité en matière de sécurité du courriel. Il a fondé ZEROSPAM Sécurité en 2003, le premier service Québécois externalisé de sécurité du courriel infonuagique qui se distingue par sa convivialité, son efficacité et ses technologies de détection proactives.<br/> | + | Monsieur David Poellhuber oeuvre dans l’industrie de la sécurité informatique depuis quinze ans. Il a été conférencier dans plusieurs forums de sécurité au Canada et est maintenant reconnu comme une autorité en matière de sécurité du courriel. Il a fondé ZEROSPAM Sécurité en 2003, le premier service Québécois externalisé de sécurité du courriel infonuagique qui se distingue par sa convivialité, son efficacité et ses technologies de détection proactives.<br /> |

Audience : Généralistes et spécialistes de la sécurité des TI | Audience : Généralistes et spécialistes de la sécurité des TI | ||

| − | <br/><br/> | + | <br /><br /> |

Merci à Ubitrack pour le repas et à Desjardins d'héberger l'événement! | Merci à Ubitrack pour le repas et à Desjardins d'héberger l'événement! | ||

| Line 338: | Line 338: | ||

Google Montréal | Google Montréal | ||

| − | FRANÇAIS/ENGLISH<br/> | + | FRANÇAIS/ENGLISH<br /> |

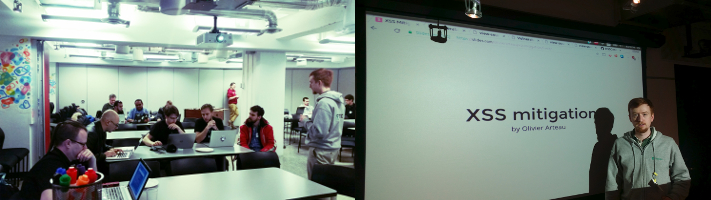

La mitigation de XSS a été un sujet important au cours des dernières années. Les navigateurs ont implémenté, en autre, deux fonctionnalités pour mitiger leur impact : l'entête "XSS-Protection" et l'entête "Content-Security-Policy". Par contre, obtenir une mitigation contre les XSS efficace est souvent plus complexe que l'on pense. Cet atelier couvrira les deux entêtes. Il expliquera comme il est possible de contourner ces protections et ce qu'il est possible de faire pour se protéger. Des exercices de type "offensif" et "défensif" seront proposés. | La mitigation de XSS a été un sujet important au cours des dernières années. Les navigateurs ont implémenté, en autre, deux fonctionnalités pour mitiger leur impact : l'entête "XSS-Protection" et l'entête "Content-Security-Policy". Par contre, obtenir une mitigation contre les XSS efficace est souvent plus complexe que l'on pense. Cet atelier couvrira les deux entêtes. Il expliquera comme il est possible de contourner ces protections et ce qu'il est possible de faire pour se protéger. Des exercices de type "offensif" et "défensif" seront proposés. | ||

Mitigation for XSS as been an important topic in the last few years. Browsers have implemented two main functionalities to help mitigate the impact of XSS : the "XSS-Protection" header and the "Content-Security-Policy" header. But, getting an effective XSS mitigation of those headers is trickier than it may seem. This workshop will cover both of those headers. It will explain how bypass of those protection work and what you can do about it. It will have both "defensive" exercises and "offensive" exercises. | Mitigation for XSS as been an important topic in the last few years. Browsers have implemented two main functionalities to help mitigate the impact of XSS : the "XSS-Protection" header and the "Content-Security-Policy" header. But, getting an effective XSS mitigation of those headers is trickier than it may seem. This workshop will cover both of those headers. It will explain how bypass of those protection work and what you can do about it. It will have both "defensive" exercises and "offensive" exercises. | ||

Niveau : débutant/intermédiaire | Niveau : débutant/intermédiaire | ||

| − | <br/><br/> | + | <br /><br /> |

Matériel requis : | Matériel requis : | ||

| − | Votre portable<br/><br/> | + | Votre portable<br /><br /> |

Ce workshop est gratuit ! Un lunch et breuvage sont inclus. | Ce workshop est gratuit ! Un lunch et breuvage sont inclus. | ||

| Line 352: | Line 352: | ||

Veuillez prendre note que votre nom et prénom seront fournis à Google pour l'événement. | Veuillez prendre note que votre nom et prénom seront fournis à Google pour l'événement. | ||

| − | <br/><br/> | + | <br /><br /> |

Présentateur : Olivier Arteau | Présentateur : Olivier Arteau | ||

| − | <br/><br/> | + | <br /><br /> |

Olivier Arteau est un professionnel en sécurité informatique depuis quelques années et fait partie de l’équipe de test d’intrusion de Desjardins. Il est aussi un amateur de CTF qui a gagné à plusieurs reprises le CTF du NorthSec avec l’équipe HackToute et participe fréquemment à d’autres CTF avec l’équipe DCIETS. | Olivier Arteau est un professionnel en sécurité informatique depuis quelques années et fait partie de l’équipe de test d’intrusion de Desjardins. Il est aussi un amateur de CTF qui a gagné à plusieurs reprises le CTF du NorthSec avec l’équipe HackToute et participe fréquemment à d’autres CTF avec l’équipe DCIETS. | ||

| − | <br/><br/> | + | <br /><br /> |

Merci à Google d'héberger l'événement! | Merci à Google d'héberger l'événement! | ||

| Line 394: | Line 394: | ||

Christian est spécialisé en conception et développement de solutions web sécuritaires. Tout au long de sa carrière, il a acquis une vaste expertise sur plusieurs types de technologies et méthodologies, intégré la sécurité dans le cycle de développement d’applications, effectué des revues de code sécurité, déployé des outils d’analyse des vulnérabilités et mis en place des systèmes d’authentification. De plus, il a participé à la conception et au développement de solutions sécuritaires de pointe comme la signature électronique à l’aide d’une infrastructure à clé publique (PKI), les authentifications fortes, le Registre des consentements au don d'organes et de tissus (RDOQ.org) et la migration de plusieurs applications web vers un environnement SOA (Service Oriented Architecture). | Christian est spécialisé en conception et développement de solutions web sécuritaires. Tout au long de sa carrière, il a acquis une vaste expertise sur plusieurs types de technologies et méthodologies, intégré la sécurité dans le cycle de développement d’applications, effectué des revues de code sécurité, déployé des outils d’analyse des vulnérabilités et mis en place des systèmes d’authentification. De plus, il a participé à la conception et au développement de solutions sécuritaires de pointe comme la signature électronique à l’aide d’une infrastructure à clé publique (PKI), les authentifications fortes, le Registre des consentements au don d'organes et de tissus (RDOQ.org) et la migration de plusieurs applications web vers un environnement SOA (Service Oriented Architecture). | ||

| − | <br>Merci à Immunio & WeWork d'héberger l'événement!<br/> | + | <br>Merci à Immunio & WeWork d'héberger l'événement!<br /> |

[[Image:Immunio-horizontal-r.png|Immunio|link=https://www.immun.io/]] | [[Image:Immunio-horizontal-r.png|Immunio|link=https://www.immun.io/]] | ||

[[Image:Spacer-horiz.gif]] | [[Image:Spacer-horiz.gif]] | ||

[[Image:Wework-r.jpg|WeWork|link=https://www.wework.com/]] | [[Image:Wework-r.jpg|WeWork|link=https://www.wework.com/]] | ||

| − | <br/> | + | <br /> |

== Histoire d'un Hack == | == Histoire d'un Hack == | ||

| Line 423: | Line 423: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== Workshop ! Création de votre première extension OWASP ZAP (ou BurpSuite) == | == Workshop ! Création de votre première extension OWASP ZAP (ou BurpSuite) == | ||

| Line 468: | Line 468: | ||

[[Image:HackingHealth-2.jpg | Logiciel de rançon (Ransomware) s'attaque au domaine de la santé ]] | [[Image:HackingHealth-2.jpg | Logiciel de rançon (Ransomware) s'attaque au domaine de la santé ]] | ||

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

[[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/ransomware-and-healthcare-hacking-health ]] [https://speakerdeck.com/owaspmontreal/ransomware-and-healthcare-hacking-health See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/ransomware-and-healthcare-hacking-health ]] [https://speakerdeck.com/owaspmontreal/ransomware-and-healthcare-hacking-health See the slides / Voir la présentation] | ||

<b>(Conférence en anglais) | <b>(Conférence en anglais) | ||

| − | Pour le lancement de la saison 2016 - 2017, OWASP Montréal propose à la communauté de la sécurité des TI et aux gestionnaires de la santé une incursion dans le monde du logiciel malveillant ciblant le domaine de la santé.<br/> | + | Pour le lancement de la saison 2016 - 2017, OWASP Montréal propose à la communauté de la sécurité des TI et aux gestionnaires de la santé une incursion dans le monde du logiciel malveillant ciblant le domaine de la santé.<br /> |

| − | Cette conférence s'intége dans le Coopérathon co-organisé par le Mouvement Desjardins et Hacking Health.</b><br/> | + | Cette conférence s'intége dans le Coopérathon co-organisé par le Mouvement Desjardins et Hacking Health.</b><br /> |

Le domaine de la santé serait devenu une cible privilégiée des campagnes de ransomware parce que l'industrie a souvent payé la rançon demandée pour récupérer les données confidentielles et vitales de ses clients. Monsieur Ed Gershfang nous brossera un portrait du phénomène et des meilleures pratiques à mettre en place en matière de sécurité applicative. | Le domaine de la santé serait devenu une cible privilégiée des campagnes de ransomware parce que l'industrie a souvent payé la rançon demandée pour récupérer les données confidentielles et vitales de ses clients. Monsieur Ed Gershfang nous brossera un portrait du phénomène et des meilleures pratiques à mettre en place en matière de sécurité applicative. | ||

Ed Gershfang possède une expérience solide dans l'infrastructure informatique et plus de 6 ans d'expérience dans les domaines de la sécurité de l'information, de la vulnérabilité, de la gouvernance et de la gestion des risques. Il était directeur de la sécurité pour la société PeriGen, un chef de file de développement de logiciels médicaux en Israël. | Ed Gershfang possède une expérience solide dans l'infrastructure informatique et plus de 6 ans d'expérience dans les domaines de la sécurité de l'information, de la vulnérabilité, de la gouvernance et de la gestion des risques. Il était directeur de la sécurité pour la société PeriGen, un chef de file de développement de logiciels médicaux en Israël. | ||

| Line 480: | Line 480: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== La sécurité applicative vue par un pentesteur == | == La sécurité applicative vue par un pentesteur == | ||

[[Image:Juin2016-OWASPMtl.jpg | OWASP Montréal reçoit Mario Contestabile, Pentester de renom ]] | [[Image:Juin2016-OWASPMtl.jpg | OWASP Montréal reçoit Mario Contestabile, Pentester de renom ]] | ||

| − | <br/> | + | <br /> |

From Left to Right : Isabelle Lusseyran, Head of Development at Hacking Health. Eduard Gershfang Information Security Analyst at WSP | Parsons Brinckerhoff. | From Left to Right : Isabelle Lusseyran, Head of Development at Hacking Health. Eduard Gershfang Information Security Analyst at WSP | Parsons Brinckerhoff. | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

[[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/owasp-montreal-recoit-mario-contestabile ]] [https://speakerdeck.com/owaspmontreal/owasp-montreal-recoit-mario-contestabile See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/owasp-montreal-recoit-mario-contestabile ]] [https://speakerdeck.com/owaspmontreal/owasp-montreal-recoit-mario-contestabile See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

Pour clore la saison 2015 – 2016, OWASP Montréal est fier d’accueillir au Midi Conférence un des architectes de renom du développement applicatif au Canada, monsieur Mario Contestabile. | Pour clore la saison 2015 – 2016, OWASP Montréal est fier d’accueillir au Midi Conférence un des architectes de renom du développement applicatif au Canada, monsieur Mario Contestabile. | ||

En tant qu’auteur de plusieurs centaines de tests d’intrusion, il connait tous les rouages de ce qu’est véritablement une application Web «sécurisée». Mais avez-vous déjà remarqué que les rapports de tests d’intrusion mentionnent rarement, voir jamais : «Votre site est très difficile à pirater. Félicitations !» ? | En tant qu’auteur de plusieurs centaines de tests d’intrusion, il connait tous les rouages de ce qu’est véritablement une application Web «sécurisée». Mais avez-vous déjà remarqué que les rapports de tests d’intrusion mentionnent rarement, voir jamais : «Votre site est très difficile à pirater. Félicitations !» ? | ||

Et qu’en est-il de ces rapports qui contiennent des dizaines de soi-disant vulnérabilités ? Est-ce que cela signifie d’emblée que l’application devrait être mise hors ligne ? | Et qu’en est-il de ces rapports qui contiennent des dizaines de soi-disant vulnérabilités ? Est-ce que cela signifie d’emblée que l’application devrait être mise hors ligne ? | ||

| − | <br/><br/> | + | <br /><br /> |

Lors de cette conférence, nous examinerons des rapports concrets (ambigus) de vulnérabilités et nous les analyserons afin de mieux comprendre si elles représentent une véritable menace, ou si elles ne servent qu’à «remplir» les rapports. | Lors de cette conférence, nous examinerons des rapports concrets (ambigus) de vulnérabilités et nous les analyserons afin de mieux comprendre si elles représentent une véritable menace, ou si elles ne servent qu’à «remplir» les rapports. | ||

| − | <br/><br/> | + | <br /><br /> |

Avec son expertise en protection et en attaque d’applications Web, il abordera les points suivants : | Avec son expertise en protection et en attaque d’applications Web, il abordera les points suivants : | ||

Comment pouvez-vous sélectionner des systèmes de façon à mieux exécuter des protections de sécurité ? | Comment pouvez-vous sélectionner des systèmes de façon à mieux exécuter des protections de sécurité ? | ||

| Line 510: | Line 510: | ||

Biographie : | Biographie : | ||

Mario Contestabile est reconnu comme l’un des experts en sécurité les plus réputés au Canada. Son expertise, construire et protéger votre plateforme applicative. Ancien développeur C++ et Java, Mario partage ses nombreuses connaissances en « ethical hacking » et en développement de codes sécurisé. | Mario Contestabile est reconnu comme l’un des experts en sécurité les plus réputés au Canada. Son expertise, construire et protéger votre plateforme applicative. Ancien développeur C++ et Java, Mario partage ses nombreuses connaissances en « ethical hacking » et en développement de codes sécurisé. | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

Tuesday, 14 June 2016 from 12:00 PM to 1:00 PM (EDT) - Add to Calendar | Tuesday, 14 June 2016 from 12:00 PM to 1:00 PM (EDT) - Add to Calendar | ||

| Line 519: | Line 519: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== Comment protéger les applications mobiles? == | == Comment protéger les applications mobiles? == | ||

| Line 526: | Line 526: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

[[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/comment-proteger-les-applications-mobiles ]] [https://speakerdeck.com/owaspmontreal/comment-proteger-les-applications-mobiles See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/comment-proteger-les-applications-mobiles ]] [https://speakerdeck.com/owaspmontreal/comment-proteger-les-applications-mobiles See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

Dans le cadre des Midis Conférence à l'Espace Desjardins, l'équipe OWASP Montréal vous invite à assister à une présentation sur les vulnérabilités les plus communes associées aux appareils mobiles. | Dans le cadre des Midis Conférence à l'Espace Desjardins, l'équipe OWASP Montréal vous invite à assister à une présentation sur les vulnérabilités les plus communes associées aux appareils mobiles. | ||

Marie-Claire Willig détaillera entre autres comment stocker de façon sécuritaire les données de l’application mobile ainsi que protéger l’application contre des attaques externes. Des outils simples vous seront dévoilés pour détecter ces vulnérabilités. | Marie-Claire Willig détaillera entre autres comment stocker de façon sécuritaire les données de l’application mobile ainsi que protéger l’application contre des attaques externes. Des outils simples vous seront dévoilés pour détecter ces vulnérabilités. | ||

| Line 537: | Line 537: | ||

Également, elle est une professionnelle des tests d'intrusion sur les applications web, les applications mobiles ainsi que l'infrastructure réseau. | Également, elle est une professionnelle des tests d'intrusion sur les applications web, les applications mobiles ainsi que l'infrastructure réseau. | ||

Bienvenue à tous | Bienvenue à tous | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

Wednesday, 20 April 2016 from 12:15 PM to 1:00 PM (EDT) - Add to Calendar | Wednesday, 20 April 2016 from 12:15 PM to 1:00 PM (EDT) - Add to Calendar | ||

| Line 546: | Line 546: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== NorthSec, Le plus gros événement de cybersécurité appliquée au Canada == | == NorthSec, Le plus gros événement de cybersécurité appliquée au Canada == | ||

| Line 553: | Line 553: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/YQtvltQYs7Y]] [https://youtu.be/YQtvltQYs7Y Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/YQtvltQYs7Y]] [https://youtu.be/YQtvltQYs7Y Watch the conference / Regarder la conférence] <br /> |

[[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | ||

| − | <br/> | + | <br /> |

OWASP Montréal est fier d’inviter au Midi Conférence de mars, NorthSec est le plus gros événement de sécurité appliquée au Canada qui comprend deux jours de formation, deux jours de conférences ainsi qu’une compétition du genre « capture the flag » (CTF) de trois jours. | OWASP Montréal est fier d’inviter au Midi Conférence de mars, NorthSec est le plus gros événement de sécurité appliquée au Canada qui comprend deux jours de formation, deux jours de conférences ainsi qu’une compétition du genre « capture the flag » (CTF) de trois jours. | ||

Gabriel Tremblay, Benoit Guerette, Pierre-David Oriol et Laurent Desaulniers viendront vous parler de cet organisme sans but lucratif dynamique qui est géré par une équipe de bénévoles passionnés qui donnent à chaque année leur énergie et leur temps pour soutenir la communauté de la sécurité de l’information. | Gabriel Tremblay, Benoit Guerette, Pierre-David Oriol et Laurent Desaulniers viendront vous parler de cet organisme sans but lucratif dynamique qui est géré par une équipe de bénévoles passionnés qui donnent à chaque année leur énergie et leur temps pour soutenir la communauté de la sécurité de l’information. | ||

| Line 570: | Line 570: | ||

Pierre-David Oriol, Delve Labs, VP Conférence | Pierre-David Oriol, Delve Labs, VP Conférence | ||

Laurent Desaulniers, Bell Canada, Artisant de drapeaux | Laurent Desaulniers, Bell Canada, Artisant de drapeaux | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

Wednesday, 23 March 2016 from 12:00 PM to 1:00 PM (EDT) - Add to Calendar | Wednesday, 23 March 2016 from 12:00 PM to 1:00 PM (EDT) - Add to Calendar | ||

| Line 579: | Line 579: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

| Line 587: | Line 587: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/1RYlOiIENjQ]] [https://youtu.be/1RYlOiIENjQ Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/1RYlOiIENjQ]] [https://youtu.be/1RYlOiIENjQ Watch the conference / Regarder la conférence] <br /> |

[[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | ||

| − | <br/> | + | <br /> |

De nos jours, une des méthodes les plus efficaces pour contourner les périmètres de sécurité externes est l'hameçonnage conjointement avec l’abus de certaines technologies Web. | De nos jours, une des méthodes les plus efficaces pour contourner les périmètres de sécurité externes est l'hameçonnage conjointement avec l’abus de certaines technologies Web. | ||

| Line 603: | Line 603: | ||

Attaque de CSRF à partir de courriels ; | Attaque de CSRF à partir de courriels ; | ||

Attaque d'hameçonnage basée sur des achats par Internet (ex : PayPal). | Attaque d'hameçonnage basée sur des achats par Internet (ex : PayPal). | ||

| − | <br/> | + | <br /> |

When | When | ||

Wednesday, 24 February 2016 from 12:00 PM to 1:15 PM (EST) - Add to Calendar | Wednesday, 24 February 2016 from 12:00 PM to 1:15 PM (EST) - Add to Calendar | ||

| Line 612: | Line 612: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== Internet of {Things, Threats} - January 20th == | == Internet of {Things, Threats} - January 20th == | ||

| Line 619: | Line 619: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

[[Image:Presentation-link.png | Slides| link=http://gosecure.github.io/presentations/2016-01-20_owasp-mtl/internet-of-threats.html ]] [http://gosecure.github.io/presentations/2016-01-20_owasp-mtl/internet-of-threats.html See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides| link=http://gosecure.github.io/presentations/2016-01-20_owasp-mtl/internet-of-threats.html ]] [http://gosecure.github.io/presentations/2016-01-20_owasp-mtl/internet-of-threats.html See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

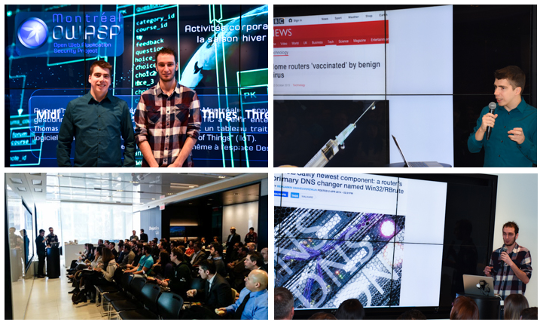

De plus en plus de périphériques se retrouvent connectés sur Internet. Sous la bannière "Internet of Things" (IoT) ces équipements, que ce soit une pompe à insuline ou un système de caméra de sécurité, tournent généralement sous un système GNU/Linux embarqué d'architecture MIPS ou ARM. La difficulté de mettre à jour ces équipements ainsi que le peu d'effort mis dans la sécurité des systèmes ou la sécurité applicative en font des cibles de choix. Ces derniers mois, nous avons analysé plusieurs logiciels malveillants ciblant ces architectures. Que ce soit par l'exploitation d'une vulnérabilité (Shellshock) ou encore un défaut de configuration, ces systèmes exposés sur Internet peuvent être compromis. | De plus en plus de périphériques se retrouvent connectés sur Internet. Sous la bannière "Internet of Things" (IoT) ces équipements, que ce soit une pompe à insuline ou un système de caméra de sécurité, tournent généralement sous un système GNU/Linux embarqué d'architecture MIPS ou ARM. La difficulté de mettre à jour ces équipements ainsi que le peu d'effort mis dans la sécurité des systèmes ou la sécurité applicative en font des cibles de choix. Ces derniers mois, nous avons analysé plusieurs logiciels malveillants ciblant ces architectures. Que ce soit par l'exploitation d'une vulnérabilité (Shellshock) ou encore un défaut de configuration, ces systèmes exposés sur Internet peuvent être compromis. | ||

| Line 646: | Line 646: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== Survivre aux attaques DDOS applicatives == | == Survivre aux attaques DDOS applicatives == | ||

| Line 653: | Line 653: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

[[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | ||

| − | <br/> | + | <br /> |

Survivre aux attaques DDOS (Distributed Denial-Of-Service) applicatives. | Survivre aux attaques DDOS (Distributed Denial-Of-Service) applicatives. | ||

Cette conférence s'adresse aux professionnels et gestionnaires des TI. | Cette conférence s'adresse aux professionnels et gestionnaires des TI. | ||

| Line 670: | Line 670: | ||

Réservez maintenant! | Réservez maintenant! | ||

1 CPE | 1 CPE | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

Wednesday, 16 December 2015 from 11:45 AM to 1:00 PM (EST) - Add to Calendar | Wednesday, 16 December 2015 from 11:45 AM to 1:00 PM (EST) - Add to Calendar | ||

| Line 679: | Line 679: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== Sécurité des applications - Systèmes de contrôles industriels == | == Sécurité des applications - Systèmes de contrôles industriels == | ||

| Line 686: | Line 686: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/0eAZpyiQQ9A]] [https://youtu.be/0eAZpyiQQ9A Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/0eAZpyiQQ9A]] [https://youtu.be/0eAZpyiQQ9A Watch the conference / Regarder la conférence] <br /> |

[[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible | ||

La sécurité des applications et les systèmes de contrôles industriels. | La sécurité des applications et les systèmes de contrôles industriels. | ||

| − | Cette conférence s'adresse aux professionnels et gestionnaires des TI desinfrastructures critiques qui exploitent ou gèrent des systèmes de contrôles industriels(SCI) et SCADA (surveillance et d'acquisition de données).<br/> | + | Cette conférence s'adresse aux professionnels et gestionnaires des TI desinfrastructures critiques qui exploitent ou gèrent des systèmes de contrôles industriels(SCI) et SCADA (surveillance et d'acquisition de données).<br /> |

| − | Conférenciers : Robert Nastas, CSSA. Gestionnaire de projet et Youssef Jad, Architecte Cyber sécurité, ICS-CERT<br/> | + | Conférenciers : Robert Nastas, CSSA. Gestionnaire de projet et Youssef Jad, Architecte Cyber sécurité, ICS-CERT<br /> |

| − | <br/> | + | <br /> |

Objectifs de la conférence: | Objectifs de la conférence: | ||

* Démystifier le domaine d'affaires. | * Démystifier le domaine d'affaires. | ||

* Renseigner les participants sur les bonnes pratiques de sécurité desapplications liées au secteur industriel. | * Renseigner les participants sur les bonnes pratiques de sécurité desapplications liées au secteur industriel. | ||

* Proposer aux professionnels et gestionnaires des TI responsables dessystèmes SCADA et SCI des pistes de solutions aux enjeux de sécurité. | * Proposer aux professionnels et gestionnaires des TI responsables dessystèmes SCADA et SCI des pistes de solutions aux enjeux de sécurité. | ||

| − | <br/> | + | <br /> |

L'équipe OWASP Montréal vous remercie d'avoir assisté en grand nombre à la conférence, 'La sécurité des applications et les systèmes de contrôles industriels'. | L'équipe OWASP Montréal vous remercie d'avoir assisté en grand nombre à la conférence, 'La sécurité des applications et les systèmes de contrôles industriels'. | ||

| − | <br/> | + | <br /> |

WHEN | WHEN | ||

Wednesday, 18 November 2015 from 11:45 AM to 1:00 PM (EST) - Add to Calendar | Wednesday, 18 November 2015 from 11:45 AM to 1:00 PM (EST) - Add to Calendar | ||

| Line 709: | Line 709: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

== Les préoccupations actuelles de hauts dirigeants en matière de cybersécurité et de sécurité applicative == | == Les préoccupations actuelles de hauts dirigeants en matière de cybersécurité et de sécurité applicative == | ||

| Line 716: | Line 716: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

[[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/un-regard-sur-la-securite-de-linformation-en-2015-par-eric-hebert ]] [https://speakerdeck.com/owaspmontreal/un-regard-sur-la-securite-de-linformation-en-2015-par-eric-hebert See the slides / Voir la présentation] | [[Image:Presentation-link.png | Slides| link=https://speakerdeck.com/owaspmontreal/un-regard-sur-la-securite-de-linformation-en-2015-par-eric-hebert ]] [https://speakerdeck.com/owaspmontreal/un-regard-sur-la-securite-de-linformation-en-2015-par-eric-hebert See the slides / Voir la présentation] | ||

| − | <br/> | + | <br /> |

Pour le lancement des activités corporatives de la saison 2015 - 2016, le 8 septembre prochain à 12:00, l'équipe OWASP Montréal convie les gestionnaires et artisants de la sécurité des TIC à venir entendre monsieur Éric Hébert qui nous présentera son interprétation des préoccupations actuelles de hauts dirigeants en matière de cybersécurité et de sécurité applicative. L'événement se tiendra au complexe Desjardins à la salle "Espace Desjardins". | Pour le lancement des activités corporatives de la saison 2015 - 2016, le 8 septembre prochain à 12:00, l'équipe OWASP Montréal convie les gestionnaires et artisants de la sécurité des TIC à venir entendre monsieur Éric Hébert qui nous présentera son interprétation des préoccupations actuelles de hauts dirigeants en matière de cybersécurité et de sécurité applicative. L'événement se tiendra au complexe Desjardins à la salle "Espace Desjardins". | ||

| − | ''' ÉRIC G. HÉBERT, CISM, CISSP ''' <br/> | + | ''' ÉRIC G. HÉBERT, CISM, CISSP ''' <br /> |

| − | Après plus de 20 ans passés dans le domaine de la sécurité des technologies de l’information, Éric se spécialise dans la mise en œuvre et la gestion d'équipes performantes, capables de relever les plus hauts défis de la cybersécurité moderne.<br/> | + | Après plus de 20 ans passés dans le domaine de la sécurité des technologies de l’information, Éric se spécialise dans la mise en œuvre et la gestion d'équipes performantes, capables de relever les plus hauts défis de la cybersécurité moderne.<br /> |

| − | Capable de dialoguer avec les hauts dirigeants, il sait traduire et vulgariser les enjeux techniques complexes tout en respectant la nature et l'appétence au risque de ses clients. Dynamique et pourvu d'une expérience couvrant presque toutes les sphères de la SI, il fonce dans le respect de la culture établie tout en implantant des solutions pragmatiques et efficaces.<br/> | + | Capable de dialoguer avec les hauts dirigeants, il sait traduire et vulgariser les enjeux techniques complexes tout en respectant la nature et l'appétence au risque de ses clients. Dynamique et pourvu d'une expérience couvrant presque toutes les sphères de la SI, il fonce dans le respect de la culture établie tout en implantant des solutions pragmatiques et efficaces.<br /> |

Depuis plus de 10 ans, il gravite principalement autour des entreprises du domaine financier (BNC, Desjardins, Fonds de solidarité FTQ...) et les accompagne dans la mise en place de solutions efficaces tenant compte à la fois des risques et des budgets. | Depuis plus de 10 ans, il gravite principalement autour des entreprises du domaine financier (BNC, Desjardins, Fonds de solidarité FTQ...) et les accompagne dans la mise en place de solutions efficaces tenant compte à la fois des risques et des budgets. | ||

En plus d’avoir fondé de nombreuses associations telles que le RéseauSécurIT et le RPSI, il maintient une présence régulière auprès des milieux associatifs professionnels et partage régulièrement ses expériences lors de conférences et d'entrevues avec divers médias. | En plus d’avoir fondé de nombreuses associations telles que le RéseauSécurIT et le RPSI, il maintient une présence régulière auprès des milieux associatifs professionnels et partage régulièrement ses expériences lors de conférences et d'entrevues avec divers médias. | ||

| Line 731: | Line 731: | ||

[[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | [[Image:Desjardins-h-r.png|Desjardins|link=https://www.desjardins.com/ca/|alt=Desjardin's logo]] | ||

| − | <br/> | + | <br /> |

= Events / Évènements = | = Events / Évènements = | ||

| Line 740: | Line 740: | ||

[[Image:NorthSec2017-6.jpg]] | [[Image:NorthSec2017-6.jpg]] | ||

| − | From Left to Right: Anne Gauthier, OWASP Montréal Chapter Leader (President) and Application Security Analyst at GoSecure, Hugo Genesse, OWASP Montréal Chapter Leader and Research Intern at PNF Software, Julien | + | From Left to Right: Anne Gauthier, OWASP Montréal Chapter Leader (President) and Application Security Analyst at GoSecure, Hugo Genesse, OWASP Montréal Chapter Leader and Research Intern at PNF Software, Julien, OWASP Montréal Chapter Leader |

== OWASP Montreal at [https://2017.appsec.eu/ AppSec] == | == OWASP Montreal at [https://2017.appsec.eu/ AppSec] == | ||

| Line 755: | Line 755: | ||

== OWASP Montreal at OWASP [https://2016.appsecusa.org/ AppSec USA 2016, Washington] == | == OWASP Montreal at OWASP [https://2016.appsecusa.org/ AppSec USA 2016, Washington] == | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

[[Image:OWASPMtl-AppSecUSA2016-Washington.jpg | OWASP Montreal at AppSec USA 2016, Washington]] | [[Image:OWASPMtl-AppSecUSA2016-Washington.jpg | OWASP Montreal at AppSec USA 2016, Washington]] | ||

| Line 764: | Line 764: | ||

[[Image:OWASP-GoSec2016-1r.jpg|OWASP Montreal at GoSec 2016]] [[Image:OWASP-GoSec2016-2r.jpg|OWASP Montreal at GoSec 2016]] | [[Image:OWASP-GoSec2016-1r.jpg|OWASP Montreal at GoSec 2016]] [[Image:OWASP-GoSec2016-2r.jpg|OWASP Montreal at GoSec 2016]] | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

From left to right : Anne Gauthier, OWASP Montréal Chapter (President) and Information Security Analyst at GoSecure, Simon Lacasse, student and volunteer, and Laurent Desaulniers, Security Analyst at Bell Canada. | From left to right : Anne Gauthier, OWASP Montréal Chapter (President) and Information Security Analyst at GoSecure, Simon Lacasse, student and volunteer, and Laurent Desaulniers, Security Analyst at Bell Canada. | ||

| Line 773: | Line 773: | ||

@Photo : Simon Veilleux | @Photo : Simon Veilleux | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

From left to right : Anne Gauthier, OWASP Montréal Chapter (President) and Information Security Analyst at GoSecure, Olivier Arteau OWASP Montréal Chapter Leader and Conseiller chez Groupe Technologie Desjardins, Hugo Genesse, OWASP Montréal Chapter Leader and Vulnerability Research Intern at Wurldtech Security Technologies. | From left to right : Anne Gauthier, OWASP Montréal Chapter (President) and Information Security Analyst at GoSecure, Olivier Arteau OWASP Montréal Chapter Leader and Conseiller chez Groupe Technologie Desjardins, Hugo Genesse, OWASP Montréal Chapter Leader and Vulnerability Research Intern at Wurldtech Security Technologies. | ||

| Line 782: | Line 782: | ||

@Photo : Hackfest | @Photo : Hackfest | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

From left to right : Jonathan Marcil, Application Security Engineer at Blizzard Entertainment and former OWASP Montreal Chapter Leader. Philippe Arteau, Cybersecurity Researcher at GoSecure and designer of [http://find-sec-bugs.github.io/ Find Security Bugs] and Roslyn Security Guard tool which will be presented at Blackhat 2016. | From left to right : Jonathan Marcil, Application Security Engineer at Blizzard Entertainment and former OWASP Montreal Chapter Leader. Philippe Arteau, Cybersecurity Researcher at GoSecure and designer of [http://find-sec-bugs.github.io/ Find Security Bugs] and Roslyn Security Guard tool which will be presented at Blackhat 2016. | ||

| Line 793: | Line 793: | ||

@Photo : Marius Popescu | @Photo : Marius Popescu | ||

| − | <br/> | + | <br /> |

| − | <br/> | + | <br /> |

From left to right : Marie-Claire Willig, Application Security Analyst at Desjardins, Speaker and Cofounder of the Roslyn Security Guard tool which will be presented at Blackhat 2016. Benoît Guérette, Application Security Team Leader at Desjardins, VP Finance at NorthSec and OWASP Montreal Chapter Founder and Former Chapter Leader. | From left to right : Marie-Claire Willig, Application Security Analyst at Desjardins, Speaker and Cofounder of the Roslyn Security Guard tool which will be presented at Blackhat 2016. Benoît Guérette, Application Security Team Leader at Desjardins, VP Finance at NorthSec and OWASP Montreal Chapter Founder and Former Chapter Leader. | ||

| Line 811: | Line 811: | ||

== OWASP Montreal - February 3rd - Getting to Know the Software Assurance Marketplace (SWAMP) == | == OWASP Montreal - February 3rd - Getting to Know the Software Assurance Marketplace (SWAMP) == | ||

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/p4_vjufcB6Q]] [https://youtu.be/p4_vjufcB6Q Watch the conference / Regarder la conférence]<br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/p4_vjufcB6Q]] [https://youtu.be/p4_vjufcB6Q Watch the conference / Regarder la conférence]<br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/getting-to-know-the-software-assurance-marketplace-swamp-by-pat-beyer]] [https://speakerdeck.com/owaspmontreal/getting-to-know-the-software-assurance-marketplace-swamp-by-pat-beyer See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/getting-to-know-the-software-assurance-marketplace-swamp-by-pat-beyer]] [https://speakerdeck.com/owaspmontreal/getting-to-know-the-software-assurance-marketplace-swamp-by-pat-beyer See the slides / Voir la présentation] <br /> |

| Line 839: | Line 839: | ||

== OWASP Montréal - 4 décembre - Malware côté serveur — évolution, méthodes d’opération et forensic Linux == | == OWASP Montréal - 4 décembre - Malware côté serveur — évolution, méthodes d’opération et forensic Linux == | ||

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/lo8WDl-WQ3E]] [https://youtu.be/lo8WDl-WQ3E Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/lo8WDl-WQ3E]] [https://youtu.be/lo8WDl-WQ3E Watch the conference / Regarder la conférence] <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/malware-cote-serveur-par-marc-etienne-m-dot-leveille]] [https://speakerdeck.com/owaspmontreal/malware-cote-serveur-par-marc-etienne-m-dot-leveille See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/malware-cote-serveur-par-marc-etienne-m-dot-leveille]] [https://speakerdeck.com/owaspmontreal/malware-cote-serveur-par-marc-etienne-m-dot-leveille See the slides / Voir la présentation] <br /> |

*'''PRÉSENTATEUR PRINCIPAL:''' Marc-Etienne M.Léveillé | *'''PRÉSENTATEUR PRINCIPAL:''' Marc-Etienne M.Léveillé | ||

| Line 861: | Line 861: | ||

== OWASP Montréal - October 23rd - XXE : À l’assaut des analyseurs XML == | == OWASP Montréal - October 23rd - XXE : À l’assaut des analyseurs XML == | ||

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/MZviLB9-42E]] [https://youtu.be/MZviLB9-42E Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/MZviLB9-42E]] [https://youtu.be/MZviLB9-42E Watch the conference / Regarder la conférence] <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/xxe-a-lassaut-des-analyseurs-xml-par-philippe-arteau]] [https://speakerdeck.com/owaspmontreal/xxe-a-lassaut-des-analyseurs-xml-par-philippe-arteau See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/xxe-a-lassaut-des-analyseurs-xml-par-philippe-arteau]] [https://speakerdeck.com/owaspmontreal/xxe-a-lassaut-des-analyseurs-xml-par-philippe-arteau See the slides / Voir la présentation] <br /> |

*'''PRÉSENTATEUR PRINCIPAL:''' Philippe Arteau | *'''PRÉSENTATEUR PRINCIPAL:''' Philippe Arteau | ||

| Line 883: | Line 883: | ||

== OWASP Montreal - July 24th - Web security for DevOps: the glory is in the headers == | == OWASP Montreal - July 24th - Web security for DevOps: the glory is in the headers == | ||

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/6bp1NCLT-YQ]] [https://youtu.be/6bp1NCLT-YQ Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/6bp1NCLT-YQ]] [https://youtu.be/6bp1NCLT-YQ Watch the conference / Regarder la conférence] <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/web-security-for-devops-the-glory-is-in-the-headers-by-jonathan-marcil]] [https://speakerdeck.com/owaspmontreal/web-security-for-devops-the-glory-is-in-the-headers-by-jonathan-marcil See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/web-security-for-devops-the-glory-is-in-the-headers-by-jonathan-marcil]] [https://speakerdeck.com/owaspmontreal/web-security-for-devops-the-glory-is-in-the-headers-by-jonathan-marcil See the slides / Voir la présentation] <br /> |

*'''MAIN PRESENTER:''' Jonathan Marcil | *'''MAIN PRESENTER:''' Jonathan Marcil | ||

| Line 906: | Line 906: | ||

== OWASP Montreal - June 18th - Gaps in the Clouds == | == OWASP Montreal - June 18th - Gaps in the Clouds == | ||

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/gaps-in-the-clouds-by-robert-fritz]] [https://speakerdeck.com/owaspmontreal/gaps-in-the-clouds-by-robert-fritz See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/gaps-in-the-clouds-by-robert-fritz]] [https://speakerdeck.com/owaspmontreal/gaps-in-the-clouds-by-robert-fritz See the slides / Voir la présentation] <br /> |

*'''MAIN PRESENTER:''' Robert Fritz | *'''MAIN PRESENTER:''' Robert Fritz | ||

| Line 929: | Line 929: | ||

== OWASP Montréal - May 26th - Récapitulatif des challenges NorthSec == | == OWASP Montréal - May 26th - Récapitulatif des challenges NorthSec == | ||

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/P8_V3RI1Ru4]] [https://youtu.be/P8_V3RI1Ru4 Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/P8_V3RI1Ru4]] [https://youtu.be/P8_V3RI1Ru4 Watch the conference / Regarder la conférence] <br /> |

| − | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible <br/> | + | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible <br /> |

*'''PRÉSENTATEUR PRINCIPAL:''' Laurent Desaulniers | *'''PRÉSENTATEUR PRINCIPAL:''' Laurent Desaulniers | ||

| Line 953: | Line 953: | ||

== Networking with infosec communities - April 21st == | == Networking with infosec communities - April 21st == | ||

| − | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible <br/> | + | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible <br /> |

*'''RÉSUMÉ:''' En collaboration avec Montréhack, mtlsec et NorthSec, nous organisons une soirée réseautage dans un pub du centre-ville. Du plaisir garanti avec les membres de plusieurs communautés infosec de Montréal! | *'''RÉSUMÉ:''' En collaboration avec Montréhack, mtlsec et NorthSec, nous organisons une soirée réseautage dans un pub du centre-ville. Du plaisir garanti avec les membres de plusieurs communautés infosec de Montréal! | ||

| Line 973: | Line 973: | ||

== OWASP Montréal - March 27th - Panel Compétition en sécurité NorthSec == | == OWASP Montréal - March 27th - Panel Compétition en sécurité NorthSec == | ||

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

| − | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible <br/> | + | [[Image:Presentation-link.png | Slides]] Slides are not available / Présentation non disponible <br /> |

'''Présentation sous forme de panel - venez poser vos questions!''' | '''Présentation sous forme de panel - venez poser vos questions!''' | ||

| Line 998: | Line 998: | ||

== OWASP Montreal - February 25th - Proven Strategies for Web Application Security == | == OWASP Montreal - February 25th - Proven Strategies for Web Application Security == | ||

| − | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br/> | + | [[Image:Video-link.png | Link to video]] Unfortunately, the presentation is not available / Vidéo non disponible <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/proven-strategies-for-web-application-security-by-justin-c-klein-keane]] [https://speakerdeck.com/owaspmontreal/proven-strategies-for-web-application-security-by-justin-c-klein-keane See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/proven-strategies-for-web-application-security-by-justin-c-klein-keane]] [https://speakerdeck.com/owaspmontreal/proven-strategies-for-web-application-security-by-justin-c-klein-keane See the slides / Voir la présentation] <br /> |

*'''MAIN PRESENTER:''' Justin C. Klein Keane | *'''MAIN PRESENTER:''' Justin C. Klein Keane | ||

| Line 1,021: | Line 1,021: | ||

== OWASP Montreal - January 28th - Latest trends in Mobile Security == | == OWASP Montreal - January 28th - Latest trends in Mobile Security == | ||

| − | [[Image:Video-link.png | Link to video | link=https://youtu.be/8qPyKj4FKgY]] [https://youtu.be/8qPyKj4FKgY Watch the conference / Regarder la conférence] <br/> | + | [[Image:Video-link.png | Link to video | link=https://youtu.be/8qPyKj4FKgY]] [https://youtu.be/8qPyKj4FKgY Watch the conference / Regarder la conférence] <br /> |

| − | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/latest-trends-in-mobile-security-by-francois-proulx]] [https://speakerdeck.com/owaspmontreal/latest-trends-in-mobile-security-by-francois-proulx See the slides / Voir la présentation] <br/> | + | [[Image:Presentation-link.png | Slides | link=https://speakerdeck.com/owaspmontreal/latest-trends-in-mobile-security-by-francois-proulx]] [https://speakerdeck.com/owaspmontreal/latest-trends-in-mobile-security-by-francois-proulx See the slides / Voir la présentation] <br /> |

*'''MAIN PRESENTER:''' Francois Proulx | *'''MAIN PRESENTER:''' Francois Proulx | ||

| Line 1,100: | Line 1,100: | ||

<br> | <br> | ||

| − | <headertabs/> | + | <headertabs></headertabs> |

__NOTOC__ | __NOTOC__ | ||

[[Category:Canada]] | [[Category:Canada]] | ||

Revision as of 19:51, 24 September 2017

Welcome & Bienvenue to the OWASP Montréal chapter

The OWASP Foundation was established in 2001 as an open community and software security resource. Since then, OWASP has grown to be globally recognized as a credible source for application security standards.

OWASP is an open community dedicated to enabling organizations to conceive, develop, acquire, operate, and maintain applications that can be trusted. All of the OWASP tools, documents, forums, and chapters are free and open to anyone interested in improving application security. We advocate approaching application security as a people, process, and technology problem because the most effective approaches to application security include improvements in all of these areas.

OWASP is open to anyone. Anyone can attend OWASP's vendor agnostic local chapter meetings, participate in regional and global conferences, and contribute to the many OWASP projects. And anyone can start a new project, form a new chapter, or lend their expertise to help an OWASP Global Committee.

On parle français aussi ! Le chapitre de Montréal organise plusieurs activités gratuites afin de partager les connaissances en sécurité applicative avec la communauté de développeurs et gestionnaires. Suivez-nous sur les réseaux sociaux pour connaître les dates des conférences du midi et des workshops !

Top documentation from OWASP includes:

Chapter Leaders / Responsables du chapitre

- Anne Gauthier, President/Présidente

- Michel Bourque, Chapter coordinator and marketing manager/Coordination et Marketing

- Hugo Genesse, Web content and production manager/Site internet et Production

- Olivier Arteau, Logistic manager/Logistique

Special thanks to / Remerciements :

- Simon Lacasse, Web content / Site internet

Reach our chapter / Joindre le chapitre

Follow OWASP's Montreal chapter's activities through social medias, register to events, watch the previous presentations and more!