This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "LatamTour2015"

(→Charlas: Miércoles 15 de abril) |

(→Training: Jueves 16 de abril) |

||

| Line 445: | Line 445: | ||

|} | |} | ||

| − | == ''' | + | == '''Trainings: Jueves 16 de abril''' == |

| − | + | === BYOX101/Construya su propio xploit 101/Build Your Own Xploit 101 === | |

| + | ¿Alguna vez te preguntaste de dónde salen ese montón de numeritos que por arte de magia te dejan en una línea de comandos con privilegios? Esta es tu oportunidad para conocer de dónde salen y porqué están ahí y no en otro lugar. Este entrenamiento te guía desde cero hasta la creación de exploits sencillos e intermedios aprendiendo en el recorrido los por qué de cada paso. No se verán exploits de dia cero ni muy complejos, nos concentraremos en lo probado y conocido pues el objetivo es entender el proceso de creación de un exploit. | ||

| + | |||

| + | '''Detalles''':<br /> | ||

| + | |||

| + | Entrenamiento mayormente práctico de creación básica de exploits para | ||

| + | sistemas MS Windows. Se usarán ejemplos conocidos pero fiables y se crearán | ||

| + | programas de ejemplo vulnerables a propósito. | ||

| + | |||

| + | '''Temario''':<br /> | ||

| + | * Manejo y uso de memoria en sistemas MS Windows. | ||

| + | * La pila de llamadas y los contextos de ejecución. | ||

| + | * Registros del procesador, usos y abusos. | ||

| + | * Opcodes interesantes, nociones megasuperbásicas de Assembler. | ||

| + | * La entrada de usuario, nociones básicas de malas palabras. | ||

| + | * Habilidades deseables: Ingeniería Perversa, perdón, Inversa. | ||

| + | * Intentos de protección del sistema operativo: ASLR, DEP. | ||

| + | * Introducción a las herramientas de uso común (OllyDbg, Immunity trial, IDAPro versión gratuita) | ||

| + | ** Precalentamiento: Entendiendo las llamadas a funciones y los hilos de ejecución | ||

| + | *** Creación de un programa con algunas llamadas | ||

| + | *** Revisión de estado de registros y memoria entre llamadas | ||

| + | ** Precalentamiento: DLLs en memoria | ||

| + | *** Revisión de DLLs cargadas y accesibles al programa | ||

| + | ** Precalentamiento: carga útil para quienes no saben Assembler | ||

| + | *** Exploit básico I: pisar variables | ||

| + | *** Exploit básico II: smash the stack simple | ||

| + | *** Creación de exploit: smash the stack no tan simple | ||

| + | *** Creación de exploit: abuso de SEH | ||

| + | |||

| + | '''Conocimientos obtenidos''':<br /> | ||

| + | |||

| + | Quienes asistan entenderán el proceso de creación de un exploit entendiendo en el camino la confirmación de memoria de sistemas MS Windows y las protecciones de este sistema. ¿Por qué participar de este entrenamiento? | ||

| + | * La habilidad de creación de exploits no es algo que se encuentre facilmente en un curso. | ||

| + | * Entender este proceso te da la flexibilidad de adaptarte cuando un ataque no funciona tal como te lo dieron. | ||

| + | * Desenmarañar el porqué de un montón de números sin sentido que te dan un acceso que no tienes es mágico. | ||

== '''Regístrese''' == | == '''Regístrese''' == | ||

Revision as of 16:37, 24 February 2015

- WELCOME

- CALL FOR PAPERS & TRAININGS

- TEAM

- ARGENTINA

- CHILE

- COLOMBIA

- BOLIVIA

- COSTA RICA

- GUATEMALA

- PERU

- URUGUAY

- VENEZUELA

- SPONSORS

Schedule

- Santiago, Chile: April, 8th-9th 2015

- Patagonia, Argentina: April, 10th-11th 2015

- Bucaramanga, Colombia: April, 14th 2015

- Montevideo, Uruguay: April, 15th-16th 2015

- Lima, Peru: April, 17th-18th 2015

- Santa Cruz, Bolivia: April 17th -18th 2015

- San Jose, Costa Rica: April, 21st 2015

- Guatemala, Guatemala: April, 21st-22nd 2015

- Buenos Aires, Argentina: April, 23rd-24th 2015

- Caracas, Venezuela: April, 23rd-24th 2015

REGISTRATION IS NOW OPEN, PLEASE CHECK THE LOCATION TAB YOU ARE INTERESTED IN

Latam Tour Objective

The OWASP Latam Tour objective is to raise awareness about application security in the Latin America region, so that people and organizations can make informed decisions about true application security risks. Everyone is free to participate in OWASP and all of our materials are available under a free and open software license.

We are proposing a chapters conference driven model in which the sessions are free for everybody and the costs are supported by a mix of funding i.e. OWASP Foundation, local chapter budget, external sponsorship, etc. 1-day training sessions are also offered in some tour stops. These sessions’ fees are $ 200USD for OWASP members and $ 250 USD for non-members (group discounts may apply).

Who Should Attend the Latam Tour?

- Application Developers

- Application Testers and Quality Assurance

- Application Project Management and Staff

- Chief Information Officers, Chief Information Security Officers, Chief Technology Officers, Deputies, Associates and Staff

- Chief Financial Officers, Auditors, and Staff Responsible for IT Security Oversight and Compliance

- Security Managers and Staff

- Executives, Managers, and Staff Responsible for IT Security Governance

- IT Professionals Interesting in Improving IT Security

- Anyone interested in learning about or promoting Web Application Security

Become an OWASP Member

As part of the OWASP Latam Tour, you could become an OWASP Member by ONLY paying 20 U$D. Show your support and become an OWASP member today!

Questions

- If you have any questions about the Latam Tour 2015, please send an email to [email protected] / [email protected]

Social Media

#Latamtour hashtag for your tweets for Latam Tour (What are hashtags?)

@AppSecLatam Twitter Feed (follow us on Twitter!) <twitter>34534108</twitter>

Do you want to give a talk or a training session in Latin America?

Please send your proposals to the corresponding chapter leader before February 1st 2015:

- Argentina (Buenos Aires): Martin Tartarelli via this Google form

- Argentina (Patagonia): Gaston Toth [[email protected]]

- Colombia: Diego Ademir Duarte [[email protected]]

- Costa Rica: Michael Hidalgo [[email protected]]

- Chile: Carlos Allendes [[email protected]]

- Guatemala: Pablo Barrera [[email protected]]

- Peru: John Vargas [[email protected]]

- Uruguay: Mateo Martinez [[email protected]]

- Venezuela: Edgar Salazar [[email protected]]

By your submission you agree to the OWASP Speaker Agreement or Instructor Agreement.

Chapter Leaders

- Bucaramanga, Colombia: Diego Ademir Duarte [[email protected]]

- Santiago, Chile: Carlos Allendes [[email protected]]

- Guatemala, Guatemala: Pablo Barrera [[email protected]]

- San Jose, Costa Rica: Michael Hidalgo [[email protected]]

- Montevideo, Uruguay: Mateo Martinez [[email protected]]

- Caracas, Venezuela: Edgar Salazar [[email protected]]

- Buenos Aires, Argentina: Martin Tartarelli [[email protected]]

- Patagonia, Argentina: Gaston Toth [[email protected]]

- Lima, Peru: John Vargas [[email protected]]

Operations

- Fabio Cerullo,

- Laura Grau

- Kate Hartmann

- Kelly Santalucia

Patagonia: April, 10th-11th 2015

Registrarse

Los interesados en asistir al evento deben registrarse en:

https://www.regonline.com/owasplatamtour15patagonia

Speakers

Viernes 10 de abril

Andres Riancho - Análisis de seguridad en aplicaciones WEB

Claudio Caracciolo - El mercado del Malware en las Apps de los Store para Android

Cristian Borghello - Certificate Pinning: ¿tenemos el c...ertificado roto?

Gustavo Sorondo - Mobile Apps and how to Pentest them

Marcelo Campetella - Aspectos Legales de la Seguridad informática

Mauro Graziosi - CIOs vs CISOs: OWASP al rescate

Training

Sabado 11 de abril

Cristian Borghello - Hacking de aplicaciones web basado en OWASP Top 10

¿Dónde?

Patrocinio

Los interesados en participar con un stand en el evento y su logo en la página del Tour (entre otras posibilidades), pueden revisar las

oportunidades de patrocinio

Cualquier consulta no duden en escribir a Gaston Toth o a Diego Di Nardo.

Buenos Aires: April, 23rd-24th 2015

Universidad de la Marina Mercante

Av. Rivadavia 2258

Buenos Aires, C

REGISTRATION IS NOW OPEN

Santiago: April, 8th-9th 2015

Duoc UC

Alonso Ovalle Nro.1586

Santiago de Chile

REGISTARTION IS NOW OPEN

Bucaramanga: April, 14th 2015

Universidad Pontifica Bolivariana

Seccional Bucaramanga

Autopista Piedecuesta Kilometro 7

Bloque K - 605

Mapa :: Ubicación del evento

REGISTRO

Recuerde que el ingreso al evento es totalmente gratuito, sólo debe registrarse previamente.

Pulsa aquí para registrarte al evento

CONFERENCIAS

Diego Ademir Duarte Santana | OWASP ASVS 2.0 Web Application Standard

Jhon César Arango Serna | IPv6 Ventaja o Amenaza

Hugo Armando Rodriguez Vera | Protección de Datos Personales, infracción y consecuencias

German Alonso Suárez Guerrero | OWASP Proactive Controls

Ronald Escalona | Hardening del Servidor Web, enfoque práctico con jail/chroot para entornos multisitios

Javier Orlando Mantilla P. | Seguridad en desarrollo de aplicaciones web usando Apache Tomee

Tendremos algunas otras sorpresas más relacionadas con SEGURIDAD INFORMÁTICA Y CIBERSEGURIDAD !!!!

Horario

08:00 a 12:00

14:00 a 18:00

Se contará con transmisión vía streaming para las personas ubicadas fuera de la ciudad.

PATROCINIO

Los interesados en participar con un stand en el evento y su logo en la página del Tour (entre otras posibilidades), pueden revisar las

oportunidades de patrocinio

Cualquier consulta pueden escribir a Diego Ademir Duarte Santana .

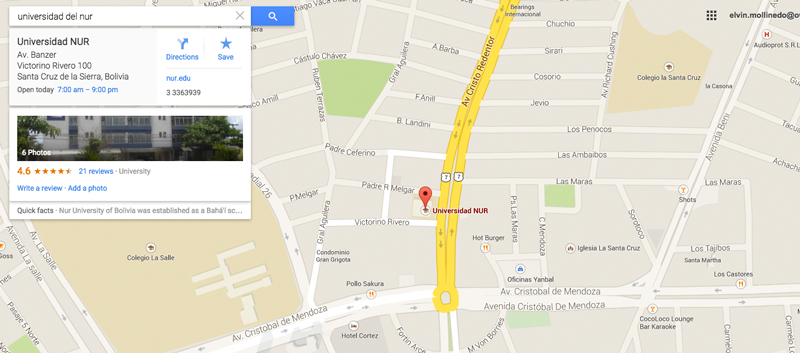

Lugar: Universidad NUR

Dirección: Av. Banzer, Victorino Rivero 100

Santa Cruz de la Sierra, Bolivia

Fecha: 17 y 18 de abril del 2015

LISTADO DE SPEAKERS

| Nro | Nombre | Ciudad | Tema |

| 1 | Alvaro Machaca Tola | La Paz ,Bolivia | Análisis de riesgos aplicando la metodología OWASP |

| 2 | Deyvi Bustamante Perez | Sucre , Bolivia | Exploit development |

| 3 | Walter Camama Menacho | Trinidad, Bolivia | MiTM a nivel de browser con beef y metasploit |

| 4 | Leonardo Camilo Quenta Alarcon | La Paz, Bolivia | Seguridad en sistemas financieros. Buenas prácticas de programación y aplicación de pruebas de penetración OWASP |

| 5 | Hernán Marcelo Leytón Balderrama | Potosí, Bolivia | Seguridad en los Satélites de Comunicación |

| 6 | Jaime Iván Mendoza Ribera | Santa Cruz, Bolivia | Análisis de vulnerabilidades web |

| 7 | Juan Pablo Barriga Sapiencia | Sucre , Bolivia | Riesgos en TI |

| 8 | Richard Villca Apaza | La Paz, Bolivia | Rompiendo el modelo de negocios: Debugging Android Apps |

| 9 | Alex Villegas y Roller Ibanez | Cochabamba , Bolivia | Gestión de continuidad del negocio un enfoque resilente basado en el estándar ISO 22301 |

| 10 | Daniel Torres Sandi | Sucre , Bolivia | Headers seguros en HTTP |

| 11 | Gonzalo Nina Mamani | Cochabamba , Bolivia | Sistema para la recolección de información orientado a la mejora en la evaluación de seguridad en aplicaciones Web |

| 12 | Cristhian Lima Saravia | Cochabamba, Bolivia | Framework Pleni |

| 13 | Elvin Vidal Mollinedo Mencia | Santa Cruz de la Sierra, Bolivia | Los 7 pecados de un desarrollador Web |

| 14 | Erick Calderon Mostajo | La Paz, Bolivia | Herramientas de Aprendizaje OWASP. |

| 15 | Dennis Ariel Ruiz Vasquez | La Paz , Bolivia | Whitehat vs Blackhat |

| 16 | Juan Alberto Fajardo Canaza | Potosí, Bolivia | WAF Testing Framework |

| 17 | Gabriel Labrada Hernandez | Mexico | Seguridad en Hardware y los servicios en la nube |

| 18 | Jaime Andres Restrepo Gomez | Colombia | Hackeando carros en Latinoamérica |

San Jose: April, 21st 2015

El evento se va a llevar a cabo en el auditorio de la Ciudad de la Investigación de la Universidad de Costa Rica

Dirección exacta

Ciudad de Guatemala: April, 21st-22nd 2015

Universidad Galileo

4A Calle 7a. Avenida, calle Dr. Eduardo Suger Cofiño,

Ciudad de Guatemala 01010

REGISTRATION IS NOW OPEN

Lima: April, 17th-18th 2015

Escuela de Postgrado de la Universidad Tecnológica del Perú - UTP

Av. Petit Thouars 313-355

Cercado de Lima

REGISTRATION IS NOW OPEN

Montevideo: April 15th-16th 2015

Lugar

Universidad Católica del Uruguay

Av. 8 de Octubre 2738,

Montevideo 11600 Montevideo, Uruguay.

Charlas: Miércoles 15 de abril

| Charlas aceptadas | ||

|---|---|---|

| Christian Borghello | ||

| Edgar Salazar | Inseguridad en Aplicaciones Móviles | Esta charla pretende demostrar en vivo la explotación de distintas vulnerabilidades en una aplicación móvil de tal manera que podamos revisar las causas y consecuencias, ademas recomendar las medidas de seguridad pertinentes. |

| Carlos Eduardo Santiago | (IN)secure Development | Forget Injection and XSS

This lecture aims to demonstrate simple traps in web development, and bad practices in addition to some factors are likely to cause critical security flaws. We will analyze some cases and demonstrate ways to mitigate and correct such failures. |

| Ricardo Supo Picón | Hacking Efectivo: Desde una Credencial hasta el Domain Admin en un sólo día | Los dominios windows están presentes en gran cantidad de organizaciones, en estos la autenticación de usuarios esta disponible en muchos servicios. En esta charla analizaremos los distintos tipos de autenticación de windows y como obtener credenciales locales y de dominio así mismo como a partir de una sola credencial se puede obtener más credenciales hasta obtener un administrador de dominio. Así mismo se detallará como poder realizar intrusiones masivas en red de computadores que ayudan a que un sólo hacker pueda multiplicar sus actividades y conseguir su objetivo en un sólo día, presentación de la herramienta Domainator. |

Trainings: Jueves 16 de abril

BYOX101/Construya su propio xploit 101/Build Your Own Xploit 101

¿Alguna vez te preguntaste de dónde salen ese montón de numeritos que por arte de magia te dejan en una línea de comandos con privilegios? Esta es tu oportunidad para conocer de dónde salen y porqué están ahí y no en otro lugar. Este entrenamiento te guía desde cero hasta la creación de exploits sencillos e intermedios aprendiendo en el recorrido los por qué de cada paso. No se verán exploits de dia cero ni muy complejos, nos concentraremos en lo probado y conocido pues el objetivo es entender el proceso de creación de un exploit.

Detalles:

Entrenamiento mayormente práctico de creación básica de exploits para sistemas MS Windows. Se usarán ejemplos conocidos pero fiables y se crearán programas de ejemplo vulnerables a propósito.

Temario:

- Manejo y uso de memoria en sistemas MS Windows.

- La pila de llamadas y los contextos de ejecución.

- Registros del procesador, usos y abusos.

- Opcodes interesantes, nociones megasuperbásicas de Assembler.

- La entrada de usuario, nociones básicas de malas palabras.

- Habilidades deseables: Ingeniería Perversa, perdón, Inversa.

- Intentos de protección del sistema operativo: ASLR, DEP.

- Introducción a las herramientas de uso común (OllyDbg, Immunity trial, IDAPro versión gratuita)

- Precalentamiento: Entendiendo las llamadas a funciones y los hilos de ejecución

- Creación de un programa con algunas llamadas

- Revisión de estado de registros y memoria entre llamadas

- Precalentamiento: DLLs en memoria

- Revisión de DLLs cargadas y accesibles al programa

- Precalentamiento: carga útil para quienes no saben Assembler

- Exploit básico I: pisar variables

- Exploit básico II: smash the stack simple

- Creación de exploit: smash the stack no tan simple

- Creación de exploit: abuso de SEH

- Precalentamiento: Entendiendo las llamadas a funciones y los hilos de ejecución

Conocimientos obtenidos:

Quienes asistan entenderán el proceso de creación de un exploit entendiendo en el camino la confirmación de memoria de sistemas MS Windows y las protecciones de este sistema. ¿Por qué participar de este entrenamiento?

- La habilidad de creación de exploits no es algo que se encuentre facilmente en un curso.

- Entender este proceso te da la flexibilidad de adaptarte cuando un ataque no funciona tal como te lo dieron.

- Desenmarañar el porqué de un montón de números sin sentido que te dan un acceso que no tienes es mágico.

Regístrese

Caracas: April, 23rd-24th 2015

UBICACIÓN

Universidad Central de Venezuela

Facultad de Ciencias

Auditórium Tobías Lasser

Paseo Los Ilustres Urb. Valle Abajo.

1040 Caracas

LISTADO DE SPEAKERS

| Hora | Nombre | Ciudad | Tema |

We are looking for Sponsors for the Latam Tour 2015

This is a truly unique opportunity to increase your brand recognition as a company dedicated to the highest standards of professional technology & security in the Latin-America region but also internationally throughout the world while supporting the continued activities conducted by OWASP worldwide.

- Sponsorship benefits for organizations specializing in IT & Security:

- Opportunity to use the latest technological trends for professional training / development

- Strengthen your company strategy by learning the latest trends in web software security

- Improve your business development strategy with leading information from the security industry

- Get networking and headhunting opportunities with world-class specialists and professionals

- Get the chance to interact with high-need discerning users to improve product development

- Increase your image as a professional company through this unique branding opportunity

- Sponsorship benefits for organizations utilizing the internet in their business:

- Opportunity to increase the international brand awareness and conduct business networking

- Strengthen your company strategy by learning the latest trends in web software security

- Improve your service development by understanding the latest trends in security issues & risks

- Contribute to information society as a company by developing safe and secure services

- Get the chance to interact with high-need discerning users to improve product development

- Opportunity to brand your company as one that focuses on the highest standards in technology

Make your company part of the conversation. Become a sponsor of the tour today! SPONSOR OPPORTUNITIES

OPORTUNIDADES DE PATROCINIO

Platinum Sponsors

Silver Sponsors

Coffee Break Sponsor

Pen and notepad Sponsor

Government Supporters

Educational Supporters

Community Supporters