This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "OWASP Day Mexico 2010/es"

m (ahma invitation) |

(updated agenda and courses) |

||

| Line 133: | Line 133: | ||

| bgcolor="#8595c2" align="CENTER" | '''Recepción''' | | bgcolor="#8595c2" align="CENTER" | '''Recepción''' | ||

|- | |- | ||

| − | | height="17" width="14%" align="right" | 09:00 - | + | | height="17" width="14%" align="right" | 09:00 - 10:00 |

| − | | bgcolor="#eeeeee" align="CENTER" | Ceremonia de | + | | bgcolor="#eeeeee" align="CENTER" | Ceremonia de Inauguración<br>'''Emmanuel Lara''' ''Director de la carrera de Info Tec en el ITESM Aguascalientes ([http://www.linkedin.com/profile?viewProfile=&key=6951611&authToken=7Rh8&authType=NAME_SEARCH&locale=en_US&srchindex=1&pvs=ps&goback=.fps_emmanuel+lara BIO])'' e Invitados Especiales de Gobierno. |

|- | |- | ||

| − | | height="49" width="14%" align="right" | | + | | height="49" width="14%" align="right" | 10:00 - 10:45 |

| bgcolor="#b9c2dc" align="CENTER" | '''Conferencia de Apertura:''' Sobre OWASP y como puede contribuir en Mexico <br> | | bgcolor="#b9c2dc" align="CENTER" | '''Conferencia de Apertura:''' Sobre OWASP y como puede contribuir en Mexico <br> | ||

'''Tom Brennan''' ''Miembro del Consejo de OWASP y Administrador de Socios Globales para Whitehat Inc([http://www.linkedin.com/profile?viewProfile=&key=2649522&authToken=Na7w&authType=name BIO])''<br>''' Juan Carlos Calderon''' ''Líder de Investigación en Seguridad Informatica para Softtek ([http://www.linkedin.com/ppl/webprofile?vmi=&id=19874612&pvs=pp&authToken=Ypm2&authType=name&locale=es_MX&trk=ppro_viewmore&lnk=vw_pprofile BIO]) '' | '''Tom Brennan''' ''Miembro del Consejo de OWASP y Administrador de Socios Globales para Whitehat Inc([http://www.linkedin.com/profile?viewProfile=&key=2649522&authToken=Na7w&authType=name BIO])''<br>''' Juan Carlos Calderon''' ''Líder de Investigación en Seguridad Informatica para Softtek ([http://www.linkedin.com/ppl/webprofile?vmi=&id=19874612&pvs=pp&authToken=Ypm2&authType=name&locale=es_MX&trk=ppro_viewmore&lnk=vw_pprofile BIO]) '' | ||

| − | |||

| − | |||

| − | |||

|- | |- | ||

| height="17" width="14%" align="right" | 10:45 - 11:00 | | height="17" width="14%" align="right" | 10:45 - 11:00 | ||

| bgcolor="#d98b66" align="CENTER" | '''Coffee Break''' | | bgcolor="#d98b66" align="CENTER" | '''Coffee Break''' | ||

|- | |- | ||

| − | | height=" | + | | height="32" width="14%" align="right" | 11:00 - 12:00 |

| bgcolor="#b9c2dc" align="CENTER" | Estadisticas y tendencias del ciber crimen en Mexico <br> '''Ing Fausto Estrella''' ''Coordinador General de la unidad de atención a crimenes tecnológicos de la Policia Cibernética de Jalisco'' | | bgcolor="#b9c2dc" align="CENTER" | Estadisticas y tendencias del ciber crimen en Mexico <br> '''Ing Fausto Estrella''' ''Coordinador General de la unidad de atención a crimenes tecnológicos de la Policia Cibernética de Jalisco'' | ||

|- | |- | ||

| height="47" width="14%" align="right" | 12:00 - 13:00 | | height="47" width="14%" align="right" | 12:00 - 13:00 | ||

| − | | bgcolor="# | + | | bgcolor="#eeeeee" align="CENTER" | Open Software Assurance Maturity Model (Open SAMM) - En Inglés<br>'''Pravir Chandra''' ''Director de Servicios Estratégicos para Fortify USA ([http://www.linkedin.com/ppl/webprofile?vmi=&id=6422052&pvs=pp&authToken=tGHR&authType=name&locale=en_US&trk=ppro_viewmore&lnk=vw_pprofile BIO])'' |

|- | |- | ||

| height="17" width="14%" align="right" | 13:00 - 14:00 | | height="17" width="14%" align="right" | 13:00 - 14:00 | ||

| bgcolor="#d98b66" align="CENTER" | '''Comida Ligera''' | | bgcolor="#d98b66" align="CENTER" | '''Comida Ligera''' | ||

|- | |- | ||

| − | | height=" | + | | height="47" width="14%" align="right" | 14:00 - 15:00 |

| − | | bgcolor="# | + | | bgcolor="#b9c2dc" align="CENTER" | La privacidad de la información como un riesgo de negocio en Mexico <br> '''Victor Chapela''' ''CEO de Sm4rt Security Services y Lider del capítulo de OWASP en Mexico DF ([http://www.linkedin.com/profile?viewProfile=&key=472295&authToken=4v-c&authType=name BIO])'' |

|- | |- | ||

| − | | height=" | + | | height="32" width="14%" align="right" | 15:00 - 16:00 |

| − | | bgcolor="# | + | | bgcolor="#eeeeee" align="CENTER" | Which Programming Language is More Secure? - En Inglés <br> '''Tom Brennan''' ''Miembro del Consejo de OWASP y Administrador de Socios Globales para Whitehat Inc([http://www.linkedin.com/profile?viewProfile=&key=2649522&authToken=Na7w&authType=name BIO])'' |

|- | |- | ||

| height="17" width="14%" align="right" | 16:00 - 16:15 | | height="17" width="14%" align="right" | 16:00 - 16:15 | ||

| bgcolor="#d98b66" align="CENTER" | '''Coffee Break''' | | bgcolor="#d98b66" align="CENTER" | '''Coffee Break''' | ||

|- | |- | ||

| − | | height=" | + | | height="47" width="14%" align="right" | 16:15 - 17:15 |

| − | | bgcolor="#b9c2dc" align="CENTER" | | + | | bgcolor="#b9c2dc" align="CENTER" | WAFs, ¿un paso en la dirección equivocada? <br> '''Eduardo Vela Nava''' ''Investigador de Seguridad en Google México'' |

|- | |- | ||

| − | | height="17" width="14%" align="right" | 17:15 - 18:00 | + | | height="17" width="14%" align="right" | 17:15 - 18:15 |

| + | | bgcolor="#eeeeee" align="CENTER" | Panel : Siguientes pasos para combatir el ciber crimen en Mexico <br> '''Moderador: Betty Cardiel''' ''Fundadora y CISO en PROSEG Information Security ([http://www.linkedin.com/profile?viewProfile=&key=22110245&authToken=e6Un&authType=NAME_SEARCH&locale=en_US&srchindex=1&pvs=ps&goback=.fps_albertina+cardiel BIO])'' | ||

| + | |- | ||

| + | | height="17" width="14%" align="right" | 18:15 - 19:00 | ||

| bgcolor="#cccccc" align="CENTER" | '''Cierre y Anuncio''' | | bgcolor="#cccccc" align="CENTER" | '''Cierre y Anuncio''' | ||

| + | |- | ||

| + | | height="17" width="14%" align="right" | | ||

| + | | bgcolor="#FFFFFF" align="CENTER" | | ||

| + | |- | ||

| + | | height="17" width="14%" align="right" | 21:00 - .. : .. | ||

| + | | bgcolor="#cccccc" align="CENTER" | '''Evento Social: Ahma''' | ||

|} | |} | ||

<br /> | <br /> | ||

| Line 175: | Line 181: | ||

<br> | <br> | ||

| + | ==== Cursos/Entrenamiento ==== | ||

| + | <br>Tendremos sesiones de entrenamiento el dia anterior al evento (Junio 3), vaya a la [http://www.owaspdaymexico.com/registro.aspx pagina de registro] para reservar su lugar<br> | ||

| + | <center>'''La inscripción a el curso incluye la entrada a la conferencia y eventos solciales'''</center><br> | ||

| − | |||

| − | |||

{| border=0 cellspan=0 style="border: 1px solid #999999" width=850 | {| border=0 cellspan=0 style="border: 1px solid #999999" width=850 | ||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

|- | |- | ||

| | | | ||

| Line 190: | Line 191: | ||

'''Rigoberto Juarez''' ''(ITESM)'' / '''Ruben Ventura''' ''(Proseg)'' <br> | '''Rigoberto Juarez''' ''(ITESM)'' / '''Ruben Ventura''' ''(Proseg)'' <br> | ||

- Aprenda las vulnerabilidades mas comunes en aplicaciones, como explotarlas para penetrar en los sistemas y como evitarlas. Este es el conocimiento minimo indispensable para todo profesional de TI, dado que 80% de las vulnerabilidades explotadas por los hackers de hoy en día están en las aplicaciones. <br> | - Aprenda las vulnerabilidades mas comunes en aplicaciones, como explotarlas para penetrar en los sistemas y como evitarlas. Este es el conocimiento minimo indispensable para todo profesional de TI, dado que 80% de las vulnerabilidades explotadas por los hackers de hoy en día están en las aplicaciones. <br> | ||

| + | - Horario: 11:00 - 19:00 | ||

| | | | ||

|- | |- | ||

| | | | ||

===Taller - Desarrollo de habilidades de hacking con ejemplos del mundo real ''(2500 MX pesos)''=== | ===Taller - Desarrollo de habilidades de hacking con ejemplos del mundo real ''(2500 MX pesos)''=== | ||

| − | '''Hector | + | '''Hector Espinoza, CEH''' ''(Hacker Ético en Softtek)'' <br> |

| − | - Aprenda técnicas esenciales para explotar desbordamientos de memoria, ejecución remota de comandos, reingenieria inversa e intrusión a bases de datos usando retos de los sitios mundiales de retos de hacking. Con el experto con mas | + | - Aprenda técnicas esenciales para explotar desbordamientos de memoria, ejecución remota de comandos, reingenieria inversa e intrusión a bases de datos usando retos de los sitios mundiales de retos de hacking. Con el experto con mas 5 años de experiencia Hector Espinoza. Este curso se llevara simultaneamente presencial y remoto en formato webinar. |

| − | + | - Horario: 11:00 - 15:00 | |

'''Temario''' | '''Temario''' | ||

#Porque es importante la seguridad en aplicaciones | #Porque es importante la seguridad en aplicaciones | ||

| Line 207: | Line 209: | ||

###Apoderandose de una compudaros usando Desbordamiento de Buffer | ###Apoderandose de una compudaros usando Desbordamiento de Buffer | ||

###Anular protecciones y licencias usando Ingenieria Inversa | ###Anular protecciones y licencias usando Ingenieria Inversa | ||

| − | '''IMPORTANTE: Se Requiere Laptop para poder hacer los ejercicios.''' <br> | + | '''IMPORTANTE: Se Requiere Laptop para poder hacer los ejercicios. Los datos de conexión remota se enviarán por correo una hora antes del evento''' <br> |

| + | | | ||

| + | |- | ||

| + | | | ||

| + | ===Securing Web Applications with Layer7/Aplication Firewalls ''(2500 MX pesos)''=== | ||

| + | '''Luis Martinez Bacha, CEH''' ''(Líder del programa de Seguridad en Software de Softtek)'' <br> | ||

| + | - Aprenda a utilizar dispositivos o software de Firewall de capa 7 (capa de aplicación) para protejer rápidamente sus sistemas vitales. Ahorre tiempo al no tener que hacer modificaciones mayores al código y protejase inmediatamente al poder evitar vulnerabilidades en productos de terceros mientras los parches estan disponibles.<br> | ||

| + | - Horario: 15:00 - 19:00 | ||

| | | | ||

|} | |} | ||

| − | |||

| − | |||

'''Despues del evento disfrute de entrada libre y una bebida de bienvenida en Ahma, recuerde traer su gaffete!!!''' | '''Despues del evento disfrute de entrada libre y una bebida de bienvenida en Ahma, recuerde traer su gaffete!!!''' | ||

Revision as of 13:20, 3 June 2010

Inicio

Invitación Formal

Siéntase libre de enviar la invitación del evento a tanta gente como guste, ayudenos a promover la seguridad de aplicaciones en México y por lo tanto la competitividad de la empresa mexicana |

Registro

Registrese Ahora

El registro para el evento está abierto, vaya a la pagina de registro para reservar su lugar para la conferencia o alguno de nuestros cursos/entrenamientos

| 400 pesos | Público en General |

| 200 pesos | Miembros de OWASP |

| 200 MX pesos | Estudiantes |

Importante: Para tener derecho al descuento de estudiantes, se debe presentar credencial que lo acredite al momento de registrarse el dia del evento.

Pero... ¿Porque tan barato, este es un evento nacional con expositores internacionales?

- OWASP es una organizacion sin ánimo de lucro y solo desea cubrir los costos del evento

- Estamos buscando patrocinadores que nos ayuden a traer grandes expositores para usted

- Queremos promover la seguridad de aplicaciones en las compañias mexicanas y atraer tantos profesionales de TI, desarrolladores y dueños de empresas de todos tamaños como sea posible, asi asistirán 3 o 5 prefesionales de la empresa en ves de solo uno.

Considere atender a alguna de nuestros sesiones de entrenamiento.

Agenda

Programa de la conferencia - 4 de Junio de 2010

Las sesiones de entrenamiento seran el 3 de Junio

| 08:30 - 09:00 | Recepción |

| 09:00 - 10:00 | Ceremonia de Inauguración Emmanuel Lara Director de la carrera de Info Tec en el ITESM Aguascalientes (BIO) e Invitados Especiales de Gobierno. |

| 10:00 - 10:45 | Conferencia de Apertura: Sobre OWASP y como puede contribuir en Mexico Tom Brennan Miembro del Consejo de OWASP y Administrador de Socios Globales para Whitehat Inc(BIO) |

| 10:45 - 11:00 | Coffee Break |

| 11:00 - 12:00 | Estadisticas y tendencias del ciber crimen en Mexico Ing Fausto Estrella Coordinador General de la unidad de atención a crimenes tecnológicos de la Policia Cibernética de Jalisco |

| 12:00 - 13:00 | Open Software Assurance Maturity Model (Open SAMM) - En Inglés Pravir Chandra Director de Servicios Estratégicos para Fortify USA (BIO) |

| 13:00 - 14:00 | Comida Ligera |

| 14:00 - 15:00 | La privacidad de la información como un riesgo de negocio en Mexico Victor Chapela CEO de Sm4rt Security Services y Lider del capítulo de OWASP en Mexico DF (BIO) |

| 15:00 - 16:00 | Which Programming Language is More Secure? - En Inglés Tom Brennan Miembro del Consejo de OWASP y Administrador de Socios Globales para Whitehat Inc(BIO) |

| 16:00 - 16:15 | Coffee Break |

| 16:15 - 17:15 | WAFs, ¿un paso en la dirección equivocada? Eduardo Vela Nava Investigador de Seguridad en Google México |

| 17:15 - 18:15 | Panel : Siguientes pasos para combatir el ciber crimen en Mexico Moderador: Betty Cardiel Fundadora y CISO en PROSEG Information Security (BIO) |

| 18:15 - 19:00 | Cierre y Anuncio |

| 21:00 - .. : .. | Evento Social: Ahma |

Despues del evento disfrute de entrada libre y una bebida de bienvenida en Ahma, recuerde traer su gaffete!!!

Cursos/Entrenamiento

Tendremos sesiones de entrenamiento el dia anterior al evento (Junio 3), vaya a la pagina de registro para reservar su lugar

Application Security Essentials (2500 MX pesos)Rigoberto Juarez (ITESM) / Ruben Ventura (Proseg) |

|

Taller - Desarrollo de habilidades de hacking con ejemplos del mundo real (2500 MX pesos)Hector Espinoza, CEH (Hacker Ético en Softtek)

IMPORTANTE: Se Requiere Laptop para poder hacer los ejercicios. Los datos de conexión remota se enviarán por correo una hora antes del evento |

|

Securing Web Applications with Layer7/Aplication Firewalls (2500 MX pesos)Luis Martinez Bacha, CEH (Líder del programa de Seguridad en Software de Softtek) |

Despues del evento disfrute de entrada libre y una bebida de bienvenida en Ahma, recuerde traer su gaffete!!!

Si le gustaría tener una sesión de entrenamiento adicional a las listadas aqui, por favor contactenos, podemos negociar y encontrarle un instructor adecuado

Sede

Instituto Tecnologico de Estudios Superiores de Monterrey (ITESM) campus AGS

El OWASP Day Mexico 2010 se llevará a cabo en el Tecnologico de Monterrey (ITESM) Aguascalientes, Mexico.

El Tecnológico de Monterrey es actualmente un sistema universitario multicampus con recintos académicos en las diferentes regiones del país.

El prestigio que el Tecnológico de Monterrey gozó desde sus inicios, no sólo por su calidad académica sino también por la cultura emprendedora, de trabajo, de eficiencia y de responsabilidad que fomenta en sus estudiantes, motivó a sus egresados, provenientes de diferentes regiones de México, a promover la presencia del Tecnológico de Monterrey en sus ciudades de origen.

Lo anterior ha permitido percibir las diferentes necesidades regionales y formar profesionistas capaces de resolverlas, sin desarraigarlos de su lugar de origen; además, dado que el Tecnológico de Monterrey es un sistema con cobertura nacional, ha aceptado su responsabilidad de dar una respuesta válida a importantes retos del país.

Algunos de los egresados del Tecnológico de Monterrey son directivos de exitosas empresas de México y de Latinoamérica; por otra parte, es cada vez mayor la presencia de los egresados en puestos destacados del gobierno y de la administración pública.”

Hotel

Hemos negociado descuentos en el hospedaje de los siguientes hoteles (todos a 10 kms del sitio del evento):

Importante: Debe mencionar que esta atendiendo al evento de OWASP Day Mexico en el Tecnologico de Monterrey cuando haga su reservación para obtener la tarifa de descuento

Patrocinadores

Patrocinadores

Patrocinador Diamante |

|

Patrocinadores Platino |

|

Patrocinadores Oro |

|

Patrocinadores Plata |

|

Patrocinadores Bronce |

Aun estamos solicitando patrocinadores para la conferencia. Los lugares se están acabando pronto contactenos !hoy!. Vea los beneficios

![]()

Viaje

Viajando a Aguascalientes Mexico

Aguascalientes tiene el aeropuerto internacional Lic Jesus Teran con vuelos directos a la ciudad de México, Houston International y Dallas Fort Worth.

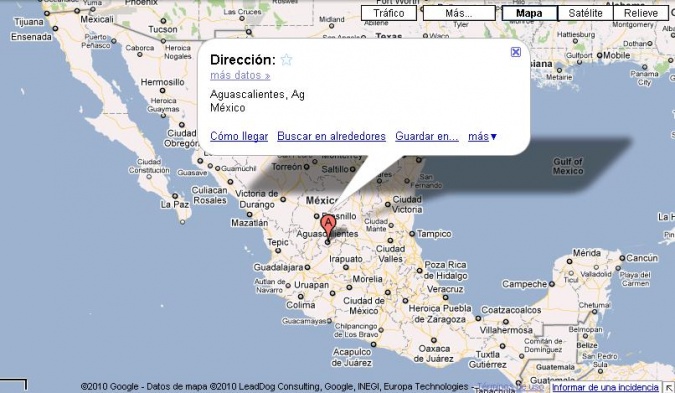

Ubicación de la ciudad

Aguascalientes, esta ubicado en el corazón de México, 5 horas (en auto) al norte de la ciudad de Mexico y 2.5 horas de la ciudad de Guadalajara.