This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "LatamTour2016"

Gastontoth (talk | contribs) (→Agenda) |

(→Charlas) |

||

| (380 intermediate revisions by 15 users not shown) | |||

| Line 1: | Line 1: | ||

__NOTOC__ | __NOTOC__ | ||

| − | |||

| − | =WELCOME= | + | {{:LatamTour2016_Header}} |

| + | = WELCOME = | ||

'''Agenda''' | '''Agenda''' | ||

| + | * April, 04: Honduras <br> | ||

| + | * April, 07: República Dominicana <br> | ||

* April, 8-9: Bolivia <br> | * April, 8-9: Bolivia <br> | ||

* April, 14-15: Quito, Ecuador <br> | * April, 14-15: Quito, Ecuador <br> | ||

* April, 15: Patagonia, Argentina <br> | * April, 15: Patagonia, Argentina <br> | ||

* April, 15-16: Lima, Peru <br> | * April, 15-16: Lima, Peru <br> | ||

| − | * April, 20-21: | + | * April, 20-21: Santiago de Chile <br> |

| + | * April, 21: Montevideo, Uruguay <br> | ||

* April, 21: Caracas, Venezuela <br> | * April, 21: Caracas, Venezuela <br> | ||

| − | * April, | + | * April, 25: Guatemala <br> |

* April, 22: Buenos Aires, Argentina <br> | * April, 22: Buenos Aires, Argentina <br> | ||

| + | |||

| Line 66: | Line 70: | ||

* '''Argentina''' (Patagonia): Gaston Toth [[email protected]] | * '''Argentina''' (Patagonia): Gaston Toth [[email protected]] | ||

* '''Bolivia''': Elvin Mollinedo [[email protected]] | * '''Bolivia''': Elvin Mollinedo [[email protected]] | ||

| + | * '''Chile''': Carlos Allendes [[email protected]] | ||

* '''Colombia''': Diego Ademir Duarte [[email protected]] | * '''Colombia''': Diego Ademir Duarte [[email protected]] | ||

* '''Ecuador''' (Quito): Ramiro Pulgar [[email protected]] | * '''Ecuador''' (Quito): Ramiro Pulgar [[email protected]] | ||

* '''Guatemala''': Pablo Barrera [[email protected]] | * '''Guatemala''': Pablo Barrera [[email protected]] | ||

* '''Peru''' (Lima) : John Vargas [[email protected]] | * '''Peru''' (Lima) : John Vargas [[email protected]] | ||

| + | * '''Honduras''' : Gustavo Solano [[email protected]] | ||

| + | * '''Rep.Dominicana''' : Jonathan Correa [[email protected]] | ||

* '''Uruguay''' (Montevideo): Mateo Martinez [[email protected]] | * '''Uruguay''' (Montevideo): Mateo Martinez [[email protected]] | ||

* '''Venezuela''' (Caracas): Edgar Salazar [[email protected]] | * '''Venezuela''' (Caracas): Edgar Salazar [[email protected]] | ||

| Line 78: | Line 85: | ||

=ARGENTINA, BUENOS AIRES= | =ARGENTINA, BUENOS AIRES= | ||

| − | = | + | Invitamos a estudiantes, desarrolladores, expertos en seguridad informática y curiosos en general a compartir con la comunidad de OWASP un nuevo evento en Buenos Aires! Será una jornada de charlas técnicas, en un ambiente relajado e ideal para conocer otras personas interesadas en la seguridad en aplicaciones. |

| + | |||

| + | |||

| + | =='''Inscripcion'''== | ||

| + | |||

| + | Es necesario [https://www.eventbrite.com/e/owasp-latam-tour-2016-buenos-aires-argentina-tickets-21347233149 inscribirse para asistir]. La registración es '''completamente gratis''' y es unicamente utilizada para verificar su identidad en la entrada de la Universidad. | ||

| + | |||

| + | Recuerden llevar su DNI ó Pasaporte para poder identificarse en la entrada de la Universidad, sino es muy posible que NO los dejen pasar. | ||

| + | |||

| + | == '''Fecha y lugar'''== | ||

| + | |||

| + | 22 Abril 2016 - 9am (puntual!)<br> | ||

| + | [http://www.udemm.edu.ar/ Universidad de la Marina Mercante]<br> | ||

| + | [https://www.google.com.ar/maps/place/Hip%C3%B3lito+Yrigoyen+2325,+C1089AAS+CABA/@-34.6108322,-58.4017226,17z/data=!3m1!4b1!4m2!3m1!1s0x95bccae8ce479077:0x99010edd26d28281?hl=en Hipólito Yrigoyen 2325, CABA]<br> | ||

| + | |||

| + | |||

| + | == '''Charlas'''== | ||

| + | |||

| + | <table width="761" border="1" cellpadding="0" cellspacing="0" > | ||

| + | <tr style="background-color: #30608f; color:#FFF;"> | ||

| + | <td><b>Hora</b></td> | ||

| + | <td><b>Titulo</b></td> | ||

| + | <td><b>Orador</b></td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">9:10</td> | ||

| + | <td width="491">[http://docdro.id/CvpFkKu Introducción a OWASP]</td> | ||

| + | <td width="200">Martín Tartarelli / Andrés Riancho</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">9:35</td> | ||

| + | <td width="491">[http://docdro.id/8e5SFzN SSL/TLS una larga lista de eventos desafortunados]</td> | ||

| + | <td width="200">Javier Antunez</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">10:25</td> | ||

| + | <td width="491">[http://docdro.id/8KwzGVM Hackeando la ley de Delitos Informáticos]</td> | ||

| + | <td width="200">Miguel Sumer Elias</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100"><b>10:50</b></td> | ||

| + | <td width="491"><b>Coffee break</b></td> | ||

| + | <td width="200"></td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">11:20</td> | ||

| + | <td width="491">[http://docdro.id/TMNbGAF Flujos de autenticación]</td> | ||

| + | <td width="200">José Manuel Berretta Moreno</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">11:45</td> | ||

| + | <td width="491">[https://speakerdeck.com/andresriancho/esoteric-web-application-vulnerabilities Esoteric Web Application Vulnerabilities]</td> | ||

| + | <td width="200">[https://www.linkedin.com/in/ariancho Andrés Riancho]</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100"><b>12:35</b></td> | ||

| + | <td width="491"><b>Almuerzo</b></td> | ||

| + | <td width="200"></td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">13:55</td> | ||

| + | <td width="491">[http://docdro.id/THFImfc SecDevOps, el nuevo paradigma de seguridad]</td> | ||

| + | <td width="200">Jorge O'Higgins</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">14:20</td> | ||

| + | <td width="491">[http://docdro.id/DolXfe2 Aplicaciones Seguras para la Nube]</td> | ||

| + | <td width="200">Mauro Flores</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100"><b>15:10</b></td> | ||

| + | <td width="491"><b>Coffee break</b></td> | ||

| + | <td width="200"></td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">15:40</td> | ||

| + | <td width="491">[https://www.dropbox.com/s/jqp0puencwzp23x/XSS%20to%20the%20MAX%20v4.pptx?dl=0 XSS to the Max]</td> | ||

| + | <td width="200">Juan Manuel Garcia</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">16:05</td> | ||

| + | <td width="491">[http://docdro.id/Pb139mF CROZONO: Cracking the Security Perimeter with Drones]</td> | ||

| + | <td width="200">Pablo Romanos, Sheila Berta</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100">16:30</td> | ||

| + | <td width="491">Ataques a serializaciones</td> | ||

| + | <td width="200">Federico Kirschbaum</td> | ||

| + | </tr> | ||

| + | </table> | ||

| + | |||

| + | == '''Fotos del evento''' == | ||

| − | + | Pronto! | |

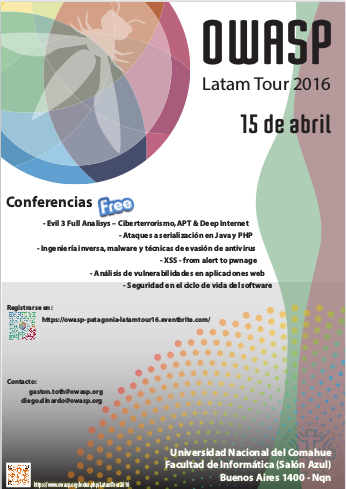

| − | == | + | =ARGENTINA, PATAGONIA= |

| − | |||

| − | |||

| + | == Conferencias Libres y gratuitas [https://owasp-patagonia-latamtour16.eventbrite.com '''Inscribete Aquí!'''] == | ||

| + | '''Patagonia: 15 de Abril de 2016'''<br> | ||

===Agenda === | ===Agenda === | ||

'''Viernes 15 de abril'''<br> | '''Viernes 15 de abril'''<br> | ||

{| class="wikitable" | {| class="wikitable" | ||

|- | |- | ||

| − | ! width=" | + | ! width="100" align="center" | Hora |

| − | ! width=" | + | ! width="400" align="center" | Conferencia |

| − | ! width=" | + | ! width="150" align="center" | Expositor |

! width="150" align="center" | Social Media | ! width="150" align="center" | Social Media | ||

| − | ! width=" | + | ! width="150" align="center" | Pais |

| + | |- | ||

| + | | style="text-align: center;" | 09:00 - 10:00 | ||

| + | | colspan="4" style="text-align: center;" | '''Acreditación''' | ||

| + | |- | ||

| + | | style="text-align: center;" | 10:00 - 10:15 | ||

| + | | Presentación OWASP | ||

| + | | style="text-align: center;" | Gaston Toth | ||

| + | | [https://twitter.com/OWASP_Patagonia Twitter] | ||

| + | | General Roca, Arg | ||

|- | |- | ||

| − | | | + | | style="text-align: center;" | 10:15 - 10:55 |

| + | | XSS - from alert to pwnage | ||

| + | | style="text-align: center;" | Diego Cotelo | ||

| + | | [https://uy.linkedin.com/in/diego-cotelo-88896619 LinkedIn] - [https://twitter.com/dcotelo13 Twitter] | ||

| + | | Montevideo, Uruguay | ||

| + | |- | ||

| + | | style="text-align: center;" | 10:55 - 11:30 | ||

| + | | colspan="4" style="text-align: center;" | '''Pausa para café''' | ||

| + | |- | ||

| + | | style="text-align: center;" | 11:30 - 12:10 | ||

| Threat not found! | | Threat not found! | ||

| − | | Sheila Berta | + | | style="text-align: center;" | Sheila Berta |

| [https://ar.linkedin.com/in/sheilaberta LinkedIn] - [https://twitter.com/UnaPibaGeek Twitter] | | [https://ar.linkedin.com/in/sheilaberta LinkedIn] - [https://twitter.com/UnaPibaGeek Twitter] | ||

| Buenos Aires, Arg | | Buenos Aires, Arg | ||

|- | |- | ||

| − | | | + | | style="text-align: center;" | 12:10 - 12:50 |

| − | | | + | | Revisiting hardware keyloggers, say hi to MIKEY |

| − | | | + | | style="text-align: center;" | Jose Garduño |

| − | | | + | | [https://cl.linkedin.com/in/jose-garduño-32b18a43/es LinkedIn] - [https://twitter.com/mobinja Twitter] |

| − | | | + | | Santiago, Chile |

| + | |- | ||

| + | | style="text-align: center;" | 12:50 - 14:20 | ||

| + | | colspan="4" style="text-align: center;" | '''Pausa para el almuerzo''' | ||

| + | |- | ||

| + | | style="text-align: center;" | 14:20 - 15:00 | ||

| + | | S-SDLC: Threat Modeling | ||

| + | | style="text-align: center;" | Victor Figueroa | ||

| + | | [https://www.linkedin.com/in/vfigueroa LinkedIn] - Twitter | ||

| + | | Neuquen, Arg | ||

|- | |- | ||

| − | | | + | | style="text-align: center;" | 15:00 - 15:40 |

| Evil 3 Full Analisys – Ciberterrorismo, APT & Deep Internet | | Evil 3 Full Analisys – Ciberterrorismo, APT & Deep Internet | ||

| − | | Christian Vila | + | | style="text-align: center;" | Christian Vila |

| [https://ar.linkedin.com/in/christian-vila-29784069 LinkedIn] - [https://twitter.com/Infosecurityvip Twitter] | | [https://ar.linkedin.com/in/christian-vila-29784069 LinkedIn] - [https://twitter.com/Infosecurityvip Twitter] | ||

| Neuquen, Arg | | Neuquen, Arg | ||

|- | |- | ||

| − | | | + | | style="text-align: center;" | 15:40 - 16:10 |

| − | + | | colspan="4" style="text-align: center;" | '''Pausa para café''' | |

| − | | | ||

| − | | | ||

| − | | | ||

|- | |- | ||

| − | | | + | | style="text-align: center;" | 16:10 - 16:50 |

| − | | | + | | Ataques a serializaciones (JAVA/PHP) |

| − | | | + | | style="text-align: center;" | Federico Kirschbaum |

| − | | | + | | [https://ar.linkedin.com/in/fedek/es LinkedIn] - [https://twitter.com/fede_k Twitter] |

| − | | | + | | Buenos Aires, Arg |

|- | |- | ||

| − | | | + | | style="text-align: center;" | 16:50 - 17:00 |

| − | + | | colspan="4" style="text-align: center;" | '''Agradecimientos y clausura''' | |

| − | | | ||

| − | | | ||

| − | | | ||

|} | |} | ||

| Line 137: | Line 256: | ||

Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén<br> | Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén<br> | ||

[[File:Ubicacion.png|link=https://www.google.com.ar/maps/place/38%C2%B056'26.2%22S+68%C2%B003'15.5%22W/@-38.940623,-68.054305,228m/data=!3m2!1e3!4b1!4m2!3m1!1s0x0:0x0]] | [[File:Ubicacion.png|link=https://www.google.com.ar/maps/place/38%C2%B056'26.2%22S+68%C2%B003'15.5%22W/@-38.940623,-68.054305,228m/data=!3m2!1e3!4b1!4m2!3m1!1s0x0:0x0]] | ||

| + | <br><br> | ||

| + | |||

| + | ===Afiche para difusión=== | ||

| + | [[File:PosterLatamtour2016.png|link=https://www.owasp.org/images/5/50/PosterLatamtour2016.pdf]]<br> | ||

| + | (''Gracias Mariano Sckerl por el diseño!'') | ||

<br><br> | <br><br> | ||

| Line 155: | Line 279: | ||

[https://www.owasp.org/images/8/8c/LatamTour2016OportunidadesdePatrocinio.pdf '''Oportunidades de patrocinio'''] | [https://www.owasp.org/images/8/8c/LatamTour2016OportunidadesdePatrocinio.pdf '''Oportunidades de patrocinio'''] | ||

<br><br> | <br><br> | ||

| − | Cualquier consulta no duden en escribir a [mailto:[email protected] Gaston Toth] o a [mailto:diego.dinardo@ | + | Cualquier consulta no duden en escribir a [mailto:[email protected] Gaston Toth] o a [mailto:diego.dinardo@owasp.org Diego Di Nardo]. |

<br> | <br> | ||

| Line 166: | Line 290: | ||

==Registro == | ==Registro == | ||

| − | Para participar en las charlas del evento o para asistir a un training debes registrarte de manera obligatoria: | + | Se entregaran certificados de asistencia. Para participar en las charlas del evento o para asistir a un training debes registrarte de manera obligatoria: |

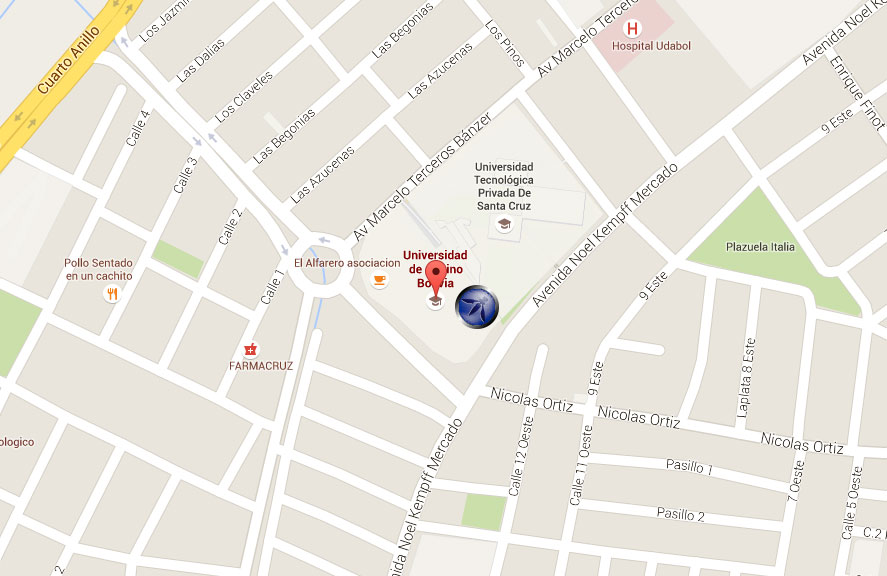

[https://www.eventbrite.com/e/owasp-latam-tour-2016-bolivia-tickets-21346095747 Haga clic aquí para registrarse a la Conferencia y Trainings!] | [https://www.eventbrite.com/e/owasp-latam-tour-2016-bolivia-tickets-21346095747 Haga clic aquí para registrarse a la Conferencia y Trainings!] | ||

| + | <br> | ||

| + | [[File:REGISTRO2.jpg|link=https://www.eventbrite.com/e/owasp-latam-tour-2016-bolivia-tickets-21346095747]] | ||

| − | + | == 8 de abril == | |

| − | == | ||

{| class="wikitable" | {| class="wikitable" | ||

|- | |- | ||

| − | ! width=" | + | ! width="200" align="center" | Hora |

| − | ! width=" | + | ! width="320" align="center" | Expositor |

| − | ! width=" | + | ! width="450" align="center" | Conferencia |

! width="150" align="center" | País | ! width="150" align="center" | País | ||

|- | |- | ||

| − | ! 1 | + | ! 08:00 - 08:30 |

| − | | | + | | colspan="3" style="text-align: center;" | Registro - Acreditación |

| − | | | + | |- |

| − | | | + | ! 08:30 - 09:00 |

| + | | colspan="3" style="text-align: center;" | Proyecto OWASP | ||

| + | |- | ||

| + | ! 09:00 - 09:45 | ||

| + | | Pedro Roly Condori Coaquira | ||

| + | | [https://www.owasp.org/images/9/90/OWASP_-_RolyNet.pdf Identificar a los atacantes en Servidores Web ] | ||

| + | | Santa Cruz, Bolivia | ||

| + | |- | ||

| + | ! 09:45 - 10:30 | ||

| + | | Saul Mamani Mamani | ||

| + | | [https://www.owasp.org/images/1/14/OWASP_SaulMamani.pdf La culpa es del programador (Web Security)] | ||

| + | | La Paz, Bolivia | ||

| + | |- | ||

| + | ! 10:30 - 11:00 | ||

| + | | colspan="3" style="text-align: center;" | Pausa para café | ||

| + | |- | ||

| + | ! 11:00 - 11:45 | ||

| + | | Erwin Oviedo | ||

| + | | [https://www.owasp.org/images/8/84/OWASP_Top10_Asp.Net.ppt Top 10 Web Application Security Risks for ASP.NET ] | ||

| + | | Santa Cruz, Bolivia | ||

| + | |- | ||

| + | ! 11:45 - 12:30 | ||

| + | | Willians Duabyakosky C | ||

| + | | [https://www.owasp.org/images/8/84/OWASP_Willians_Duabyakosky.pptx Nuevas Técnicas de ataque ] | ||

| + | | Santa Cruz, Bolivia | ||

| + | |- | ||

| + | ! 12:30 - 14:00 | ||

| + | | colspan="3" style="text-align: center;" | Horario de Almuerzo | ||

|- | |- | ||

| − | ! | + | ! 14:00 - 14:45 |

| − | | | + | | Javier Garson Aparicio |

| − | | | + | | [https://www.owasp.org/images/2/2b/CSRF_falsificando_peticiones.pdf CSRF Falsificando peticiones ] |

| − | | | + | | Santa Cruz, Bolivia |

|- | |- | ||

| − | ! | + | ! 14:45 - 15:30 |

| Brule Herman Jaques Roger | | Brule Herman Jaques Roger | ||

| − | | DDOS y defensa de datacenter | + | | [https://www.owasp.org/images/8/84/OWASP-datacenter-security.pdf DDOS y defensa de datacenter ] |

| Francia | | Francia | ||

|- | |- | ||

| − | ! | + | ! 15:30 - 16:00 |

| − | | | + | | colspan="3" style="text-align: center;" | Pausa para café |

| − | + | |- | |

| − | | | + | ! 16:00 - 16:45 |

| − | |- | ||

| − | ! | ||

| Juan Alberto Fajardo Canaza | | Juan Alberto Fajardo Canaza | ||

| Robo de identidad física y digital. | | Robo de identidad física y digital. | ||

| Potosi, Bolivia | | Potosi, Bolivia | ||

|- | |- | ||

| − | ! | + | ! 16:45 - 17:30 |

| − | | | + | | Jose Cortez |

| − | | | + | | [https://www.owasp.org/images/c/c8/OWASP-Jose_Cortez.pdf Criptografía cuántica y detección de intrusos ] |

| − | | | + | | La Paz, Bolivia |

| + | |- | ||

| + | |} | ||

| + | |||

| + | == 9 de abril == | ||

| + | {| class="wikitable" | ||

| + | |- | ||

| + | ! width="200" align="center" | Hora | ||

| + | ! width="320" align="center" | Expositor | ||

| + | ! width="450" align="center" | Conferencia | ||

| + | ! width="150" align="center" | País | ||

|- | |- | ||

| − | ! | + | ! 08:00 - 08:30 |

| + | | colspan="3" style="text-align: center;" | Registro - Acreditación | ||

| + | |- | ||

| + | ! 08:30 - 09:00 | ||

| + | | colspan="3" style="text-align: center;" | Proyecto OWASP | ||

| + | |- | ||

| + | ! 09:00 - 09:45 | ||

| Israel Araoz | | Israel Araoz | ||

| − | | 101 Sombra del Malware | + | | [https://www.owasp.org/images/c/c8/OWASP-Jose_Cortez.pdf 101 Sombra del Malware ] |

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

|- | |- | ||

| − | ! | + | ! 09:45 - 10:30 |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| Jorge Fernando Zabala Rueda | | Jorge Fernando Zabala Rueda | ||

| − | | WebVerify2: Monitor de integridad para sitios webs | + | | [https://www.owasp.org/images/a/a7/OWASP_webverify2.pdf WebVerify2: Monitor de integridad para sitios webs] |

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

| + | |- | ||

| + | ! 10:30 - 11:00 | ||

| + | | colspan="3" style="text-align: center;" | Pausa para café | ||

| + | |- | ||

| + | ! 11:00 - 11:45 | ||

| + | | Walter Camama Menacho | ||

| + | | [https://www.owasp.org/images/a/ac/OWASP_WCM_2016_-_MSFVENOM_Prueba_de_concepto.pdf Msfvenom PoC] | ||

| + | | Beni, Bolivia | ||

|- | |- | ||

| − | ! 12 | + | ! 11:45 - 12:30 |

| − | | | + | | Jaime Iván Mendoza Ribera |

| − | | | + | | [https://www.owasp.org/images/d/df/OWASP_PRESENTACION_SNORT_JIMR.pdf Conociendo SNORT] |

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

| + | |- | ||

| + | ! 12:30 - 14:00 | ||

| + | | colspan="3" style="text-align: center;" | Horario de Almuerzo | ||

|- | |- | ||

| − | ! | + | ! 14:00 - 14:45 |

| − | | | + | | Carlos A. Vidaurre C. |

| − | | | + | | [https://www.owasp.org/images/8/85/OWASP_CAVC.pdf Pwn3d ¿Ahora qué?] |

| Santa Cruz, Bolivia | | Santa Cruz, Bolivia | ||

|- | |- | ||

| − | ! 14 | + | ! 14:45 - 15:30 |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| Leonardo Camilo Quenta Alarcon | | Leonardo Camilo Quenta Alarcon | ||

| − | | Profile crawler – Bots inteligentes | + | | [https://www.owasp.org/images/0/05/OWASP2016_lqa.pptx Profile crawler – Bots inteligentes ] |

| La Paz, Bolivia | | La Paz, Bolivia | ||

|- | |- | ||

| − | ! 16 | + | ! 15:30 - 16:00 |

| − | | | + | | colspan="3" style="text-align: center;" | Pausa para café |

| − | | | + | |- |

| − | | | + | ! 16:00 - 16:45 |

| + | | Richard Villca Apaza | ||

| + | | [https://www.owasp.org/images/2/2d/Brower_explotations_.pdf The Browser Explotations CHROME II ] | ||

| + | | Oruro, Bolivia | ||

|- | |- | ||

| − | ! 17 | + | ! 16:45 - 17:30 |

| − | | | + | | Paulino Calderon |

| − | + | | ¿Cómo programar aplicaciones seguras? | |

| − | + | | Cancún, Mexico | |

| − | |||

| − | |||

| − | |||

| − | | | ||

| − | | | ||

|- | |- | ||

|} | |} | ||

==Trainings (de pago) == | ==Trainings (de pago) == | ||

| + | <br> | ||

| + | |||

{| class="wikitable floatleft" | {| class="wikitable floatleft" | ||

| − | | rowspan=" | + | | rowspan="3" | [[File:PaulinoCAlderon.jpg ]] |

| − | | ''' | + | | '''Nmap para administradores de sistema y pentesters''' |

|- | |- | ||

| − | | | + | | [https://www.owasp.org/images/5/5c/Paulino-training1.pdf '''Detalle del training...'''] |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

|- | |- | ||

| '''Paulino Calderón''' | | '''Paulino Calderón''' | ||

| Line 300: | Line 444: | ||

|} | |} | ||

| + | <center>[[File:ELVIN_UDABOL2.jpg]] </center> | ||

| Line 326: | Line 471: | ||

[[File:Twitterelvin.png|link=https://twitter.com/owaspbolivia]] | [[File:Twitterelvin.png|link=https://twitter.com/owaspbolivia]] | ||

[[File:Faceelvin.png|link=https://www.facebook.com/OWASP-Bolivia-559665887503980/]] | [[File:Faceelvin.png|link=https://www.facebook.com/OWASP-Bolivia-559665887503980/]] | ||

| + | |||

| + | =CHILE= | ||

| + | '''[https://www.owasp.org/index.php/Chile OWASP CHILE] invita a estudiantes y profesionales interesados en Seguridad de la Información, a nuestro evento gratuito OWASP LatamTour'''. | ||

| + | [[File:SCL_banner00.jpg |90% ]] | ||

| + | |||

| + | == Charlas miércoles 20 abril [[https://www.eventbrite.com/e/owasp-latam-tour-2016-chile-tickets-22468004406 Registro Gratuito de Charlas]]== | ||

| + | |||

| + | {| class="wikitable" | ||

| + | |- | ||

| + | ! width="30" align="center" | Nro | ||

| + | ! width="60" align="center" | Hora | ||

| + | ! width="400" align="center" | Expositor | ||

| + | ! width="250" align="center" | Título | ||

| + | ! width="450" align="center" | Descripción | ||

| + | |- | ||

| + | ! 1 | ||

| + | | 08:30 a 09:00 | ||

| + | | | ||

| + | | Acreditación y Registro de Asistentes | ||

| + | | | ||

| + | |- | ||

| + | ! 2 | ||

| + | | 09:00 a 09:05 | ||

| + | | '''DUOC-UC y OWASP''' | ||

| + | | Palabras de Bienvenida al Evento | ||

| + | | | ||

| + | |- | ||

| + | ! 3 | ||

| + | | 09:05 a 10:45 | ||

| + | | '''Carlos Allendes D.''' <br> Presidente de OWASP Chile e Ingeniero Civil en Informática, co-fundador de OWASP Honduras y República Dominicana. Conferencista y entrenador en Desarrollo Seguro, QA y testing de aplicaciones. Socio en QualityFactory. | ||

| + | | Desarrollo Seguro... <br>¿ Por donde comenzar ? <br> | ||

| + | | Además de los Requerimientos Funcionales, un sistema debe incorporar Requisitos de Seguridad. Cómo obtenerlos? quién los define y cómo lograr que los desarrolladores puedan incorporar y madurar estos conceptos. | ||

| + | |- | ||

| + | ! 4 | ||

| + | | 10:45 a 11:35 | ||

| + | | '''Ing. Mario Orellana''' [El Salvador] <br>Profesional especialista en CiberSeguridad, dirige e implementa iniciativas de Infraestructura &Telecom. Actualmente es docente de Postgrado en la Universidad Don Bosco, con Especialización en Seguridad Informática. | ||

| + | | Análisis Forense de Aplicaciones Web | ||

| + | | Se aborda una introducción al Análisis Forense Digital de Aplicaciones Web, definiendo sus generalidades y diferencias con análisis forense tradicional. Se identificará herramientas y una metodología de investigación, con los puntos comunes para la detección de ataques. | ||

| + | |- | ||

| + | ! 5 | ||

| + | | 11:35 a 11:50 | ||

| + | | | ||

| + | | '''Coffee Break''' | ||

| + | | | ||

| + | |- | ||

| + | ! 6 | ||

| + | | 11:50 a 12:35 | ||

| + | | '''Sebastián Koch M.''' <br>Cientista Político de la Universidad Diego Portales. Investigador y Analista CEE de la Academia de Guerra. Iniciando su Doctorado en Ciencia Política. | ||

| + | |||

| + | | "¿Dónde están? <br> La atribución en el ciberespacio" | ||

| + | | Para enfrentar una amenaza a la seguridad, es relevante poder atribuirle un ataque a un actor determinado, así la víctima puede reaccionar al daño sufrido a través de la legítima defensa contra el atacante. Esta lógica, propia de la realidad física, no opera de igual manera en el ciberespacio. | ||

| + | |- | ||

| + | ! 7 | ||

| + | | 12:35 a 13:20 | ||

| + | | '''Felipe Sánchez F.''' <br>Perito Judicial en Informática y Computación. Cursando segundo año del Magister en Seguridad, Peritaje y Auditoría Procesos Informáticos. Con más de 16 años de experiencia aplicada. | ||

| + | | Informática Forense y Evidencia Digital en Respuesta a Incidentes de Seguridad sobre Sistemas Web | ||

| + | | Consideraciones legales, normativas y técnicas implicadas en un correcto tratamiento y de evidencia digital generada a partir de un incidente que compromete la seguridad de la información en un sistema web. | ||

| + | |- | ||

| + | ! 8 | ||

| + | | 13:20 a 15:00 | ||

| + | | | ||

| + | | '''Horario de Almuerzo''' | ||

| + | | | ||

| + | | | ||

| + | |- | ||

| + | ! 9 | ||

| + | | 15:00 a 15:45 | ||

| + | | '''Ramon Arias''' <br> ((actualizando)) | ||

| + | | Sysadmin Fails: El Despertar de Root | ||

| + | | ((actualizando)) | ||

| + | |- | ||

| + | ! 10 | ||

| + | | 15:50 a 16:30 | ||

| + | | '''Ricardo Supo P.'''<br>Consultor de Seguridad para Banca y Gobierno en Latinoamérica. CTO & Co-founder at INZAFE (Brasil, Chile y Perú). Instructor Oficial Mile2, y Co-líder en OWASP Perú. | ||

| + | | Hacking Mobile Banking en Latinoamerica | ||

| + | | Describirá metodología y proceso de análisis de aplicaciones moviles y sus errores más comunes, identificando una arquitectura segura para app móviles (web y local). Presentará un estudio de niveles de seguridad y vulnerabilidades en la banca Latam. | ||

| + | |- | ||

| + | ! 11 | ||

| + | | 16:45 a 17:20 | ||

| + | | '''Sebastián Quevedo M.''' <br>Investigador de Ornitorrinco Labs. Lic. En Matemáticas - UTFSM,EC-Council CEH, amplia experiencia y práctica senior Temporary Instructor CEH, speaker OWASP. Consultor Senior Esfera4. | ||

| + | | Analizando los TOP 10 de OWASP | ||

| + | | Analizar la seguridad sobre aplicaciones web y algunas herramientas "libres" que pueden ayudar a identificar fallos en estos apps. Entender la naturaleza de las vulnerabilidades qué son, cómo surgen y dar a conocer una serie de recursos que ayudarán desarrolladores como a auditores a identificarlas y mitigarlas. | ||

| + | |- | ||

| + | |} | ||

| + | |||

| + | == Curso/Taller Jueves 21 abril [[https://www.eventbrite.com/e/owasp-latam-tour-2016-chile-tickets-22468004406 Registro de Asistentes ]]== | ||

| + | {| class="wikitable floatleft" | ||

| + | | rowspan="2" | [[File:CarlosAllendesDroguett.jpg ]] | ||

| + | | '''Programación y Desarrollo Seguro usando OWASP''' | ||

| + | |- | ||

| + | | '''Taller Hands-On: Programación y Desarrollo Seguro usando OWASP''' | ||

| + | <br> | ||

| + | El objetivo del taller es entrenar a los participantes en técnicas de desarrollo seguro, entregando los conocimientos necesarios para entender la forma de mitigar vulnerabilidades usando “Librerias de API seguras” y los métodos específicos por lenguajes que recomienda OWASP (.NET, java, etc.-), en un contexto de reducir los riesgos más frecuentes para un aplicativo en la web. | ||

| + | |- | ||

| + | | '''Relator: Carlos Allendes D. [email protected]''' | ||

| + | | '''Carlos Allendes Droguett''', es Ingeniero Civil en Informática, especialista en procesos de Aseguramiento de la Calidad, QA Director, Desarrollador, Investigador e Innovador en Tecnología. Ha cursado los entrenamientos oficiales de CMMi, ITIL, ISTQB, Agile Dev. Está certificado en ITIL, Sistemas de Gestion Documental y Seguridad para Desarrollo de flujos de trabajo. | ||

| + | |||

| + | Participa en OWASP desde 2009, y ha fundado los capítulos de Chile, Honduras y República Dominicana. | ||

| + | Conferencista en congresos nacionales e internacionales sobre la temática de seguridad. | ||

| + | Habitualmente dicta entrenamientos en las materias de su especialidad, habiendo ya entrenado en Desarrollo Seguro y Testing de Seguridad a varios cientos de profesionales en latam. | ||

| + | Especialidades: investigación, Seguridad de la Información, Educación en Tecnologías. | ||

| + | |} | ||

| + | |||

| + | {| class="wikitable floatleft" | ||

| + | | rowspan="2" | [[File:RD dummy03.jpg|195px ]] | ||

| + | | '''Lorem ipsum dolor sit amet, consectetur adipiscing elit. Suspendisse lacinia tellus semper dolor congue tincidunt id vel libero. Class aptent taciti sociosqu ad litora torquent per conubia nostra, per inceptos himenaeos. ''' | ||

| + | |- | ||

| + | | '''Profesor''' | ||

| + | |||

| + | <br> | ||

| + | texto descriptor. | ||

| + | |} | ||

| + | |||

| + | =='''¿Dónde y cuando?'''== | ||

| + | <br> | ||

| + | Lugar: DUOC UC, sede Padre Alonso Ovalle. | ||

| + | |||

| + | ==Patrocinio== | ||

| + | Le interesa participar con un stand en el evento y su logo en la página del Tour? | ||

| + | Revise las [https://www.owasp.org/images/8/8c/LatamTour2016OportunidadesdePatrocinio.pdf '''Oportunidades de patrocinio'''] | ||

| + | <br><br> | ||

| + | Sus consultas puede canalizarlas con el Secretario Ejecutivo OWASP Chile. [mailto:[email protected] Leonardo Pizarro] | ||

| + | <br> | ||

| + | |||

| + | =='''¿Dónde y cuando?'''== | ||

| + | <br> | ||

| + | Lugar: DUOC UC, sede Padre Alonso Ovalle. | ||

| + | <br> | ||

| + | Dirección: Alonso de Ovalle 1586, Santiago Centro (metro Moneda) | ||

| + | <br> | ||

| + | Fecha: Miércoles 20 de Abril de 2016. | ||

| + | <br> | ||

| + | [[File:SCL mapa.jpg | 90%]] | ||

| + | <br> | ||

| + | |||

| + | =='''Redes Sociales'''== | ||

| + | [[File:Twitterelvin.png|link=https://twitter.com/owaspchile]] | ||

=ECUADOR= | =ECUADOR= | ||

| + | |||

| + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| + | |- | ||

| + | | valign="center" bgcolor="#CCCCEE" align="center" colspan="2" | '''OWASP LATAM TOUR 2016''' | ||

| + | |- | ||

| + | | valign="left" height="80" bgcolor="#EEEEEE" align="left" colspan="2" | | ||

| + | |||

| + | El proyecto abierto de seguridad en aplicaciones Web (OWASP por sus siglas en inglés) es una comunidad abierta dedicada a habilitar a las organizaciones para desarrollar, comprar y mantener aplicaciones confiables. Todas la herramientas, documentos, foros y capítulos de OWASP son gratuitos y abierto a cualquiera interesado en mejorar la seguridad de aplicaciones. Abogamos por resolver la seguridad de aplicaciones como un problema de gente, procesos y tecnología porque las soluciones más efectivas incluyen mejoras en todas estas áreas. | ||

| + | |||

| + | Nuestra libertad de presiones comerciales nos permite proveer información sobre seguridad en aplicaciones sin sesgos, práctica y efectiva. OWASP no está afiliada a ninguna compañia de tecnología, aunque soportamos el uso informado de tecnologías de seguridad comerciales. Parecido a muchos proyectos de software de código abierto, OWASP produce muchos materiales en una manera abierta y colaborativa. La Fundación OWASP es una entidad sin ánimo de lucro para asegurar el éxito a largo plazo del proyecto. | ||

| + | |||

| + | Uno de los eventos mas reconocidos a nivel mundial, en el ámbito de seguridad de aplicaciones web, es el OWASP Latam Tour 2016, el cual se desarrollará en varios países de latinoamérica, incluyendo Ecuador. | ||

| + | |||

| + | El LatamTour consiste de dos días: | ||

| + | |||

| + | |||

| + | * '''Talleres:''' Jueves 14 de abril de 2016 con costo<br><br> | ||

| + | * '''Conferencias GRATUITAS:''' Viernes 15 de abril de 2016<br> | ||

| + | |||

| + | Update [18 de abril de 2016]: Damos las gracias a los que participaron del taller de Pentest de WebApps, y por su puesto a todos los 108 asistentes que participaron en el evento del 15 de abril! Cada vez somos mas! | ||

| + | |||

| + | |||

| + | |} | ||

| + | <br> | ||

| + | |||

| + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| + | |- | ||

| + | | align="center" style="background:#4B0082;" colspan="2" | <span style="color:#ffffff"> '''TALLERES'''</span> | ||

| + | |- | ||

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Fecha''' | ||

| + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Jueves 14 de abril de 2016 ''' | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Escuela Politecnica Nacional''': [https://goo.gl/maps/3a4S2AMJCjN2 Edificio Aulas y Relación con el Medio Externo (EARME)]<br> | ||

| + | '''Audiencia máxima''': 20 personas por taller<br> | ||

| + | |- | ||

| + | | align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''TALLER 1'''</span> | ||

| + | |- | ||

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Taller''' | ||

| + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Introduccion a la Programacion Segura en PHP''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | [[File:MarioFarias2.png]] | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="justify" | | ||

| + | |||

| + | Defectos, errores y fallas de software en la lógica de los programas son comúnmente la causa de las vulnerabilidades de software. Expertos profesionales en seguridad del software han demostrado que la mayoría de las vulnerabilidades se deben a errores en la programación. Por lo tanto, la educación de los desarrolladores de software sobre las prácticas de codificación segura se ha convertido en una necesidad inevitable para las organizaciones. | ||

| + | |||

| + | Los delincuentes informáticos tratan de encontrar vulnerabilidades de seguridad en las aplicaciones o servidores, y luego tratan de explotar estas vulnerabilidades para robar información, corromper programas, comprometer datos, y ganar control de los sistemas informáticos. Se debe utilizar técnicas de programación segura y las mejores prácticas para desarrollar código de alta calidad para evitar ataques y comprometimiento de las aplicaciones. | ||

| + | |||

| + | Este taller dará un mejor enteendimiento a los desarrolladores y programadores de software para identificar fallas de seguridad y a desarrollar de forma segura aplicaciones web hechas en PHP. Todo se lo realizará siguiendo las mejores prácticas de ciclo de vida de desarrollo de software (SDLC) que consiste en el diseño, implementación y despliegue de aplicaciones seguras. | ||

| + | |||

| + | |||

| + | '''Perfil del Trainer : ''' | ||

| + | |||

| + | '''[https://mx.linkedin.com/in/mario-farias-elinos-6484831 Mario Farias-Elinos, PhD]''', ORIGEN: Mexico<br> | ||

| + | Obtiene el titulo de Ingenieria en Cibernetica y en Sistemas Computacionales por la Universidad La Salle (ULSA), el grado de Maestro en Ciencias en la especialidad de Ingenieria Electrica opcion Computacion por el Centro de Investigacion y de Estudios Avanzados (CINVESTAV) del IPN en 1999, Doctor en Ciencias por parte del CINVESTAV-IPN. | ||

| + | |||

| + | Cuenta, por un lado, con casi 30 años de experiencia en el area de la seguridad en Tecnologias de Informacion y Comunicacion (TIC’s), y por el otro, con mas de 23 años de experiencia docente a nivel licenciatura y posgrado, de los cuales 20 años los ha dedicado a formar especilistas en el area de la seguridad en las TIC’s (esto en la ULSA, ITESM, UAL, UACH y EC-Council para Latinoamerica). | ||

| + | |||

| + | Ha impartido diversas conferencias, publicado articulos y capitulos de libro en el campo de la seguridad informatica. Sus lineas de investigacion son Seguridad de la informacion (no solo desde el punto de vista tecnico, sino tambien desde el punto de vista social, cultural y legal), rendimiento en redes y software libre. | ||

| + | |||

| + | Es miembro de diversas sociedades cientificas, como la Sociedad Mexicana de Ciencias de la Computacion, el Institute of Electrical and Electronics Engineers (IEEE) y la Red Tematica Iberoamericana de Criptografia y Seguridad de la Informacion. Actualmente es coordinador (CISO) a nivel nacional del grupo de Seguridad de RedCUDI (Internet-2 Mexico) desde el 2001, lider de la distribucion de GNU/Linux denominada Tlapixqui (apoyo a las actividades del NOC y SOC) y miembro del proyecto Honeynet Mexico, ademas de dedicarse a desarrollar herramientas y aplicaciones que apoyan las actividades de la seguridad de la informacion y a realizar pruebas de penetracion. | ||

| + | |||

| + | Tiene las certificaciones CEI, ECSS, ECIH, EDRP, PMIT, ECSP, ECES, ENSA, CEH, CHFI, ECSA, LPT, OSCP, LPIC-1, LPIC-2, LPIC-3, entre otras. | ||

| + | |||

| + | |||

| + | * '''Duracion:''' 8 horas (09:00 - 18:00), llegar con 30 minutos de anticipación para copiar material del taller<br> | ||

| + | * '''Precio:''' U$S250 (pago en USA)<br> | ||

| + | * '''Prerequisitos:''' Traer laptop, con mínimo 4GB en RAM y al menos 40GB de espacio libre<br> | ||

| + | * '''Para mayor informacion: [mailto:[email protected] [email protected]]<br> | ||

| + | * [https://www.eventbrite.com/e/owasp-latamtour-2016-taller-de-programacion-segura-con-php-tickets-23962426262 Registro online al Taller '''Introduccion a la Programacion Segura en PHP'''] (Pago con Tarjeta de Crédito o Paypal)<br><br> | ||

| + | <br> | ||

| + | |- | ||

| + | | align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''TALLER 2'''</span> | ||

| + | |- | ||

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Taller''' | ||

| + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''PenTest de Aplicaciones Web - OWASP Testing Guide 4''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | [[File:RamiroPulgar.jpg]] | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="justify" | | ||

| + | |||

| + | Las pruebas de intrusión a aplicaciones web son auditorías de seguridad en las que el penetration tester actúa como lo haría un posible atacante, pero con autorización; con el objetivo de analizar, encontrar y explotar vulnerabilidades de aplicaciones web corporativas. El curso se basará en el OWASP Top 10 y en OWASP Testing Guide 4, como marcos de referencia para realizar todo el proceso de pentest de aplicaciones web. | ||

| + | |||

| + | |||

| + | '''Perfil del Trainer : ''' | ||

| + | |||

| + | '''[https://ec.linkedin.com/in/ramiropulgar Ing. Ramiro Pulgar]''', ORIGEN: Ecuador<br> | ||

| + | Ramiro es CyberSecurity Expert de Blue Hat Consultores con mas de 16 años de experiencia en el campo de TICs y Seguridad de la Información, quien ha liderado y desarrollado proyectos y entrenamientos en Argentina, Brasil, Colombia, Ecuador, Panamá y República Dominicana. | ||

| + | |||

| + | Fundó el capítulo OWASP en Ecuador en el año 2010, y se ha desarrollado como líder y concientizador de OWASP, tanto a nivel comunitario, universitario, corporativo y gubernamental en Latinoamerica. | ||

| + | |||

| + | Tiene mas de 20 certificaciones internacionales vigentes en Seguridad de la Información, Investigación Forense y en Ciberseguridad. | ||

| + | |||

| + | |||

| + | * '''Duracion:''' 8 horas (09:00 - 18:00), llegar con 30 minutos de anticipación para copiar material del taller<br> | ||

| + | * '''Precio:''' U$S250 (pago en USA)<br> | ||

| + | * '''Prerequisitos:''' Traer laptop, con mínimo 4GB en RAM y al menos 40GB de espacio libre<br> | ||

| + | * '''Para mayor informacion: [mailto:[email protected] [email protected]]<br> | ||

| + | * [https://www.eventbrite.com/e/owasp-latamtour-2016-pentest-de-aplicaciones-web-owasp-testing-guide-tickets-24128853049 Registro online al Taller '''PenTest de Aplicaciones Web - OWASP Testing Guide 4'''] (Pago con Tarjeta de Crédito o Paypal)<br><br> | ||

| + | |- | ||

| + | |} | ||

| + | <br> | ||

| + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| + | |- | ||

| + | | align="center" style="background:#4B0082;" colspan="2" | <span style="color:#ffffff"> '''CONFERENCIAS GRATUITAS'''</span> | ||

| + | |- | ||

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Fecha''' | ||

| + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 15 de abril de 2016 ''' | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Escuela Politecnica Nacional''': [https://goo.gl/maps/3a4S2AMJCjN2 Escuela Politecnica Nacional] - Teatro Politécnico<br> | ||

| + | '''Audiencia máxima''': 300 personas<br> | ||

| + | |- | ||

| + | | align="center" style="background:#CCCCEE;" colspan="2" | '''REGISTRO''' | ||

| + | |- | ||

| + | | align="center" style="background:#EEEEEE;" colspan="2" | El ingreso al evento es '''GRATUITO''' - Es necesario el proceso de registro y lo podrá ubicar en el siguiente link <br><br> | ||

| + | <span style="text-decoration:blink;"><font size="5">[https://www.eventbrite.com/e/owasp-latam-tour-2016-quito-ecuador-tickets-21346246197 '''Link de Registro Gratuito a las Conferencias OWASP LATAM TOUR 2016 - Viernes 15 de abril''']</font></span><br><br> | ||

| + | '''Para mayor informacion : ''' Por favor comuníquese al correo [mailto:[email protected] [email protected]]<br> | ||

| + | |- | ||

| + | | align="center" style="background:#CCCCEE;" colspan="2" | '''PROMOCION''' | ||

| + | |- | ||

| + | | valign="left" height="80" bgcolor="#EEEEEE" align="center" colspan="2" | Durante todo el OWASP Latam Tour 2016 el costo de la membresía anual es de solamente USD 20. Seleccione '''ECUADOR''' durante el proceso de registro electrónico como miembro individual en el enlace disponible a continuación.<br> | ||

| + | [http://myowasp.force.com/memberappregion Hágase MIEMBRO DE OWASP AQUÍ]<br> | ||

| + | '''Si usted aun no es miembro OWASP, por favor considere unirse a nuestra organización para obtener descuentos en los talleres''' | ||

| + | |} | ||

| + | <br> | ||

| + | {|style="vertical-align:top;width:100%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| + | |- | ||

| + | | style="width:100%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="6" | '''DETALLES DE LAS CONFERENCIAS''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Horario''' | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Modulo''' | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Ponente''' | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Detalles''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 08:15 - 08:45 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Registro | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Registro | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Registro | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 08:45 - 09:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Bienvenida e Introducción a OWASP | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''[https://ec.linkedin.com/in/ramiropulgar Ing. Ramiro Pulgar]'''<br>Lider y Fundador del Capítulo OWASP Ecuador | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 09:00 - 10:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | El programador... es el culpable de la inseguridad en las aplicaciones web? | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''[https://mx.linkedin.com/in/mario-farias-elinos-6484831 Mario Farias-Elinos, PhD]''' (Mexico)<br>IT Security Researcher | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 10:00 - 11:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Tecnicas Avanzadas de Ocultamiento de Malware | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''[https://co.linkedin.com/in/davidfpereira/en Ing. David Pereira]''' (Colombia)<br>CyberSecurity Expert | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 11:00 - 12:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Atacando servicios ocultos dentro de la red TOR | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''[https://ec.linkedin.com/in/luis-alberto-pazmiño-gomez-1bb72a42 Ing. Luis Pazmiño]'''<br>CyberSecurity Expert | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 12:00 - 13:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Detectando ataques web a través de Honeypots | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''[https://twitter.com/aseguramientoec Ing. Luis Solis] / Ing. Jorge Robalino'''<br>InfoSecurity Researchers | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 13:00 - 14:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Break | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Break | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Break | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 14:00 - 15:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Xtreme Denial of Service (DoS) | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''Ing. Valeria Coronel'''<br>Ethical Hacker | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 15:00 - 16:00 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Rompiendo SSL con Delorian | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | '''Ing. Dennis Tenelanda'''<br>Ethical Hacker | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 16:00 - 16:15 | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Cierre del evento | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Cierre del evento | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Cierre del evento | ||

| + | |- | ||

| + | |} | ||

| + | <br><br> | ||

| + | Preguntas o Sugerencias: '''[mailto:[email protected] OWASP Capitulo Ecuador]'''<br><br> | ||

| + | =='''Redes Sociales'''== | ||

| + | [[File:Twitterelvin.png|link=https://twitter.com/owaspec]] | ||

| + | <br> | ||

| + | |||

| + | =GUATEMALA= | ||

| + | =='''25 de Abril de 2016 (Conferencia de Seguridad Gratuita)''' == | ||

| + | El evento más importante de la región llega nuevamente a Guatemala, '''OWASP Latam tour 2016!'''. <br>Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad Informatica y de Aplicaciones Web. | ||

| + | |||

| + | ==='''REGISTRO '''=== | ||

| + | [https://www.eventbrite.com/e/owasp-latam-tour-2016-guatemala-tickets-21347137864 Haga clic aquí para registrarse GRATIS a la conferencia!]<br> | ||

| + | |||

| + | <br> | ||

| + | |||

| + | ==='''UBICACION'''=== | ||

| + | |||

| + | [http://www.galileo.edu/ Universidad Galileo - www.galileo.edu]<br> | ||

| + | Auditorio Principal<br> | ||

| + | <br> | ||

| + | ===''' AGENDA'''=== | ||

| + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| + | |- | ||

| + | | style="width:90%" valign="middle" height="40" bgcolor="#4B0082" align="center" colspan="6" | <span style="color:#ffffff"> '''DETALLES DE LA CONFERENCIA - Lunes 25 de Abril (Universidad Galileo Salon 401)''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Horario''' | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Expositor''' | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Titulo''' | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Detalles''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 15:30 - 16:00 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Acreditación | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 16:00 - 16:15 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Salon 401 Torre 1 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | INAUGURACION | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | 16:15 - 17:00 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | Roberto Rimola - Salon 401 Torre 1 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | "Ingenieria Social, hacking de humanos." | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | Charla orientada a todos aquellos que quieren descubrir como funcionan los hacks en el ser humano, siendo este el eslabón mas débil en la seguridad debemos protegerlo contra sus vulnerabilidades. | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 17:00 - 17:30 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Dr. Marco Antonio To - Salon 401 Torre 1 | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | “Estado del Internet - Actividad mundial de ataques DDoS y en contra de Aplicaciones Web” | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Esta conferencia tiene el objetivo de mostrar las tendencias más nuevas en ataques a nivel mundial, desde ataques DDoS hasta las últimas formas de ataque contra aplicaciones web. Es importante que las personas que trabajan con tecnología y sobre todo en seguridad informática, tengan un panorama actualizado de las amenazas a nivel mundial. | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 17:30 - 18:00 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Luis Cordon - Salon 401 Torre 1 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | "Breaking the System, the age of pentest" | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Casos reales de intrusiones que he hecho utilizando vulnerabilidades que se encuentran en el OWASP TOP 10. | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 18:00 - 18:30 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Coffee Break | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 18:30 - 20:30 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Pablo Barrera - Salon 101 Torre 3 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Talleres: 1. Que tan vulnerable es la infraestructura critica de Guatemala? Deep Web | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Utilizando herramientas web y open source vamos a descubrir que tan vulnerables somos en Guatemala. En esta charla se utilizaran herramientas que cualquier persona tiene a su alcance y pueden generar información que un hacker puede utilizar para ganar acceso a servidores o sitios web sin autorización. | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 18:30 - 20:30 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Amilcar De Leon & Luis Cordon - Salon 401 Torre 1 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Talleres: 2. SQL Injection & CTF | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Pruebas de SQL Injection & CTF | ||

| + | |- | ||

| + | |} | ||

| + | |||

| + | <br> | ||

| + | |||

| + | =='''ORGANIZA: OWASP Chapter Guatemala, Universidad Galileo'''== | ||

| + | |||

| + | Te invitamos a ser parte del capítulo OWASP Guatemala. <br> | ||

| + | Toda la información del capítulo se encuentra en: [https://www.owasp.org/index.php/Guatemala Link al Sitio Web de OWASP Guatemala] | ||

=PERU= | =PERU= | ||

| + | {{:LatamTour2016 Peru}} | ||

| + | |||

| + | =HONDURAS= | ||

| + | [[File:HN_Banner.jpg |100% ]] | ||

| + | |||

| + | OWASP Honduras invita a estudiantes, desarrolladores, profesionales e interesados en la '''Seguridad de la Información''' al LatamTour de charlas OWASP. | ||

| + | |||

| + | == Charlas (gratuitas) Lunes 4 abril [[https://www.eventbrite.com/e/entradas-owasp-latam-tour-2016-honduras-23902962404 Registro de Asistentes]]== | ||

| + | |||

| + | {| class="wikitable" | ||

| + | |- | ||

| + | ! width="30" align="center" | Nro | ||

| + | ! width="450" align="center" | Expositor | ||

| + | ! width="230" align="center" | Título | ||

| + | ! width="590" align="center" | Descripción | ||

| + | |- | ||

| + | ! 1 | ||

| + | | '''UTH y OWASP''' | ||

| + | | Palabras de Bienvenida | ||

| + | | | ||

| + | |- | ||

| + | ! 2 | ||

| + | | '''Ing. Mario Orellana''' [El Salvador] <br>Profesional especialista en CiberSeguridad, dirige e implementa iniciativas de Infraestructura &Telecom. Actualmente es docente de Postgrado en la Universidad Don Bosco, con Especialización en Seguridad Informática. | ||

| + | | Análisis Forense de Aplicaciones Web | ||

| + | | Se aborda una introducción al Análisis Forense Digital de Aplicaciones Web, definiendo sus generalidades y diferencias con análisis forense tradicional. Se identificará herramientas y una metodología de investigación, con los puntos comunes para la detección de ataques. | ||

| + | |- | ||

| + | ! 3 | ||

| + | | '''Ing. Marco Aurelio Castro''' [Honduras] <br>Oficial de Seguridad de la Información en la Secretaría de Finanzas del gobierno de Honduras. Tiene la formación de Ethical Hacker, Network Security Administrator by Cobit Foundation. | ||

| + | | Ingeniería Social, el otro hacking. | ||

| + | | Más allá de la tecnología y los protocolos seguros. El eslabón más débil sigue siendo el "Factor Humano" ¿Cómo evitar que un informe con datos de clientes termine en el papelero, o que se entregue información privada a un amable desconocido en el teléfono? | ||

| + | |- | ||

| + | ! 4 | ||

| + | | | ||

| + | | '''Pausa de Café''' | ||

| + | | | ||

| + | |- | ||

| + | ! 5 | ||

| + | | '''Ing. Fredis Medina''' [Honduras] <br>Responsable de Operaciones y Telecomunicaciones en Banco Central de Honduras. Profesor de Maestría en Gestión Informatica [UNAH]. Profesor de Postgrado Maestría en Gestión de Tecnologías de Información [UNITEC] y Profesor en Pregrado de Universidad Tecnológica de Honduras. | ||

| + | | Gobernanza y Gestión Segura de los Datos | ||

| + | | La operación de los procesos de negocios de las instituciones requieren de una correcta gestión de los datos que son resguardados por estas; por tanto la privacidad y confidencialidad de los mismos debe estar conforme las normativas o directrices emanadas por quienes gobiernan dichas instituciones. | ||

| + | |- | ||

| + | ! 6 | ||

| + | | '''Ing. Carlos Allendes''' [Chile] <br> Presidente de OWASP Chile e Ingeniero Civil en Informática, co-fundador de OWASP Honduras y República Dominicana. Conferencista y entrenador en Desarrollo Seguro, QA y testing de aplicaciones. | ||

| + | | Desarrollo Seguro<br> ¿Y esto cómo me ayuda a cumplir PCI-DSS? | ||

| + | | Al usar técnicas de programación segura, que logren un código más estable en las aplicaciones, se inyecta un cambio cultural y una "Maduración de Capacidades" requeridas para cumplir la norma de seguridad exigida por la Industria de Tarjetas de Crédito (PCI-DSS). | ||

| + | |- | ||

| + | |} | ||

| + | |||

| + | == Cursos y Talleres (de pago) [[https://www.eventbrite.com/e/entradas-owasp-latam-tour-2016-honduras-23902962404 Registro de Asistentes]] == | ||

| + | {| class="wikitable floatleft" | ||

| + | | rowspan="2" | [[File:CarlosAllendesDroguett.jpg ]] | ||

| + | | '''Programación y Desarrollo Seguro usando OWASP''' | ||

| + | |- | ||

| + | | '''Carlos Allendes Droguett''', es Ingeniero Civil en Informática, especialista en procesos de Aseguramiento de la Calidad, QA Director, Desarrollador, Investigador e Innovador en Tecnología. Ha cursado los entrenamientos oficiales de CMMi, ITIL, ISTQB, Agile Dev. Está certificado en ITIL, Sistemas de Gestion Documental y Seguridad para Desarrollo de flujos de trabajo. | ||

| + | |||

| + | Participa en OWASP desde 2010, y ha fundado los capítulos de Chile, Honduras y República Dominicana. | ||

| + | Conferencista en congresos nacionales e internacionales sobre la temática de seguridad. | ||

| + | Habitualmente dicta entrenamientos en las materias de su especialidad, habiendo ya entrenado en Desarrollo Seguro y Testing de Seguridad a varios cientos de profesionales en latam. | ||

| + | Especialidades: investigación, Seguridad de la Información, Educación en Tecnologías. | ||

| + | |- | ||

| + | | '''Relator: Carlos Allendes D. [email protected]''' | ||

| + | | '''Taller Hands-On: Programación y Desarrollo Seguro usando OWASP''' | ||

| + | <br> | ||

| + | El objetivo del taller es entrenar a los participantes en técnicas de desarrollo seguro, entregando los conocimientos necesarios para entender la forma de mitigar vulnerabilidades usando “Librerias de API seguras” y los métodos específicos por lenguajes que recomienda OWASP (.NET, java, etc.-), en un contexto de reducir los riesgos más frecuentes para un aplicativo, en la web. | ||

| + | |} | ||

| + | |||

| + | {| class="wikitable floatleft" | ||

| + | | rowspan="2" | [[File:RD dummy03.jpg|195px ]] | ||

| + | | '''To Be Defined ''' | ||

| + | |- | ||

| + | | '''Profesor_2''' | ||

| + | |||

| + | <br> Texto descriptor. | ||

| + | |} | ||

| + | |||

| + | =='''¿Dónde y cuando?'''== | ||

| + | <br> | ||

| + | Lugar: Universidad Tecnológica de Honduras (UTH) | ||

| + | |||

| + | |||

| + | =='''Patrocinios '''== | ||

| + | <br> | ||

| + | Le interesa participar con un stand en el evento y su logo en la página del Tour? | ||

| + | Revise las [https://www.owasp.org/images/8/8c/LatamTour2016OportunidadesdePatrocinio.pdf '''Oportunidades de patrocinio'''] | ||

| + | <br><br> | ||

| + | Cualquier consulta puede canalizarla con los [mailto:[email protected] Coordinadores de Owasp Honduras] | ||

| + | <br> | ||

| + | |||

| + | =='''¿Dónde y cuando?'''== | ||

| + | <br> | ||

| + | Lugar: Universidad Tecnológica de Honduras (UTH) | ||

| + | <br> | ||

| + | Tegucigalpa, Honduras | ||

| + | <br> | ||

| + | Fecha: Lunes 4 de Abril | ||

| + | <br> | ||

| + | <br> | ||

| + | Hacer Click para ampliar mapa.<br> | ||

| + | [[File:HN mapa.jpg|link=https://goo.gl/maps/CPYyHkpUhQy]] | ||

| + | |||

| + | =='''Redes Sociales'''== | ||

| + | [[File:Twitterelvin.png|link=https://twitter.com/owasphn]] | ||

| + | |||

| + | =REPUBLICA DOMINICANA= | ||

| + | [[File:RD_banner05.jpg |90% ]] | ||

| + | |||

| + | OWASP República Dominicana invita a estudiantes, desarrolladores, profesionales e interesados en la '''Seguridad de la Información''' a nuestro primer evento gratuito de charlas OWASP. | ||

| + | |||

| + | == Charlas Jueves 7 abril [[https://www.eventbrite.com/e/owasp-latam-tour-2016-republica-dominicana-tickets-22468187955 Registro Gratuito a Charlas]] == | ||

| + | {| class="wikitable" | ||

| + | |- | ||

| + | ! width="30" align="center" | Nro | ||

| + | ! width="450" align="center" | Expositor | ||

| + | ! width="230" align="center" | Título | ||

| + | ! width="590" align="center" | Descripción | ||

| + | |- | ||

| + | ! 1 | ||

| + | | '''ITLA y OWASP''' | ||

| + | | Palabras de Bienvenida | ||

| + | | | ||

| + | |- | ||

| + | ! 2 | ||

| + | | '''Ing. Mario Orellana''' [El Salvador] <br>Profesional especialista en CiberSeguridad, dirige e implementa iniciativas de Infraestructura &Telecom. Actualmente es docente de Postgrado en la Universidad Don Bosco, con Especialización en Seguridad Informática. | ||

| + | | Análisis Forense de Aplicaciones Web | ||

| + | | Se aborda una introducción al Análisis Forense Digital de Aplicaciones Web, definiendo sus generalidades y diferencias con análisis forense tradicional. Se identificará herramientas y una metodología de investigación, con los puntos comunes para la detección de ataques. | ||

| + | |- | ||

| + | ! 3 | ||

| + | | '''Ing. Gustavo Solano''' [Honduras] <br> Responsable de la operación informática en el campus UTH de Tegucigalpa. Tiene la formación de Ingeniería y administración de servicios críticos de infraestructura, Network Security Administrator e ITIL. | ||

| + | | Ingeniería Social, el otro hacking. | ||

| + | | Más allá de la tecnología y los protocolos seguros. El eslabón más débil sigue siendo el "Factor Humano" ¿Cómo evitar que un informe con datos de clientes termine en el papelero, o que se entregue información privada a un amable desconocido en el teléfono? | ||

| + | |- | ||

| + | ! 4 | ||

| + | | | ||

| + | | Pausa de Café | ||

| + | | | ||

| + | |- | ||

| + | ! 5 | ||

| + | | '''Ing. Carlos Allendes''' [Chile] <br> Presidente de OWASP Chile e Ingeniero Civil en Informática, co-fundador de OWASP Honduras y República Dominicana. Conferencista y entrenador en Desarrollo Seguro, QA y testing de aplicaciones. | ||

| + | | Desarrollo Seguro<br> ¿Y esto cómo me ayuda a cumplir PCI-DSS? | ||

| + | | Al usar técnicas de programación segura, obtienes código más robusto y aplicaciones más seguras. Eso requiere un cambio cultural y planificar ese cambio y esa "Maduración de Capacidades", necesarias para cumplir la norma de seguridad exigida por la Industria de Tarjetas de Crédito (PCI-DSS). | ||

| + | |- | ||

| + | ! 6 | ||

| + | | '''Ing. Saira Isaac H.''' [Rep.Dominicana]<br>Ingeniera en Tecnologías de la Información y Comunicación. Tecnologa en Redes y Especialista en Seguridad Informática. | ||

| + | | Su Aplicación es Segura? Demuestrelo al auditor. | ||

| + | | Como medir objetivamente el nivel de seguridad logrado por una aplicación. Como comparar dos aplicaciones y establecer cual es más segura.? Puedo certificar el nivel de seguridad de mi aplicación ante el mercado informático?? | ||

| + | |- | ||

| + | |} | ||

| + | |||

| + | == Cursos/Taller[[https://www.eventbrite.com/e/owasp-latam-tour-2016-republica-dominicana-tickets-22468187955 Registro de Asistentes]] == | ||

| − | = | + | {| class="wikitable floatleft" |

| − | + | | rowspan="2" | [[File:CarlosAllendesDroguett.jpg ]] | |

| − | = | + | | '''Programación y Desarrollo Seguro usando OWASP''' |

| − | ==''' | + | |- |

| − | [https://www. | + | | '''Carlos Allendes Droguett''', es Ingeniero Civil en Informática, especialista en procesos de Aseguramiento de la Calidad, QA Director, Desarrollador, Investigador e Innovador en Tecnología. Ha cursado los entrenamientos oficiales de CMMi, ITIL, ISTQB, Agile Dev. Está certificado en ITIL, Sistemas de Gestion Documental y Seguridad para Desarrollo de flujos de trabajo. |

| + | |||

| + | Participa en OWASP desde 2010, y ha fundado los capítulos de Chile, Honduras y República Dominicana. | ||

| + | Conferencista en congresos nacionales e internacionales sobre la temática de seguridad. | ||

| + | Habitualmente dicta entrenamientos en las materias de su especialidad, habiendo ya entrenado en Desarrollo Seguro y Testing de Seguridad a varios cientos de profesionales en latam. | ||

| + | Especialidades: investigación, Seguridad de la Información, Educación en Tecnologías. | ||

| + | |- | ||

| + | | '''Relator: Carlos Allendes D. [email protected]''' | ||

| + | | '''Taller Hands-On: Programación y Desarrollo Seguro usando OWASP''' | ||

| + | <br> | ||

| + | El objetivo del taller es entrenar a los participantes en técnicas de desarrollo seguro, entregando los conocimientos necesarios para entender la forma de mitigar vulnerabilidades usando “Librerias de API seguras” y los métodos específicos por lenguajes que recomienda OWASP (.NET, java, etc.-), en un contexto de reducir los riesgos más frecuentes para un aplicativo, en la web. | ||

| + | |} | ||

| + | |||

| + | {| class="wikitable floatleft" | ||

| + | | rowspan="2" | [[File:RD dummy03.jpg|195px ]] | ||

| + | | '''To Be Defined ''' | ||

| + | |- | ||

| + | | '''Profesor_2''' | ||

| + | |||

| + | <br> | ||

| + | texto descriptor. | ||

| + | |} | ||

| + | |||

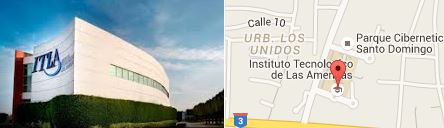

| + | =='''¿Dónde y cuando?'''== | ||

| + | <br> | ||

| + | Lugar: Instituto Tecnológico de Las Americas (ITLA) | ||

| + | |||

| + | =='''Patrocinios'''== | ||

| + | |||

| + | Le interesa participar con un stand en el evento y su logo en la página del Tour? | ||

| + | Pueden revisar las [https://www.owasp.org/images/8/8c/LatamTour2016OportunidadesdePatrocinio.pdf '''Oportunidades de patrocinio'''] | ||

| + | <br><br> | ||

| + | Cualquier consulta puede canalizarla con el Presidente Owasp R.Domnicana: [mailto:jonathan.correa@owasp.org Jonathan Correa] | ||

| + | <br> | ||

| − | == ''' | + | =='''¿Dónde y cuando?'''== |

| + | <br> | ||

| + | Lugar: Instituto Tecnológico de Las Americas (ITLA) [https://goo.gl/maps/7jZZBvBeb1S2 mapa] | ||

| + | <br> | ||

| + | Parque Cibernético, República Dominicana | ||

| + | <br> | ||

| + | Fecha: Jueves 7 de Abril | ||

| + | <br> | ||

| + | <br> | ||

| + | Hacer click para ampliar mapa.<br> | ||

| + | [[File:RD_mapa.jpg|link=https://goo.gl/maps/7jZZBvBeb1S2]] | ||

| − | + | =='''Redes Sociales'''== | |

| − | + | [[File:Twitterelvin.png|link=]] | |

| − | == '''Conferencia | + | =URUGUAY= |

| − | El evento más importante de la región llega nuevamente a Uruguay, OWASP Latam tour 2016!. Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. | + | =='''URUGUAY: 21 de Abril de 2016 (Conferencia de Seguridad Gratuita)''' == |

| + | El evento más importante de la región llega nuevamente a Uruguay, '''OWASP Latam tour 2016!'''. <br>Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. | ||

| + | ==='''REGISTRO '''=== | ||

| + | [https://www.eventbrite.com/e/owasp-latam-tour-2016-montevideo-uruguay-tickets-21346997444 Haga clic aquí para registrarse GRATIS a la conferencia!]<br> | ||

| − | + | <br> | |

| − | + | ==='''UBICACION'''=== | |

| + | [http://www.ort.edu.uy/ Universidad ORT Uruguay - www.ort.edu.uy]<br> | ||

Auditorio Principal<br> | Auditorio Principal<br> | ||

| + | Cuareim 1451, Montevideo 11100 | ||

Montevideo, Uruguay. <br> | Montevideo, Uruguay. <br> | ||

| + | <br> | ||

| + | ===''' AGENDA'''=== | ||

| + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| + | |- | ||

| + | | style="width:90%" valign="middle" height="40" bgcolor="#4B0082" align="center" colspan="6" | <span style="color:#ffffff"> '''DETALLES DE LA CONFERENCIA - Jueves 21 de Abril (Universidad ORT Uruguay)''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Horario''' | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Expositor''' | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Titulo''' | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Detalles''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 19:00 - 19:30 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Acreditación | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 19:30 - 20:30 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Flávio K. Shiga (BRASIL) | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | ¿Cuánto quiere pagar? | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Currently it is very common for companies which sell products over the internet, outsourcing the payment service in order to avoid investments for developing these features, as well as compliance issues and other responsibilities of payments, such as chargeback. I did a research in some ways of payment through the web, like mobile payment and payment gateways. Therefore I demonstrated how to intercept the communication between the e-commerce and some payment gateways, that allows me to change the value of the products of any of their e-commerce and finalize the purchase. Some cases is possible to impact all the e-commerces that use a specific payment gateway, with API vulnerable and not vulnerable. Based on this, I have analysed issue related to: Insecure API Integration; Cloud computing, because the payment gateways are cloud based and their clients are dependent, related to vulnerability identification, correction and management; Impacts +300 thousand e-commerces as well as Law, Image and Financial impacts; E-commerce fraud: Most companies do not analyse the values of the products were sold or there is a fault in this process. | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | 20:30 - 20:45 | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | Coffee - Break | ||

| + | | style="width:15%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | | ||

| + | | style="width:60%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 20:45 - 21:30 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Hector Aguirre (PARAGUAY) | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Seguridad de hoy en día | ||