This site is the archived OWASP Foundation Wiki and is no longer accepting Account Requests.

To view the new OWASP Foundation website, please visit https://owasp.org

Difference between revisions of "LatamTour2015"

Andreavillar (talk | contribs) (→OWASP Latam Tour - Lima 2015) |

(→CONFERENCIAS) |

||

| (147 intermediate revisions by 16 users not shown) | |||

| Line 18: | Line 18: | ||

* Guatemala, '''Guatemala''': April, 21st-22nd 2015 | * Guatemala, '''Guatemala''': April, 21st-22nd 2015 | ||

* Buenos Aires, '''Argentina''': April, 24th 2015 | * Buenos Aires, '''Argentina''': April, 24th 2015 | ||

| − | * Caracas, '''Venezuela''': April, | + | * Caracas, '''Venezuela''': April, 24th 2015 |

<br> | <br> | ||

<br> | <br> | ||

| Line 88: | Line 88: | ||

<br> | <br> | ||

| − | ''By your submission you agree to the [https:// | + | ''By your submission you agree to the [https://docs.google.com/document/d/1XcN65IMjfi_Rsd1zFq6DwvclSi-b_uFfTcBMyJjAmOc/pub '''OWASP Speaker Agreement'''] or [https://www.owasp.org/images/f/fa/LatamTour_2015_Training_Instructor_Agreement.pdf '''Instructor Agreement''']. |

=TEAM= | =TEAM= | ||

| Line 97: | Line 97: | ||

* Santiago, Chile: Carlos Allendes Droguett [[email protected]] | * Santiago, Chile: Carlos Allendes Droguett [[email protected]] | ||

* Guatemala, Guatemala: Pablo Barrera [[email protected]] | * Guatemala, Guatemala: Pablo Barrera [[email protected]] | ||

| − | * Santa Cruz de las Sierras, Bolivia: Daniel Torres [[email protected]] | + | * Santa Cruz de las Sierras, Bolivia: Daniel Torres [daniel.torres@owasp.org] & Elvin Mollinedo [elvin.mollinedo@owasp.org] |

* San Jose, Costa Rica: Michael Hidalgo [[email protected]] | * San Jose, Costa Rica: Michael Hidalgo [[email protected]] | ||

* Montevideo, Uruguay: Mateo Martinez [[email protected]] | * Montevideo, Uruguay: Mateo Martinez [[email protected]] | ||

| Line 118: | Line 118: | ||

=='''Patagonia: April, 10th-11th 2015'''== | =='''Patagonia: April, 10th-11th 2015'''== | ||

| − | ===Registrarse=== | + | {| class="wikitable" |

| + | |- | ||

| + | | '''Diapositivas''' | ||

| + | | '''Fotos''' | ||

| + | |- | ||

| + | | style="background:white" | [[File:TourPatagonia2015_Slides.jpg|150px|link=https://www.owasp.org/index.php/Patagonia/Latam_Tour_2015_Slides]]<br> | ||

| + | |||

| + | | style="background:white" | [[File:TourPatagonia2015_Fotos.png|150px|link=https://www.owasp.org/index.php/Patagonia/Latam_Tour_2015_Fotos]]<br> | ||

| + | |} | ||

| + | |||

| + | |||

| + | ===Registrarse (Finalizado)=== | ||

Los interesados en asistir al evento deben registrarse en:<br> | Los interesados en asistir al evento deben registrarse en:<br> | ||

[https://www.regonline.com/owasplatamtour15patagonia https://www.regonline.com/owasplatamtour15patagonia]<br> | [https://www.regonline.com/owasplatamtour15patagonia https://www.regonline.com/owasplatamtour15patagonia]<br> | ||

| + | ''Conferencias: Libres y gratuitas''<br> | ||

| + | ''Entrenamiento: 250 dólares''<br> | ||

| + | |||

| + | ===CTF Patagonia=== | ||

| + | Competencia de hacking "CTF Patagonia".<br> | ||

| + | Preparen, aputen,...., [http://ctf-ddn.rhcloud.com/ FUEGO!] | ||

| + | <br> | ||

| + | <br> | ||

| + | '''Felicitaciones Jose Mateo!'''<br> | ||

| + | Ganador del CTF 2015<br> | ||

| + | [[File:TourPatagonia2015_JoseMateo.JPG|300px]] | ||

===Agenda === | ===Agenda === | ||

| Line 172: | Line 194: | ||

|- | |- | ||

| 15:40 - 16:20 | | 15:40 - 16:20 | ||

| − | | Certificate Pinning | + | | [[media:OWASPLatamTour2015_Seguridad-Certificados-Digitales.pdf | Seguridad en Certificados Digitales - Certificate Pinning]] |

| Cristian Borghello | | Cristian Borghello | ||

|- | |- | ||

| Line 181: | Line 203: | ||

'''Sabado 11 de abril'''<br> | '''Sabado 11 de abril'''<br> | ||

| + | ''Valor del entrenamiento: u$s 250''<br> | ||

{| class="wikitable" | {| class="wikitable" | ||

|- | |- | ||

| Line 202: | Line 225: | ||

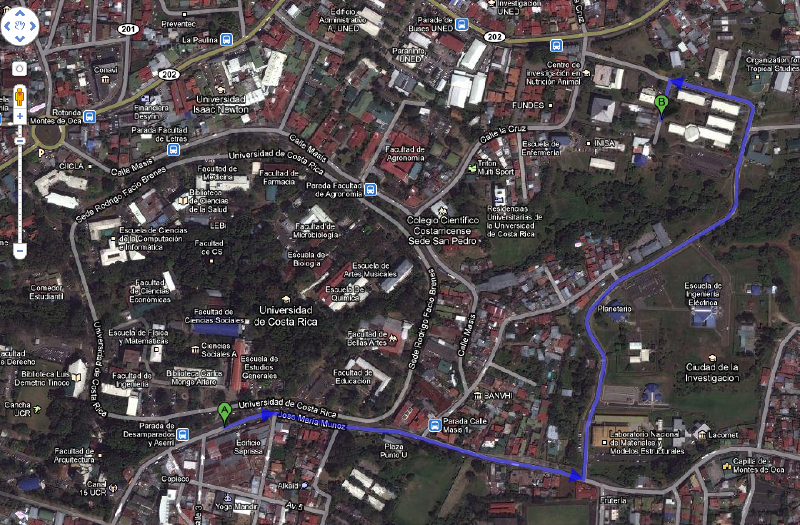

===¿Dónde?=== | ===¿Dónde?=== | ||

| + | '''Viernes 10'''<br> | ||

Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén<br> | Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén<br> | ||

[[File:Ubicacion.png|link=https://www.google.com.ar/maps/place/38%C2%B056'26.2%22S+68%C2%B003'15.5%22W/@-38.940623,-68.054305,228m/data=!3m2!1e3!4b1!4m2!3m1!1s0x0:0x0]] | [[File:Ubicacion.png|link=https://www.google.com.ar/maps/place/38%C2%B056'26.2%22S+68%C2%B003'15.5%22W/@-38.940623,-68.054305,228m/data=!3m2!1e3!4b1!4m2!3m1!1s0x0:0x0]] | ||

| + | <br><br> | ||

| + | '''Sabado 11'''<br> | ||

| + | Instituto Icono, Santa Fe 355, Neuquén<br> | ||

| + | [[File:MapaIFES.png|link=https://www.google.com.ar/maps/place/Icono+S.r.l./@-38.9517208,-68.0592463,16z/data=!4m2!3m1!1s0x960a33d10f798455:0xed1c52f760942955?hl=es-419]] | ||

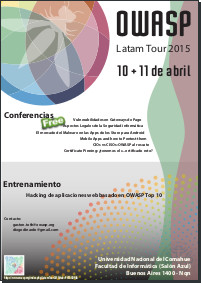

===Afiche para difusión=== | ===Afiche para difusión=== | ||

| − | [[File:PosterLatamtour2015-Patagonia.jpg|link=https://www.owasp.org/images/6/60/Poster_Latamtour.pdf]] | + | [[File:PosterLatamtour2015-Patagonia.jpg|link=https://www.owasp.org/images/6/60/Poster_Latamtour.pdf]]<br> |

| + | ''Gracias Mariano Sckerl por el diseño!'' | ||

===Patrocinio=== | ===Patrocinio=== | ||

| Line 251: | Line 280: | ||

<tr> | <tr> | ||

<td width="100">10:25</td> | <td width="100">10:25</td> | ||

| − | <td width="491"> | + | <td width="491">Building a High Interaction Honeypot: Implementation and logging techniques</td> |

| − | <td width="200"> | + | <td width="200">Fernando Catoira</td> |

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100"><b>10:50</b></td> | ||

| + | <td width="491"><b>Coffee break</b></td> | ||

| + | <td width="200">n/a</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

<td width="100">11:20</td> | <td width="100">11:20</td> | ||

| − | <td width="491"> | + | <td width="491">Cornucopia, la seguridad es un juego</td> |

| − | <td width="200"> | + | <td width="200">Leonardo Federico Rosso</td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 263: | Line 297: | ||

<td width="491">[https://www.owasp.org/index.php/LatamTour2015/VulnerabilidadesGatewayPago Vulnerabilidades en Gateways de Pago]</td> | <td width="491">[https://www.owasp.org/index.php/LatamTour2015/VulnerabilidadesGatewayPago Vulnerabilidades en Gateways de Pago]</td> | ||

<td width="200">[https://www.linkedin.com/in/ariancho Andrés Riancho]</td> | <td width="200">[https://www.linkedin.com/in/ariancho Andrés Riancho]</td> | ||

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100"><b>12:35</b></td> | ||

| + | <td width="491"><b>Almuerzo</b></td> | ||

| + | <td width="200">n/a</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

<td width="100">13:55</td> | <td width="100">13:55</td> | ||

| − | <td width="491">Threat not found!</td> | + | <td width="491">[https://speakerdeck.com/sheilaberta/threat-not-found Threat not found!]</td> |

| − | <td width="200">Sheila Berta</td> | + | <td width="200">[https://www.linkedin.com/in/sheilaberta Sheila Berta]</td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

<td width="100">14:20</td> | <td width="100">14:20</td> | ||

| − | <td width="491">Mobile | + | <td width="491">Mobile Apps and How To Pentest Them</td> |

| − | <td width="200"> | + | <td width="200">Gustavo Sorondo</td> |

| + | </tr> | ||

| + | <tr> | ||

| + | <td width="100"><b>15:10</b></td> | ||

| + | <td width="491"><b>Coffee break</b></td> | ||

| + | <td width="200">n/a</td> | ||

</tr> | </tr> | ||

<tr> | <tr> | ||

<td width="100">15:40</td> | <td width="100">15:40</td> | ||

| − | <td width="491"> | + | <td width="491">Por que la seguridad en el software es importante?</td> |

| − | <td width="200"> | + | <td width="200">Victor Rojo (HP Fortify)</td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 290: | Line 334: | ||

=='''Santiago: April, 8th-9th 2015'''== | =='''Santiago: April, 8th-9th 2015'''== | ||

| − | [https://www.owasp.org/index.php/Chile El Capítulo Chileno de OWASP], tiene el agrado de invitar a la conferencia LatamTour2015, con el auspicio de [http://www.duoc.cl/escuela/escuela-de-informatica-y-telecomunicaciones Duoc UC] sede Alonso Ovalle | + | [https://www.owasp.org/index.php/Chile El Capítulo Chileno de OWASP], tiene el agrado de invitar a la conferencia LatamTour2015, con el auspicio de [http://www.duoc.cl/escuela/escuela-de-informatica-y-telecomunicaciones Duoc UC] sede Alonso Ovalle. |

OWASP es una organización mundial sin fines de lucro dedicada a identificar y combatir las causas que hacen inseguro el software. Revise nuestra documentación y metodologías en los [[:Category:OWASP_Project|Proyectos OWASP]] donde encontrará valioso material de aplicación práctica en los ambientes corporativos. Asista a los talleres y conferencias del LatamTour y aprenda como sacar provecho a estos recursos de libre acceso. | OWASP es una organización mundial sin fines de lucro dedicada a identificar y combatir las causas que hacen inseguro el software. Revise nuestra documentación y metodologías en los [[:Category:OWASP_Project|Proyectos OWASP]] donde encontrará valioso material de aplicación práctica en los ambientes corporativos. Asista a los talleres y conferencias del LatamTour y aprenda como sacar provecho a estos recursos de libre acceso. | ||

| Line 298: | Line 342: | ||

<br> | <br> | ||

Para asistentes registrados se sortean 5 membresías, que permiten acceder gratis (o con descuento preferente) a eventos y talleres OWASP durante 12 meses. | Para asistentes registrados se sortean 5 membresías, que permiten acceder gratis (o con descuento preferente) a eventos y talleres OWASP durante 12 meses. | ||

| + | Inscribase y asegure su confirmación de reserva preferente. | ||

<br> | <br> | ||

{|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| Line 330: | Line 375: | ||

| style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 11:10 - 12:00 | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 11:10 - 12:00 | ||

| style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Analizando tráfico WIFI de smartphones | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Analizando tráfico WIFI de smartphones | ||

| − | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Yago | + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Yago F. Hansen (ESPAÑA) |

| − | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Intercepción on-line del tráfico wi-fi en conexiones de smartphone y tecnicas de hacking. | + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | ¿Es seguro utilizar redes WiFi? Intercepción on-line del tráfico wi-fi en conexiones de smartphone y tecnicas de hacking. |

|- | |- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 12:00 - 12: | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 12:00 - 12:40 |

| − | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Estado transparente, descentralización y confianza | + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Estado transparente, descentralización y confianza ¿Apoyado con Tecnología? |

| style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Esteban Valenzuela Van Treek (Escritor, doctor en Historia, ex alcalde/diputado, Director de Ciencia Política U.A.Hurtado) | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Esteban Valenzuela Van Treek (Escritor, doctor en Historia, ex alcalde/diputado, Director de Ciencia Política U.A.Hurtado) | ||

| − | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Potenciar | + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | |

| + | *Potenciar la descentralización, regionalismo y trasparencia, apoyándose en la tecnología e internet. | ||

| + | *Panelista Invitado: Larry Vargas Poblete (Ing.Civil Informático y Magister Ciencia Política y Gobierno U.Chile). | ||

|-|- | |-|- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 12: | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 12:45 - 13:10 |

| − | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Gestionar la inversión en seguridad con | + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Gestionar la inversión en seguridad con OpenSAMM. Donde Iniciar? |

| style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Carlos Allendes Droguett (CHILE) | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Carlos Allendes Droguett (CHILE) | ||

| − | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Enfoque | + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Enfoque Técnico y Ecónomico para maximizar el retorno de la inversión en hacking etico, pentesting, desarrollo seguro, análisis del código, pruebas de seguridad. |

|- | |- | ||

|- | |- | ||

| Line 350: | Line 397: | ||

|- | |- | ||

|- | |- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 14:50 - 15: | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 14:50 - 15:40 |

| style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Hacking efectivo: Desde una credencial hasta el Domain Admin en un solo día | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Hacking efectivo: Desde una credencial hasta el Domain Admin en un solo día | ||

| style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Ricardo Supo P. (PERU) | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Ricardo Supo P. (PERU) | ||

| Line 356: | Line 403: | ||

|- | |- | ||

|- | |- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 15: | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 15:40 - 16:30 |

| style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | HTTPS: Usted, úselo bien. | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | HTTPS: Usted, úselo bien. | ||

| style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Cristián Rojas, CLCERT U.de Chile | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Cristián Rojas, CLCERT U.de Chile | ||

| Line 362: | Line 409: | ||

|- | |- | ||

|- | |- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | 16: | + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | 16:30 - 16:40 |

| style="width:27%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | Coffee - Break | | style="width:27%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | Coffee - Break | ||

| style="width:23%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | | | style="width:23%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | | ||

| Line 368: | Line 415: | ||

|- | |- | ||

|- | |- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 16: | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 16:40 - 17:20 |

| − | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Seguridad Incorporada al Ciclo de Desarrollo |

| − | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Alejandro Johannes (CHILE) |

| − | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | | + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Principios y fundamentos para disponer de una gestión con seguridad y calidad en el Ciclo de Desarrollo de aplicaciones. |

| + | |- | ||

|- | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 17:20 - 18:00 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Importancia de la seguridad en el software | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Hector Takami (MEXICO) | ||

| + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | En lo que respecta a la seguridad del software, dar importancia a proyectos como OpenSAMM e integrar estas sugerencias en un modelo de seguridad aplicativa. | ||

|- | |- | ||

|- | |- | ||

| − | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | + | |- |

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 18:00 - 18:10 | ||

| style="width:27%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Cierre del evento | | style="width:27%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Cierre del evento | ||

| style="width:23%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Sorteo de Premios | | style="width:23%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Sorteo de Premios | ||

| − | | style="width:40%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | + | | style="width:40%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | membresías OWASP (entre inscritos) |

|- | |- | ||

|} | |} | ||

| Line 420: | Line 473: | ||

<br> | <br> | ||

===REGISTRO=== | ===REGISTRO=== | ||

| − | Recuerde que el ingreso al evento es <b> | + | Recuerde que el ingreso al evento es <b>TOTALMENTE GRATUITO, sólo debe registrarse previamente</b>.<br> |

| − | [https://www.regonline.com/owasplatamtour15colombia'''Pulsa aquí para registrarte al evento'''] | + | <b>--REGISTRO CERRADO POR CUPO LLENO--</b> |

| + | <!--[[File:Register.gif|link=https://www.regonline.com/owasplatamtour15colombia]]--> | ||

| + | <!--[https://www.regonline.com/owasplatamtour15colombia'''Pulsa aquí para registrarte al evento''']--> | ||

<br> | <br> | ||

<br> | <br> | ||

| Line 480: | Line 535: | ||

<br> | <br> | ||

<br> | <br> | ||

| − | + | Transmisión en VIVO por [[File:oficinavirtual.png|link=http://www.renata.edu.co]][[File:renata.png|link=http://www.renata.edu.co]]<br> | |

| + | <br> | ||

<br> | <br> | ||

| Line 488: | Line 544: | ||

<br> | <br> | ||

Cualquier consulta pueden escribir a [mailto:[email protected] Diego Ademir Duarte Santana] . | Cualquier consulta pueden escribir a [mailto:[email protected] Diego Ademir Duarte Santana] . | ||

| + | <br> | ||

| + | |||

| + | ===MEMORIAS=== | ||

| + | Ya se encuentran publicadas las memorias del evento pulsando [http://goo.gl/RlcIiW aquí.] | ||

<br> | <br> | ||

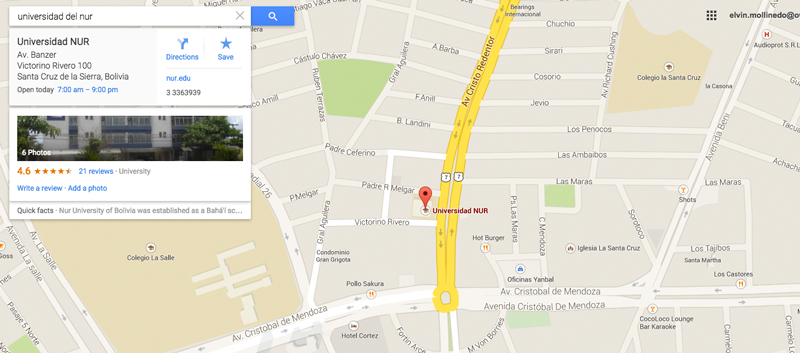

=BOLIVIA= | =BOLIVIA= | ||

| + | |||

[[File:Santa.jpg]] | [[File:Santa.jpg]] | ||

| Line 514: | Line 575: | ||

| − | |||

| − | + | '''Viernes 17 de abril y''' '''Sabado 18 de abril'''<br> | |

| − | + | {| class="wikitable" | |

| − | + | |- | |

| − | + | ! width="100" align="center" | Hora | |

| − | + | ! width="150" align="center" | Expositor | |

| − | + | ! width="450" align="center" | Conferencia | |

| − | + | ! width="150" align="center" | País | |

| − | + | ||

| − | + | |- | |

| − | + | ! 08:00 - 08:30 | |

| − | + | | colspan="3" style="text-align: center;" | Registro - Acreditación | |

| − | + | |- | |

| − | + | ! 08:30 - 09:00 | |

| − | + | | colspan="3" style="text-align: center;" | Video: Mundo Hacker - Proyecto OWASP | |

| − | + | |- | |

| − | + | ! 09:00 - 09:50 | |

| − | + | | Jaime Iván Mendoza Ribera | |

| − | + | | [https://www.owasp.org/images/8/86/Analisis_de_vulnerabilidades_web.pdf Análisis de vulnerabilidades web] | |

| − | + | | Santa Cruz, Bolivia | |

| − | + | |- | |

| − | + | ! 09:50 - 10:40 | |

| − | + | | Cesar Roberto Cuenca Díaz | |

| − | + | | [https://www.owasp.org/images/9/93/Desarrollo_Seguro_Principios_y_Buenas_Pr%C3%A1cticas..pdf Desarrollo Seguro Principios y Buenas Prácticas] . | |

| − | + | | La Paz, Bolivia | |

| − | + | |- | |

| − | + | ! 11:30 - 12:00 | |

| − | + | | colspan="3" style="text-align: center;" | Pausa para café | |

| − | + | |- | |

| − | + | ! 12:00 - 12:50 | |

| − | + | | Walter Camama Menacho | |

| − | + | | [https://www.owasp.org/images/3/3a/MiTM_a_nivel_de_browser_con_beef_y_metasploit.pdf MiTM a nivel de browser con beef y metasploit] | |

| − | + | | Trinidad, Bolivia | |

| − | + | |- | |

| − | + | ! 12:50 - 13:40 | |

| − | + | | Leonardo Camilo Quenta Alarcon | |

| − | + | | [https://www.owasp.org/images/5/5d/Seguridad_en_sistemas_financieros.pdf Seguridad en sistemas financieros. Buenas prácticas de programación y aplicación de pruebas de penetración OWASP] | |

| − | + | | La Paz , Bolivia | |

| − | + | |- | |

| − | + | ! 13:40 - 14:30 | |

| − | + | | Deyvi Bustamante Perez | |

| − | + | | [https://www.owasp.org/images/b/b1/Exploit_development.pdf Exploit development] | |

| − | + | | Sucre , Bolivia | |

| − | + | |-aps | |

| − | + | ! 14:30 - 15:00 | |

| − | + | | colspan="3" style="text-align: center;" | Pausa para café | |

| − | + | |- | |

| − | + | ! 15:00 - 15:50 | |

| − | + | | Gonzalo Nina Mamani | |

| − | + | | [https://www.owasp.org/images/7/71/Sistema_para_la_recolecci%C3%B3n_de_informaci%C3%B3n.pdf Sistema para la recolección de información orientado a la mejora en la evaluación de seguridad en aplicaciones Web] | |

| − | + | | Cochabamba , Bolivia | |

| − | + | |- | |

| − | + | ||

| − | + | ||

| − | + | ||

| − | + | {| class="wikitable" | |

| − | + | |- | |

| − | + | ! width="100" align="center" | Hora | |

| − | + | ! width="150" align="center" | Expositor | |

| − | + | ! width="450" align="center" | Conferencia | |

| − | + | ! width="150" align="center" | País | |

| − | + | ||

| − | + | |- | |

| − | + | ! 08:00 - 08:30 | |

| − | + | | colspan="3" style="text-align: center;" | Acreditación | |

| − | + | |- | |

| − | + | ! 09:00 - 09:50 | |

| − | + | | Alex Villegas y Roller Ibanez | |

| − | + | | [https://www.owasp.org/images/8/81/Business_Continuity_Planning_OWASP.pdf Gestión de continuidad del negocio un enfoque resilente basado en el estándar ISO 22301] | |

| − | + | | Cochabamba, Bolivia | |

| − | + | |- | |

| − | + | ! 09:50 - 10:40 | |

| − | + | | Richard Villca Apaza | |

| − | + | | [https://www.owasp.org/images/1/13/Debugging_Android_Apps.pdf Rompiendo el modelo de negocios: Debugging Android Apps] | |

| − | + | | La Paz, Bolivia | |

| − | + | |- | |

| − | + | ! 10:40 - 11:30 | |

| − | + | | Cristhian Lima Saravia | |

| − | + | | [https://www.owasp.org/images/3/32/Pleni.pdf Framework Pleni] | |

| − | + | | Cochabamba, Bolivia | |

| − | + | |- | |

| − | + | ! 11:30 - 12:00 | |

| − | + | | colspan="3" style="text-align: center;" | Pausa para café | |

| − | + | |- | |

| − | + | ! 12:00 - 12:50 | |

| − | + | | Elvin Vidal Mollinedo Mencia | |

| − | + | | [https://www.owasp.org/index.php/File:LOS_7_PECADOS_DEL_DESARROLO_WEB.pdf Los 7 pecados de un desarrollador Web] | |

| − | + | | Santa Cruz, Bolivia | |

| − | + | |- | |

| − | + | ! 12:50 - 13:40 | |

| − | + | | Alvaro Machaca Tola | |

| − | + | | [https://www.owasp.org/images/b/b3/Analisis_de_riesgo_usando_la_metodologia_OWASP.pdf Análisis de riesgos aplicando la metodología OWASP ] | |

| − | + | | La Paz , Bolivia | |

| − | + | |- | |

| − | + | ! 13:40 - 14:30 | |

| − | + | | Erick Calderon Mostajo | |

| − | + | | [https://www.owasp.org/images/7/77/Herramientas_de_Aprendizaje_OWASP.pdf Herramientas de Aprendizaje OWASP] | |

| − | + | | La Paz , Bolivia | |

| − | + | |- | |

| − | + | ! 14:30 - 15:00 | |

| − | + | | colspan="3" style="text-align: center;" | Pausa para café | |

| − | + | |- | |

| − | + | ! 15:00 - 15:50 | |

| − | + | | Daniel Torres Sandi | |

| − | + | | [https://www.owasp.org/images/6/6a/Headers_seguros.pdf Headers seguros en HTTP] | |

| − | + | | Sucre , Bolivia | |

| − | + | |- | |

| − | + | ! 15:50 - 16:50 | |

| − | + | | Gabriel Labrada Hernandez (MEXICO) | |

| − | + | | [https://www.owasp.org/images/9/96/HWsecurityAndCloudComputing_Final.pdf Seguridad en Hardware y los servicios en la nube] | |

| − | + | | Mexico | |

| − | + | |- | |

| − | + | ! 16:50 - 17:50 | |

| + | | Jacobo Tibaquira | ||

| + | | Atacando al atacante (DRAGON JAR) | ||

| + | | Colombia | ||

| + | |} | ||

=COSTA RICA= | =COSTA RICA= | ||

| Line 700: | Line 764: | ||

<tr> | <tr> | ||

<td bgcolor="#CED7EF" style="text-align: center">3:25-4:15 pm</td> | <td bgcolor="#CED7EF" style="text-align: center">3:25-4:15 pm</td> | ||

| − | <td bgcolor="#CED7EF"> | + | <td bgcolor="#CED7EF">Alejandro Castañeda </td> |

| − | <td bgcolor="#CED7EF"><b> | + | <td bgcolor="#CED7EF"><b>¿Por qué la seguridad en el software es importante?</b></td> |

</tr> | </tr> | ||

<tr> | <tr> | ||

| Line 714: | Line 778: | ||

</table> | </table> | ||

<br> | <br> | ||

| + | |||

=== PATROCINIO=== | === PATROCINIO=== | ||

Los interesados en participar con un stand en el evento y su logo en la página del Tour (entre otras posibilidades), pueden revisar las oportunidades de patrocinio | Los interesados en participar con un stand en el evento y su logo en la página del Tour (entre otras posibilidades), pueden revisar las oportunidades de patrocinio | ||

| Line 733: | Line 798: | ||

<tr> | <tr> | ||

<td width="96" bgcolor="#CED7EF" style="text-align: center">2:00</td> | <td width="96" bgcolor="#CED7EF" style="text-align: center">2:00</td> | ||

| − | <td width="212" bgcolor="#CED7EF"> | + | <td width="212" bgcolor="#CED7EF">Luis Cordon</td> |

<td width="482" bgcolor="#CED7EF"><b>OWASP Tools</b></td> | <td width="482" bgcolor="#CED7EF"><b>OWASP Tools</b></td> | ||

</tr> | </tr> | ||

| Line 810: | Line 875: | ||

'''Viernes 17 de Abril''' ''(Talleres)'' <br>'''Sábado 18 de Abril''' ''(Conferencia)'' | '''Viernes 17 de Abril''' ''(Talleres)'' <br>'''Sábado 18 de Abril''' ''(Conferencia)'' | ||

|- | |- | ||

| − | | valign="center" bgcolor="#CCCCEE" align="center" colspan="2" | ''' | + | | valign="center" bgcolor="#CCCCEE" align="center" colspan="2" | '''Descripción y Objetivo''' |

|- | |- | ||

| − | | valign="left" height="80" bgcolor="#EEEEEE" align="left" colspan="2" | '''OWASP LATAM TOUR,''' es una gira por Latino América que promueve la seguridad en aplicaciones web en diversas instituciones | + | | valign="left" height="80" bgcolor="#EEEEEE" align="left" colspan="2" | '''OWASP LATAM TOUR,''' es una gira por Latino América que promueve la seguridad en aplicaciones web en diversas instituciones como: universidades, organismos gubernamentales, empresas de TI y entidades financieras; buscando crear conciencia sobre la seguridad en las aplicaciones y puedan tomar decisiones informadas sobre los verdaderos riesgos de seguridad. |

| − | * | + | *Además del OWASP Top 10, la mayoría de los [[:Category:OWASP_Project|Proyectos OWASP]] no son ampliamente utilizados en los ambientes corporativos. En la mayoría de los casos esto no es debido a una falta de calidad en los proyectos o la documentación disponible, sino por desconocer donde se ubicarán en un Ecosistema de Seguridad de Aplicaciones empresarial. |

| − | *Esta serie de talleres y conferencias tienen como objetivo cambiar esta situación proporcionando una explicación sobre los proyectos OWASP | + | *Esta serie de talleres y conferencias tienen como objetivo cambiar esta situación proporcionando una explicación sobre los proyectos OWASP más maduros y listos para ser utilizados en el ámbito empresarial. |

|} | |} | ||

{|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

|- | |- | ||

| + | | align="center" style="background:#CCCCEE;" colspan="2" | <span style="color:#4B0082"> '''RESUMEN DE ACTIVIDADES'''</span> | ||

| + | |- | ||

| + | | align="center" style="background:#CCCCEE;" colspan="2" | <span style="color:#4B0082"> '''CONFERENCIAS (Sábado 18) <br> 100% Gratuitas'''</span> | ||

| + | |- | ||

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Fecha''' | ||

| + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 18 de Abril''' | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del Perú - Esquina Av. 28 de Julio con Av. Petit Thouars, Lima – Perú''' | ||

| + | |- | ||

| + | | align="center" style="background:#CCCCEE;" colspan="2" | <span style="color:#4B0082"> '''TALLERES (Viernes 17)'''</span> | ||

| + | |- | ||

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Fecha''' | ||

| + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | ''' Calle Dean Valdivia 148 - Piso 13 - San Isidro ''' | ||

| + | |- | ||

| + | |} | ||

| + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | ||

| align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''LIMA PERÚ'''</span> | | align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''LIMA PERÚ'''</span> | ||

|- | |- | ||

| Line 828: | Line 913: | ||

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Viernes 17 de Abril ''' | ||

| − | | valign="middle" bgcolor="#EEEEEE" align="left" | ''' | + | | valign="middle" bgcolor="#EEEEEE" align="left" | ''' Calle Dean Valdivia 148 - Piso 13 - San Isidro ''' |

|- | |- | ||

| align="center" style="background:#EEEEEE;" colspan="2" | Durante todo el OWASP LatamTour se estarán realizando talleres de capacitación dictados por destacados profesionales en la materia.<br> | | align="center" style="background:#EEEEEE;" colspan="2" | Durante todo el OWASP LatamTour se estarán realizando talleres de capacitación dictados por destacados profesionales en la materia.<br> | ||

| − | ''' | + | '''Duración:''' 8 horas<br> |

'''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General).<br> | '''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General).<br> | ||

| − | '''Para mayor informacion : ''' Por favor | + | '''Para mayor informacion : ''' Por favor comuníquese al correo [email protected]<br> |

| − | '''Link de Registro''': [ | + | '''Link de Registro''': ['''REGISTRATION IS CLOSE'''] '''<br> |

|- | |- | ||

| align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''TALLER 1'''</span> | | align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''TALLER 1'''</span> | ||

| Line 843: | Line 928: | ||

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Dragonjar.jpg|150px]] | | valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Dragonjar.jpg|150px]] | ||

| − | | valign="middle" bgcolor="#EEEEEE" align="left" | El taller de 0 a Ninja con Metasploit, busca detallar el uso de la herramienta Metasploit ampliamente utilizada en auditorias de seguridad por profesionales del área, desde su instalación y puesta a punto para el trabajo, hasta el uso de sus funciones para llevar a feliz | + | | valign="middle" bgcolor="#EEEEEE" align="left" | El taller de 0 a Ninja con Metasploit, busca detallar el uso de la herramienta Metasploit ampliamente utilizada en auditorias de seguridad por profesionales del área, desde su instalación y puesta a punto para el trabajo, hasta el uso de sus funciones para llevar a feliz término una auditoria en seguridad. |

De 0 a Ninja DragonJAR | De 0 a Ninja DragonJAR | ||

Este curso, altamente práctico, tiene una duración de 8 horas en las que los asistentes podrán acortar la curva de aprendizaje, gracias a la transmisión de conocimientos y experiencias de los docentes, altamente calificados, con el fin de que una vez finalizado el taller puedas aplicar los conocimientos adquiridos. | Este curso, altamente práctico, tiene una duración de 8 horas en las que los asistentes podrán acortar la curva de aprendizaje, gracias a la transmisión de conocimientos y experiencias de los docentes, altamente calificados, con el fin de que una vez finalizado el taller puedas aplicar los conocimientos adquiridos. | ||

| − | + | Duración: 1 día (8 horas) | |

====De 0 a Ninja con Metasploit==== | ====De 0 a Ninja con Metasploit==== | ||

*Introducción a Metasploit | *Introducción a Metasploit | ||

| − | *Introducción a la | + | *Introducción a la línea de comandos de Metasploit |

*Trabajando con Metasploit y sus componentes (msfconsole, msfcli, msfgui, msfweb, msfpayload, msfencode, msfvenom, etc…) | *Trabajando con Metasploit y sus componentes (msfconsole, msfcli, msfgui, msfweb, msfpayload, msfencode, msfvenom, etc…) | ||

*Etapas de un Pentesting y las herramientas para realizarlas incluidas en Metasploit | *Etapas de un Pentesting y las herramientas para realizarlas incluidas en Metasploit | ||

| − | *Post-Explotación, ya tengo shell … ¿ahora | + | *Post-Explotación, ya tengo shell … ¿ahora qué hago? |

*Trabajando con Meterpreter | *Trabajando con Meterpreter | ||

*Trabajo colaborativo usando Armitage/Cobalt Strike | *Trabajo colaborativo usando Armitage/Cobalt Strike | ||

| Line 862: | Line 947: | ||

'''Perfil del Trainer : ''' | '''Perfil del Trainer : ''' | ||

| − | '''[https://twitter.com/DragonJAR/ Jaime Andrés Restrepo (DragonJAR)]''', es Ingeniero en Sistemas y Telecomunicaciones de la Universidad de Manizales. Information Security Researcher con más de 10 años de experiencias en Ethical Hacking, Pen Testing y Análisis Forense. Docente Universitario en Pre y Post-Grado, Speaker y Organizador de diferentes eventos de Seguridad Informática, Co-Fundador del ACK Security Conference, Fundador de DragonJAR SAS y de La Comunidad DragonJAR, una de las comunidades de seguridad informática | + | '''[https://twitter.com/DragonJAR/ Jaime Andrés Restrepo (DragonJAR)]''', es Ingeniero en Sistemas y Telecomunicaciones de la Universidad de Manizales. Information Security Researcher con más de 10 años de experiencias en Ethical Hacking, Pen Testing y Análisis Forense. Docente Universitario en Pre y Post-Grado, Speaker y Organizador de diferentes eventos de Seguridad Informática, Co-Fundador del ACK Security Conference, Fundador de DragonJAR SAS y de La Comunidad DragonJAR, una de las comunidades de seguridad informática más grandes de habla hispana y referente en el sector. <br> |

* '''Duracion:''' 8 horas (El taller iniciará a las 9:00am y finaliza a las 6:00pm) | * '''Duracion:''' 8 horas (El taller iniciará a las 9:00am y finaliza a las 6:00pm) | ||

| Line 868: | Line 953: | ||

* '''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General). | * '''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General). | ||

| − | + | * '''Para mayor información : ''' Por favor comuníquese al correo [email protected] | |

| − | * '''Link de Registro''': [ | + | * '''Link de Registro''': ['''REGISTRO CERRADO '''] '''<br> <br> |

|- | |- | ||

| align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''TALLER 2'''</span> | | align="center" style="background: #4B0082;" colspan="2" | <span style="color:#ffffff">'''TALLER 2'''</span> | ||

|- | |- | ||

| style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Taller''' | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Taller''' | ||

| − | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | ''' | + | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Introducción a la Seguridad en Aplicaciones Web''' |

|- | |- | ||

| valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Cerullof.jpg|150px]] | | valign="middle" bgcolor="#EEEEEE" align="center" | [[Image:Cerullof.jpg|150px]] | ||

| − | | valign="middle" bgcolor="#EEEEEE" align="left" | | + | | valign="middle" bgcolor="#EEEEEE" align="left" | El contenido está alineado al OWASP TOP 10, documento referente sobre los riesgos de seguridad de las Aplicaciones Web. |

| − | ''' | + | '''Formato:''' |

| − | + | El taller combina la teoría y ejercicios prácticos. Los participantes aprenderán a identificar vulnerabilidades en sitios web específicamente diseñados con vulnerabilidades y errores de código, explotándolas utilizando diferentes técnicas y herramientas libres en un entorno controlado. | |

| − | ''' | + | '''Audiencia:''' IT Staff, Managers, System Architects, Information Security Professionals, Developers, QA Professionals. |

| − | ''' | + | '''Duración:''' 1 día - (8 horas) |

| − | ''' | + | '''Material a entregar:''' |

| − | - | + | - Material Impreso<br> |

| − | - OWASP Live CD | + | - OWASP Live CD incluyendo las herramientas utilizadas.<br> |

| − | - | + | - Certificado de Participación (CPE Points)<br> |

| − | ==== | + | ==== Introducción a la Seguridad de Aplicaciones Web. ==== |

| − | + | Los temas a cubrir son: | |

| − | * | + | *Introducción a la Seguridad de Aplicaciones Web. |

| − | * | + | *Tecnología usada en aplicaciones web. |

| − | * | + | *Áreas críticas en una aplicación web. |

| − | ** | + | **Inyección |

| − | **Cross Site Scripting (XSS) | + | **Cross Site Scripting (XSS). |

| − | **Broken Authentication and Session Management | + | **Broken Authentication and Session Management. |

| − | **Insecure Direct Object References | + | **Insecure Direct Object References. |

| − | **Cross Site Request Forgery | + | **Cross Site Request Forgery. |

| − | **Security Misconfiguration | + | **Security Misconfiguration. |

| − | **Insecure Cryptographic Storage | + | **Insecure Cryptographic Storage. |

| − | **Failure to restrict URL Access | + | **Failure to restrict URL Access. |

| − | **Insufficient Transport Layer Protection | + | **Insufficient Transport Layer Protection. |

| − | **Unvalidated Redirects and Forwards | + | **Unvalidated Redirects and Forwards. |

| − | *Secure Software Development Lifecycle (SSDLC) | + | **Secure Software Development Lifecycle (SSDLC) |

<br> | <br> | ||

'''Perfil del Trainer : ''' | '''Perfil del Trainer : ''' | ||

| − | '''[https://twitter.com/fcerullo Fabio Cerullo]''', | + | '''[https://twitter.com/fcerullo Fabio Cerullo]''', más de 10 años de experiencia en el campo de seguridad de la información adquirida a través de una amplia gama de industrias. Como CEO y Fundador de Cycubix, que ayuda a los clientes de todo el mundo mediante la evaluación de la seguridad de las aplicaciones desarrolladas internamente o por terceros, la definición de políticas y normas, la implementación de iniciativas de gestión de riesgos, así como la capacitación sobre el tema para desarrolladores, auditores , ejecutivos y profesionales de la seguridad. <br> |

| − | + | Como miembro de la Fundación OWASP, Fabio es parte de la Comisión de Educación Global, cuya misión es proporcionar formación y servicios educativos a las empresas, los gobiernos y las instituciones educativas en la seguridad de la aplicación, y ha sido nombrado Líder del Capítulo OWASP Irlanda desde principios de 2010. | |

| − | + | Posee una Maestría en Ingeniería Informática por la UCA y se ha obtenido los certificados CISSP y CSSLP por (ISC)2. <br> | |

| − | + | ||

| − | |||

* '''Duracion:''' 8 horas (El taller iniciará a las 09:00 am y finaliza a las 6:00pm) | * '''Duracion:''' 8 horas (El taller iniciará a las 09:00 am y finaliza a las 6:00pm) | ||

* '''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General). | * '''Precio:''' U$S200 (Miembros OWASP). $250 (Público en General). | ||

| − | + | * '''Para mayor información : ''' Por favor comuníquese al correo [email protected] | |

| − | * '''Link de Registro''': [https://www.regonline.com/owasplatamtour15lima''' | + | * '''Link de Registro''': [https://www.regonline.com/owasplatamtour15lima'''REGISTRO CERRADO!'''] '''<br> <br> |

|- | |- | ||

|} | |} | ||

| Line 934: | Line 1,018: | ||

| style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | | style="width:80%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | ||

|- | |- | ||

| − | | valign="middle" bgcolor="#EEEEEE" align="center" | Sábado 18 de Abril | + | | valign="middle" bgcolor="#EEEEEE" align="center" | '''Sábado 18 de Abril''' |

| − | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del | + | | valign="middle" bgcolor="#EEEEEE" align="left" | '''Universidad Tecnológica del Perú - Esquina Av. 28 de Julio con Av. Petit Thouars, Lima – Perú''' |

|- | |- | ||

| align="center" style="background:#CCCCEE;" colspan="2" | '''Precio y Registro''' | | align="center" style="background:#CCCCEE;" colspan="2" | '''Precio y Registro''' | ||

|- | |- | ||

| − | | align="center" style="background:#EEEEEE;" colspan="2" | El ingreso a las conferencias es '''GRATUITO''' - El proceso de registro lo podrá ubicar en el siguiente link : <br> | + | | align="center" style="background:#EEEEEE;" colspan="2" | El ingreso a las conferencias es '''100% GRATUITO''' - El proceso de registro lo podrá ubicar en el siguiente link : <br> |

| − | [https://www.regonline.com/owasplatamtour15lima''' | + | [https://www.regonline.com/owasplatamtour15lima'''EL REGISTRO SE ENCUENTRA ABIERTO!'''] |

<br> | <br> | ||

|- | |- | ||

| Line 955: | Line 1,039: | ||

| style="width:90%" valign="middle" height="40" bgcolor="#CCCCEE" align="center" colspan="6" | '''DETALLES DE LA JORNADA''' | | style="width:90%" valign="middle" height="40" bgcolor="#CCCCEE" align="center" colspan="6" | '''DETALLES DE LA JORNADA''' | ||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | ''' Horario ''' |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Tema''' |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Ponente''' |

| − | | style="width: | + | |- |

| + | | style="width:30%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 9:30 am | ||

| + | | style="width:35%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Acreditación | ||

| + | | style="width:35%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | OWASP PERU | ||

| + | |- | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 10:00 am | ||

| + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Presentación del evento | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Representante OEA - Pablo Zuñiga <br> | ||

| + | OWASP Perú [https://twitter.com/John_Vargas John Vargas] | ||

|- | |- | ||

| − | |||

| − | |||

| − | |||

| − | |||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 10:30 am |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Cyber War in Web and Mobile Applications |

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [https://twitter.com/stinguer88 Jesús González (ESP)] |

| − | |||

|- | |- | ||

| + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 11:20 am | ||

| + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Seguridad en Aplicaciones Móviles | ||

| + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" |[https://twitter.com/pITea_security Juan Pablo Quiñe (PER)] | ||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 12:10 pm |

| − | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | ¿Por qué la seguridad en el software es importante? | |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Sergio Carranza (PER) |

| − | | style="width: | ||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 14:40 pm |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Todos a Sh3ll34r! |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [https://twitter.com/gabsitus Gabriel Lazo (PER)] |

| − | |||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 15:30 pm |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Desarrollo Rápido y Seguro de Aplicaciones - ¿Es posible tener las dos cosas? |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [https://twitter.com/fcerullo Fabio Cerullo (ARG)] |

| − | |||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 16:20 pm |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Browser hijacking 4 fun'n profit! |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [https://twitter.com/NoxOner Josué Rojas (PER)] |

| − | |||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 17:00 |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Desde una Credencial hasta el Domain Admin en un solo día |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [https://twitter.com/ricardosupo Ricardo Supo (PER)] |

| − | |||

|- | |- | ||

| − | | style="width: | + | | style="width:30%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 17:40 |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Hackeando Carros en Latinoamérica |

| − | | style="width: | + | | style="width:35%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [https://twitter.com/DragonJAR Andrés Restrepo (COL) (DragonJAR)] |

| − | |||

|} | |} | ||

=URUGUAY= | =URUGUAY= | ||

| − | == ''' | + | == '''Conferencia: 15 de abril de 2015 ''' == |

El evento más importante de la región llega nuevamente a Uruguay, OWASP Latam tour 2015!. Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. | El evento más importante de la región llega nuevamente a Uruguay, OWASP Latam tour 2015!. Expositores internacionales estarán presentando conferencias sobre los temas más importantes en Seguridad en Aplicaciones. | ||

| Line 1,013: | Line 1,097: | ||

[http://www.ucu.edu.uy/ Universidad Católica del Uruguay]<br> | [http://www.ucu.edu.uy/ Universidad Católica del Uruguay]<br> | ||

Av. 8 de Octubre 2738<br> | Av. 8 de Octubre 2738<br> | ||

| + | Sala Bauza<br> | ||

Montevideo 11600 Montevideo, Uruguay. <br> | Montevideo 11600 Montevideo, Uruguay. <br> | ||

Ver en [https://www.google.com/maps/place/Universidad+Cat%C3%B3lica+del+Uruguay/@-34.888694,-56.159218,17z/data=!3m1!4b1!4m2!3m1!1s0x0:0x13508c3340b76e45 Google Maps] | Ver en [https://www.google.com/maps/place/Universidad+Cat%C3%B3lica+del+Uruguay/@-34.888694,-56.159218,17z/data=!3m1!4b1!4m2!3m1!1s0x0:0x13508c3340b76e45 Google Maps] | ||

<br> | <br> | ||

| − | == ''' | + | == '''Conferencias: Miércoles 15 de abril''' == |

| − | + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | |

| − | + | |- | |

| − | + | | style="width:90%" valign="middle" height="40" bgcolor="#4B0082" align="center" colspan="6" | <span style="color:#ffffff"> '''DETALLES DE LA CONFERENCIA - Miércoles 15 de Abril (Universidad Católica del Uruguay)''' | |

| − | + | |- | |

| − | + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Horario''' | |

| + | | style="width:27%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Expositor''' | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Titulo''' | ||

| + | | style="width:40%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | '''Detalles''' | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 17:30 - 18:00 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Acreditación | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | | style="width:40%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 18:00 - 18:45 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Cristian Borghello | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | [[media:OWASPLatamTour2015_Seguridad-Certificados-Digitales.pdf | Seguridad en Certificados Digitales - Certificate Pinning]] | ||

| + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Esta charla pretende demostrar en vivo la explotación de distintas vulnerabilidades en una aplicación móvil de tal manera que podamos revisar las causas y consecuencias, ademas recomendar las medidas de seguridad pertinentes. | ||

|- | |- | ||

| − | | | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 18:45 - 19:15 |

| − | | | + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Edgar Salazar |

| − | | | + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Inseguridad en Aplicaciones Móviles |

| + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Esta charla pretende demostrar en vivo la explotación de distintas vulnerabilidades en una aplicación móvil de tal manera que podamos revisar las causas y consecuencias, ademas recomendar las medidas de seguridad pertinentes. | ||

|- | |- | ||

| − | | | + | | style="width:10%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | 19:15 - 19:30 |

| − | | | + | | style="width:27%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | Coffee - Break |

| − | | | + | | style="width:23%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | |

| + | | style="width:40%" valign="middle" height="30" bgcolor="#CCCCEE" align="center" colspan="0" | | ||

|- | |- | ||

| − | |Carlos Eduardo Santiago | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 19:30 - 20:15 |

| − | |(IN)secure Development | + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Carlos Eduardo Santiago |

| − | |Forget Injection and XSS | + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | (IN)secure Development |

| + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Forget Injection and XSS | ||

This lecture aims to demonstrate simple traps in web development, and bad practices in addition to some factors are likely to cause critical security flaws. We will analyze some cases and demonstrate ways to mitigate and correct such failures. | This lecture aims to demonstrate simple traps in web development, and bad practices in addition to some factors are likely to cause critical security flaws. We will analyze some cases and demonstrate ways to mitigate and correct such failures. | ||

|- | |- | ||

| − | |Ricardo Supo Picón | + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 20:15 - 21:00 |

| − | |Hacking Efectivo: | + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Ricardo Supo Picón |

| − | |Los dominios windows están presentes en gran cantidad de organizaciones, en estos la autenticación de usuarios esta disponible en muchos servicios. En esta charla analizaremos los distintos tipos de autenticación de windows y como obtener credenciales locales y de dominio así mismo como a partir de una sola credencial se puede obtener más credenciales hasta obtener un administrador de dominio. Así mismo se detallará como poder realizar intrusiones masivas en red de computadores que ayudan a que un sólo hacker pueda multiplicar sus actividades y conseguir su objetivo en un sólo día, presentación de la herramienta Domainator. | + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Hacking Efectivo |

| + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Los dominios windows están presentes en gran cantidad de organizaciones, en estos la autenticación de usuarios esta disponible en muchos servicios. En esta charla analizaremos los distintos tipos de autenticación de windows y como obtener credenciales locales y de dominio así mismo como a partir de una sola credencial se puede obtener más credenciales hasta obtener un administrador de dominio. Así mismo se detallará como poder realizar intrusiones masivas en red de computadores que ayudan a que un sólo hacker pueda multiplicar sus actividades y conseguir su objetivo en un sólo día, presentación de la herramienta Domainator. | ||

| + | |-|- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | 21:00 - 21:30 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Viviana Basso | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | ¿Porque la seguridad en software es tan importante? | ||

| + | | style="width:40%" valign="middle" height="30" bgcolor="#EEEEEE" align="center" colspan="0" | Enfoque Tecnico y Ecónomico para maximizar el retorno de la inversión en hacking etico, pentesting, desarrollo seguro, análisis del código, pruebas de seguridad. | ||

| + | |- | ||

| + | | style="width:10%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | 21:30 - 22:00 | ||

| + | | style="width:27%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Cierre del evento | ||

| + | | style="width:23%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | Sorteo de Premios | ||

| + | | style="width:40%" valign="middle" height="30" bgcolor="#CCEEEE" align="center" colspan="0" | | ||

| + | |- | ||

|} | |} | ||

| − | + | <br> | |

| − | + | {|style="vertical-align:top;width:90%;background-color:#white;padding:10px;border:1px solid silver;" align="center" cellspacing="5" | |

| − | == ''' | + | |- |

| − | + | | align="center" style="background:#4B0082;" colspan="6" | <span style="color:#ffffff"> '''TALLERES (Jueves 16 de Abril)'''</span> | |

| − | === TRAINING 1: Hacking de aplicaciones web basado en OWASP Top 10 === | + | |- |

| − | + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Fecha''' | |

| − | + | | style="width:30%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Tema''' | |

| + | | style="width:20%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Lugar''' | ||

| + | | style="width:30%" valign="middle" bgcolor="#CCCCEE" align="center" colspan="0" | '''Detalles''' | ||

| + | |- | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="center" | ''' Jueves 16 de Abril ''' | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | TRAINING 1: Hacking de aplicaciones web basado en OWASP Top 10 (Costo: USD 250) by Cristian Borghello | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | Universidad Católica del Uruguay | ||

| + | | valign="middle" bgcolor="#EEEEEE" align="left" | Los desarrolladores son una raza extraña. Los Pentesters viven en una burbuja. Este entrenamiento ayuda a los desarrolladores a conocer sobre seguridad en el desarrollo web y a los Pentesters a probar aplicaciones web de forma adecuada. | ||

| − | + | Objetivos: - Conocer OWASP Top 10 (quick summary) - Aprender cómo comprobar cada vulnerabilidad desde el punto de vista del Desarrollador y del Pentester - Conocer recomendaciones desde el punto de vista del Pentester - Conocer recomendaciones desde el punto de vista del Desarrollador | |

| − | |||

| − | Objetivos: - Conocer OWASP Top 10 (quick summary) - Aprender cómo comprobar cada vulnerabilidad desde el punto de vista del Desarrollador y del Pentester - Conocer recomendaciones desde el punto de vista del Pentester - Conocer recomendaciones desde el punto de vista del Desarrollador | ||

Orientado a desarrolladores, pentesters y personas relacionados con el ciclo de vida del desarrollo de software o sus pruebas de seguridad. | Orientado a desarrolladores, pentesters y personas relacionados con el ciclo de vida del desarrollo de software o sus pruebas de seguridad. | ||

| − | + | |} | |

| − | + | [https://www.regonline.com/owasplatamtour15uruguay'''PARA REGISTRARSE AL EVENTO HAGA CLIC AQUI! - SIN COSTO'''] | |

| − | ''' | + | == '''Trainings: Jueves 16 de abril de 8am a 5pm''' == |

| − | + | === TRAINING 1: Hacking de aplicaciones web basado en OWASP Top 10 (Costo: USD 250) === | |

| − | ''' | + | '''Instructor:''' Cristian Borghello |

| − | + | Los desarrolladores son una raza extraña. Los Pentesters viven en una burbuja. Este entrenamiento ayuda a los desarrolladores a conocer sobre seguridad en el desarrollo web y a los Pentesters a probar aplicaciones web de forma adecuada. | |

| − | |||

| − | |||

| − | + | Objetivos: - Conocer OWASP Top 10 (quick summary) - Aprender cómo comprobar cada vulnerabilidad desde el punto de vista del Desarrollador y del Pentester - Conocer recomendaciones desde el punto de vista del Pentester - Conocer recomendaciones desde el punto de vista del Desarrollador | |

| − | + | Orientado a desarrolladores, pentesters y personas relacionados con el ciclo de vida del desarrollo de software o sus pruebas de seguridad. | |

| − | |||

| − | |||

| − | |||

[https://www.regonline.com/owasplatamtour15uruguay'''PARA INSCRIBIRSE HAGA CLIC AQUI!'''] | [https://www.regonline.com/owasplatamtour15uruguay'''PARA INSCRIBIRSE HAGA CLIC AQUI!'''] | ||

| Line 1,081: | Line 1,194: | ||

| − | == '''Caracas: April, | + | == '''Caracas: April, 24th 2015''' == |

| − | [[File: | + | [[File:Owaspbanner24.png| center |Owaspbanner24.png ]] |

<br> | <br> | ||

| Line 1,203: | Line 1,316: | ||

| + | = CTF = | ||

| + | |||

| + | Do you have an interest in security or are you a security professional? Either way, you have something to gain from the OWASP Security Shepherd LATAM Tour CTF. OWASP Security Shepherd has been designed and implemented with the aim of fostering and improving security awareness among a varied skill-set demographic. This project enables users to learn or to improve upon existing manual penetration testing skills. The OWASP Security Shepherd leaders have created a customised version of the project for this CTF. This CTF is for everyone and anyone, so check it out! Just ensure that you follow these rules when you take part; | ||

| + | |||

| + | == CTF Rules == | ||

| + | - No Denial of Service Attacks.<br> | ||

| + | - No automated Scans (you might get banned).<br> | ||

| + | - Do not generate large amounts of traffic.<br> | ||

| + | - No destructive attacks (don't delete stuff).<br> | ||

| + | - Confine hacking on the tasks that are explicitly free to hack.<br> | ||

| + | - If you find a cheat or trick to solve things more easily, please report it for Bonus Points.<br> | ||

| + | - The organizers might change the rules throughout the challenge.<br> | ||

| + | - Participants breaking these rules might be penalized or excluded from the competition.<br> | ||

| + | |||

| + | Play in the CTF now: [http://latam.securityshepherd.eu http://latam.securityshepherd.eu] | ||

| + | |||

| + | Follow the CTF twitter feed for CTF news: [https://twitter.com/LatamTourCtf https://twitter.com/LatamTourCtf] | ||

| + | |||

| + | Enjoying the CTF? Want to contribute? More information on the project here: [https://www.owasp.org/index.php/OWASP_Security_Shepherd https://www.owasp.org/index.php/OWASP_Security_Shepherd] | ||

<headertabs /> | <headertabs /> | ||

{{:LatamTour2015 Sponsors}} | {{:LatamTour2015 Sponsors}} | ||

Latest revision as of 15:43, 4 April 2016

- WELCOME

- CALL FOR PAPERS & TRAININGS

- TEAM

- PATAGONIA

- BUENOS AIRES

- CHILE

- COLOMBIA

- BOLIVIA

- COSTA RICA

- GUATEMALA

- PERU

- URUGUAY

- VENEZUELA

- SPONSORS

- CTF

Schedule

- Santiago, Chile: April, 8th-9th 2015

- Patagonia, Argentina: April, 10th-11th 2015

- Bucaramanga, Colombia: April, 14th 2015

- Montevideo, Uruguay: April, 15th-16th 2015

- Lima, Peru: April, 17th-18th 2015

- Santa Cruz, Bolivia: April 17th -18th 2015

- San Jose, Costa Rica: April, 21st 2015

- Guatemala, Guatemala: April, 21st-22nd 2015

- Buenos Aires, Argentina: April, 24th 2015

- Caracas, Venezuela: April, 24th 2015

REGISTRATION IS NOW OPEN, PLEASE CHECK THE LOCATION TAB YOU ARE INTERESTED IN

Latam Tour Objective

The OWASP Latam Tour objective is to raise awareness about application security in the Latin America region, so that people and organizations can make informed decisions about true application security risks. Everyone is free to participate in OWASP and all of our materials are available under a free and open software license.

We are proposing a chapters conference driven model in which the sessions are free for everybody and the costs are supported by a mix of funding i.e. OWASP Foundation, local chapter budget, external sponsorship, etc. 1-day training sessions are also offered in some tour stops. These sessions’ fees are $ 200USD for OWASP members and $ 250 USD for non-members (group discounts may apply).

Who Should Attend the Latam Tour?

- Application Developers

- Application Testers and Quality Assurance

- Application Project Management and Staff

- Chief Information Officers, Chief Information Security Officers, Chief Technology Officers, Deputies, Associates and Staff

- Chief Financial Officers, Auditors, and Staff Responsible for IT Security Oversight and Compliance

- Security Managers and Staff

- Executives, Managers, and Staff Responsible for IT Security Governance

- IT Professionals Interesting in Improving IT Security

- Anyone interested in learning about or promoting Web Application Security

Become an OWASP Member

As part of the OWASP Latam Tour, you could become an OWASP Member by ONLY paying 20 U$D. Show your support and become an OWASP member today!

Questions

- If you have any questions about the Latam Tour 2015, please send an email to [email protected] / [email protected]

Social Media

#Latamtour hashtag for your tweets for Latam Tour (What are hashtags?)

@AppSecLatam Twitter Feed (follow us on Twitter!) <twitter>34534108</twitter>

Do you want to give a talk or a training session in Latin America?

Please send your proposals to the corresponding chapter leader before February 1st 2015:

- Argentina (Buenos Aires): Martin Tartarelli via this Google form

- Argentina (Patagonia): Gaston Toth [[email protected]]

- Colombia: Diego Ademir Duarte [[email protected]]

- Costa Rica: Michael Hidalgo [[email protected]]

- Chile: Carlos Allendes Droguett [[email protected]]

- Guatemala: Pablo Barrera [[email protected]]

- Peru(Lima) : John Vargas [[email protected]] vía this Google form

- Uruguay: Mateo Martinez [[email protected]]

- Venezuela: Edgar Salazar [[email protected]]

By your submission you agree to the OWASP Speaker Agreement or Instructor Agreement.

Chapter Leaders

- Bucaramanga, Colombia: Diego Ademir Duarte [[email protected]]

- Santiago, Chile: Carlos Allendes Droguett [[email protected]]

- Guatemala, Guatemala: Pablo Barrera [[email protected]]

- Santa Cruz de las Sierras, Bolivia: Daniel Torres [[email protected]] & Elvin Mollinedo [[email protected]]

- San Jose, Costa Rica: Michael Hidalgo [[email protected]]

- Montevideo, Uruguay: Mateo Martinez [[email protected]]

- Caracas, Venezuela: Edgar Salazar [[email protected]]

- Buenos Aires, Argentina: Martin Tartarelli [[email protected]]

- Patagonia, Argentina: Gaston Toth [[email protected]]

- Lima, Peru: John Vargas [[email protected]]

Operations

- Fabio Cerullo,

- Andrea Villar

- Kate Hartmann

- Kelly Santalucia

Patagonia: April, 10th-11th 2015

| Diapositivas | Fotos |

|

|

Registrarse (Finalizado)

Los interesados en asistir al evento deben registrarse en:

https://www.regonline.com/owasplatamtour15patagonia

Conferencias: Libres y gratuitas

Entrenamiento: 250 dólares

CTF Patagonia

Competencia de hacking "CTF Patagonia".

Preparen, aputen,...., FUEGO!

Felicitaciones Jose Mateo!

Ganador del CTF 2015

Agenda

Viernes 10 de abril

| Hora | Conferencia | Expositor |

|---|---|---|

| 09:00 - 10:00 | Acreditacion | |

| 10:00 - 10:15 | Bienvenida e intoduccion a OWASP | |

| 10:20 - 11:00 | Vulnerabilidades en Gateways de Pago | Andrés Riancho |

| 11:00 - 11:30 | Pausa para café | |

| 11:30 - 12:00 | Aspectos Legales de la Seguridad informática |

Marcelo Campetella |

| 12:00 - 12:30 | El mercado del Malware en las Apps de los Store para Android | Claudio Caracciolo |

| 12:30 - 14:00 | Pausa para almuerzo | |

| 14:00 - 14:40 | Mobile Apps and how to Pentest them | Gustavo Sorondo |

| 14:40 - 15:10 | CIOs vs CISOs: OWASP al rescate | Mauro Graziosi |

| 15:10 - 15:40 | Pausa para café | |

| 15:40 - 16:20 | Seguridad en Certificados Digitales - Certificate Pinning | Cristian Borghello |

| 16:20 - 16:30 | Agradecimientos y cierre |

Sabado 11 de abril

Valor del entrenamiento: u$s 250

| Hora | Entrenamiento | Expositor |

|---|---|---|

| 08:00 - 12:00 | Hacking de aplicaciones web basado en OWASP Top 10 (Parte 1) | Cristian Borghello |

| 12:00 - 13:00 | Pausa para almuerzo | |

| 13:00 - 17:00 | Hacking de aplicaciones web basado en OWASP Top 10 (Parte 2) | Cristian Borghello |

¿Dónde?

Viernes 10

Universidad Nacional del Comahue, Buenos Aires 1400, Neuquén

Sabado 11

Instituto Icono, Santa Fe 355, Neuquén

Afiche para difusión

Gracias Mariano Sckerl por el diseño!

Patrocinio

Los interesados en participar con un stand en el evento y su logo en la página del Tour (entre otras posibilidades), pueden revisar las

oportunidades de patrocinio

Cualquier consulta no duden en escribir a Gaston Toth o a Diego Di Nardo.

Invitamos a estudiantes, desarrolladores, expertos en seguridad informática y curiosos en general a compartir con la comunidad de OWASP un nuevo evento en Buenos Aires! Será una jornada de charlas técnicas, en un ambiente relajado e ideal para conocer otras personas interesadas en la seguridad en aplicaciones.

Inscripcion

Recuerden que es necesario inscribirse para asistir. La registración es completamente gratis y es unicamente utilizada para verificar su identidad en la entrada de la Universidad.

Fecha y lugar

24 Abril 2015 - 9am (puntual!)

Universidad de la Marina Mercante

Av. Rivadavia 2258, Ciudad Autonoma de Buenos Aires

Charlas

| Hora | Titulo | Orador |

| 9:10 | Introducción a OWASP | Fabio Cerullo |

| 9:35 | Steering a Bullet Train | Santiago Kantorowicz |

| 10:25 | Building a High Interaction Honeypot: Implementation and logging techniques | Fernando Catoira |

| 10:50 | Coffee break | n/a |

| 11:20 | Cornucopia, la seguridad es un juego | Leonardo Federico Rosso |

| 11:45 | Vulnerabilidades en Gateways de Pago | Andrés Riancho |

| 12:35 | Almuerzo | n/a |

| 13:55 | Threat not found! | Sheila Berta |

| 14:20 | Mobile Apps and How To Pentest Them | Gustavo Sorondo |

| 15:10 | Coffee break | n/a |

| 15:40 | Por que la seguridad en el software es importante? | Victor Rojo (HP Fortify) |

| 16:05 | Web Security for Bitcoin Services | Juliano Rizzo |

Santiago: April, 8th-9th 2015

El Capítulo Chileno de OWASP, tiene el agrado de invitar a la conferencia LatamTour2015, con el auspicio de Duoc UC sede Alonso Ovalle.

OWASP es una organización mundial sin fines de lucro dedicada a identificar y combatir las causas que hacen inseguro el software. Revise nuestra documentación y metodologías en los Proyectos OWASP donde encontrará valioso material de aplicación práctica en los ambientes corporativos. Asista a los talleres y conferencias del LatamTour y aprenda como sacar provecho a estos recursos de libre acceso.

HAGA CLICK AQUI PARA REGISTRARSE

Para asistentes registrados se sortean 5 membresías, que permiten acceder gratis (o con descuento preferente) a eventos y talleres OWASP durante 12 meses.

Inscribase y asegure su confirmación de reserva preferente.

| DETALLES DE LA CONFERENCIA (Miércoles 8 de Abril en DUOC-UC sede Alonso Ovalle Nro.1586 -Metro Moneda-) | |||||

| Horario | Modulo | Ponente | Detalles | ||

| 09:00 - 09:30 | Acreditación | ||||

| 09:30 - 10:00 | Bienvenida y Presentación del Evento | DUOC-UC y OWASP-Chile | Rodrigo Cea Warner. Director de Carrera DUOC-UC. Carlos Allendes Droguett Chapter Leader OWASP Chile. | ||

| 10:00 - 10:50 | Bug Bounty, programs reload | Carlos Ormeño y Freddy Grey (CHILE) | Enfoques e investigación sobre programas de BUG BOUNTY periodico a través de vectores de ataque poco convencionales. | ||

| 10:50 - 11:05 | Coffee - Break | ||||

| 11:10 - 12:00 | Analizando tráfico WIFI de smartphones | Yago F. Hansen (ESPAÑA) | ¿Es seguro utilizar redes WiFi? Intercepción on-line del tráfico wi-fi en conexiones de smartphone y tecnicas de hacking. | ||

| 12:00 - 12:40 | Estado transparente, descentralización y confianza ¿Apoyado con Tecnología? | Esteban Valenzuela Van Treek (Escritor, doctor en Historia, ex alcalde/diputado, Director de Ciencia Política U.A.Hurtado) |

| ||

| 12:45 - 13:10 | Gestionar la inversión en seguridad con OpenSAMM. Donde Iniciar? | Carlos Allendes Droguett (CHILE) | Enfoque Técnico y Ecónomico para maximizar el retorno de la inversión en hacking etico, pentesting, desarrollo seguro, análisis del código, pruebas de seguridad. | ||

| 13:10 - 14:50 | Break para Almorzar | ||||

| 14:50 - 15:40 | Hacking efectivo: Desde una credencial hasta el Domain Admin en un solo día | Ricardo Supo P. (PERU) | Como ganar acceso a credenciales locales de dominio y escalar privilegios hasta obtener un acceso de administrador de dominio. | ||

| 15:40 - 16:30 | HTTPS: Usted, úselo bien. | Cristián Rojas, CLCERT U.de Chile | ¿Que riesgos acechan, aunque tengamos instalado SSL/TLS? Año 2014 fue intenso: Heartbleed, POODLE, y errores de implementación como el GOTO FAIL. | ||

| 16:30 - 16:40 | Coffee - Break | ||||

| 16:40 - 17:20 | Seguridad Incorporada al Ciclo de Desarrollo | Alejandro Johannes (CHILE) | Principios y fundamentos para disponer de una gestión con seguridad y calidad en el Ciclo de Desarrollo de aplicaciones. | ||

| 17:20 - 18:00 | Importancia de la seguridad en el software | Hector Takami (MEXICO) | En lo que respecta a la seguridad del software, dar importancia a proyectos como OpenSAMM e integrar estas sugerencias en un modelo de seguridad aplicativa. | ||

| 18:00 - 18:10 | Cierre del evento | Sorteo de Premios | membresías OWASP (entre inscritos) | ||

| TALLERES (Jueves 9 de Abril) | |||||

| Fecha | Tema | Lugar | Detalles | ||

| Jueves 9 de Abril | Por Definir | Por Definir | Por Definir | ||

| Jueves 9 de Abril | Por Definir | Por Definir | Por Definir | ||

Bucaramanga: April, 14th 2015

Universidad Pontifica Bolivariana

Seccional Bucaramanga

Autopista Piedecuesta Kilometro 7

Bloque K - 605

Mapa :: Ubicación del evento

REGISTRO

Recuerde que el ingreso al evento es TOTALMENTE GRATUITO, sólo debe registrarse previamente.

--REGISTRO CERRADO POR CUPO LLENO--

CONFERENCIAS

| Register from 7:30 a.m. | ||

| 8:00 | Diego Ademir Duarte Santana | OWASP ASVS 2.0 Web Application Standard |

| 9:00 | Jhon César Arango Serna | IPv6 Ventaja o Amenaza |

| Coffee Break | ||

| 10:00 | Hugo Armando Rodriguez Vera | Protección de Datos Personales, infracción y consecuencias |

| 11:00 | MundoHacker | Ciberespionaje y Cibercrimen as a Service |

| Lunch | ||

| 14:00 | German Alonso Suárez Guerrero | OWASP Proactive Controls |